Algunas amenazas no están pateando la puerta. Se deslizan, permanecen callados y esperan.

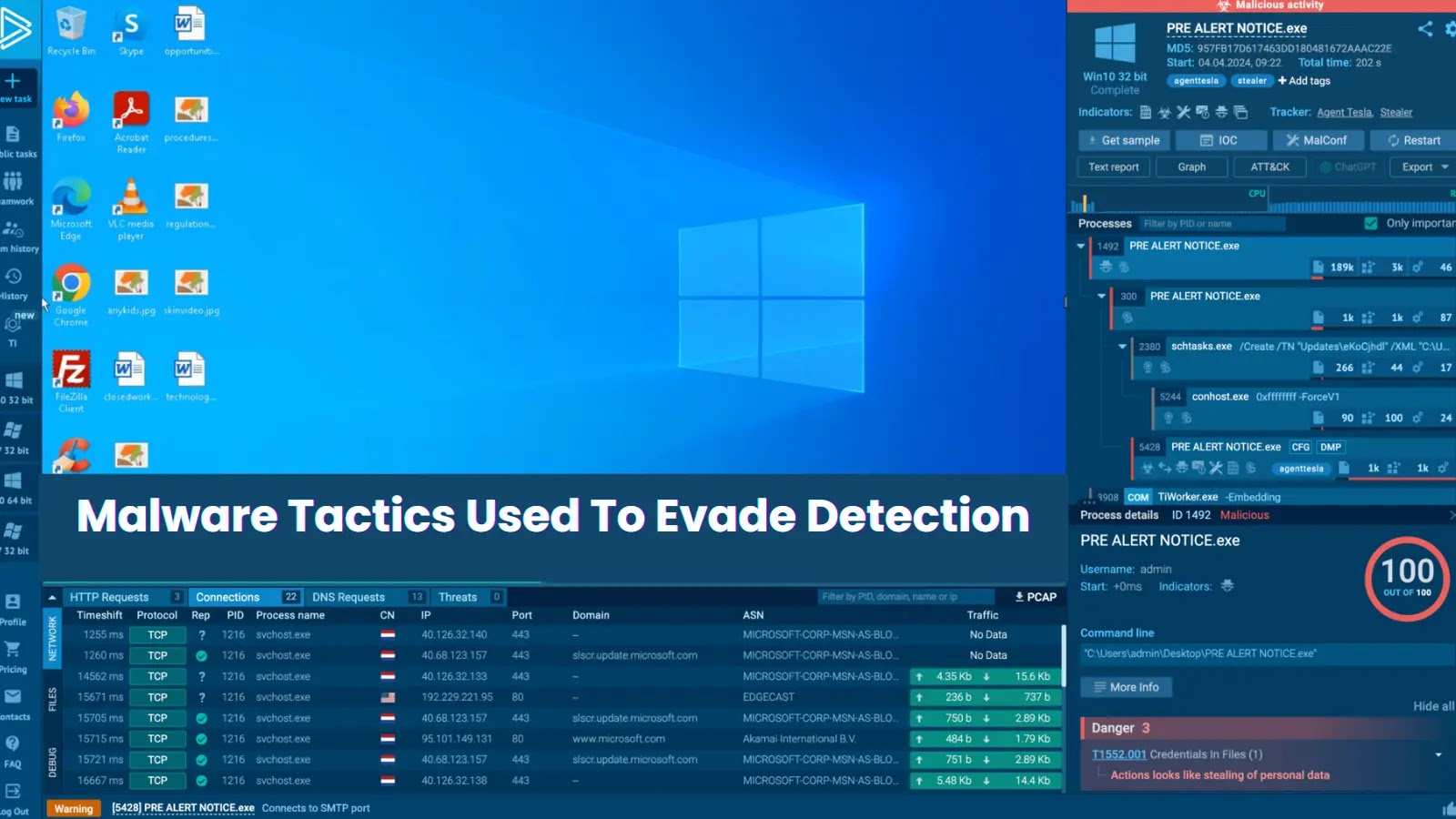

Recientemente, los atacantes han estado jugando un juego largo. Las técnicas de evasión se utilizan para esconderse en una visión obvia, retrasar la detección y dificultar que los equipos de seguridad comprendan lo que realmente sucedió.

Desglosemos las tres tácticas más comunes que verá en ataques reales y cómo su equipo las encontrará antes de que sean demasiado tarde.

Los verdaderos peligros de las técnicas de evitación

Las tácticas de evasión les dan tiempo, a los atacantes tiempo, cubren y controlan mientras mantienen a sus equipos de seguridad en la oscuridad. Aquí hay algo como esto:

Las amenazas no se detectan el tiempo suficiente para que el comportamiento malicioso se mezcle con la actividad normal, y las brechas en la visión dificultan aumentar la duración de los tiempos de investigación, y la confianza en los riesgos de las herramientas de detección comienza a aumentar.

Suena difícil lidiar, pero aquí están las buenas noticias. Se pueden detectar con las herramientas adecuadas, como las cajas de arena interactivas. Este último ejecuta archivos sospechosos en un entorno seguro y expone un comportamiento oculto cuando ocurren.

Por ejemplo, en cualquier Sandbox, puede encontrar la técnica de evasión en 40 segundos abriendo una sesión y verificando la sección Mitre ATT & CK. Es rápido, visual y le da a su equipo la claridad que necesitan para responder rápidamente.

La matriz de Mitre ATT & CK revela tácticas de evasión dentro de cualquiera.

Comience un juicio de 14 días, descubra amenazas ocultas a su equipo de seguridad, acelere la respuesta de incidentes y proporcione herramientas para proteger su negocio de infracciones costosas -> Pruébelo ahora

Las 3 tácticas de evasión principales utilizadas para los equipos de seguridad corporativa

Echemos un vistazo más de cerca a cómo funcionan estas tácticas en los ataques del mundo real que se ven en el entorno seguro de cualquiera. Estos ejemplos muestran exactamente cómo el malware está tratando de mantener escondido y cómo las herramientas adecuadas pueden detectarlas.

1. Observación e ingeniería social

Algunas de las técnicas de evasión más efectivas combinan trucos técnicos con la manipulación humana. La ofuscación oculta el código malicioso de las herramientas de detección, mientras que la ingeniería social ayuda a los usuarios a ejecutarlo inconscientemente.

Para ver cómo un atacante combina trucos técnicos con engaños humanos, echemos un vistazo a una sesión de análisis real.

Ver su sesión de análisis

Captcha falso analizado en cualquiera.

Llamada Fake Captcha Evolution, la campaña utiliza la ingeniería social como una forma de la elección.

En lugar de enviar archivos adjuntos maliciosos, los atacantes engañarán a los usuarios para que los copien y los ejecutarán manualmente, haciendo que los filtros de correo electrónico y la protección de puntos finales sean mucho más difíciles de marcar.

Verificación manual mediante el código de copia y pegado

El Captcha falso le pide al usuario que presione una tecla en lugar de verificar el cuadro. Presionar una tecla activará silenciosamente la ejecución del código y arruinará el sistema.

Pero los elementos sociales son solo el comienzo. A continuación se muestra una estrategia de ofuscación de varios pasos diseñada para superar los sistemas de detección.

Ofuscación de homoglíficos

En esta táctica, el atacante intercambia letras regulares con letras como la aparición de otros alfabetos, como griego o cirílico.

Por ejemplo:

No hagas que los robots (en griego “ο”) se conviertan (en “о” cirílico).

De un vistazo, dice que todavía es “no un robot”, pero los personajes son diferentes detrás de escena. Esto ayuda a evitar herramientas de detección que escanean frases sospechosas en malware. Esto se debe a que estas herramientas están buscando una coincidencia exacta en lugar de un intercambio visual.

Es un truco simple, pero es sorprendentemente efectivo para mantenerse escondido.

Ofuscación de homoglíficos detectados

Estrategia de Unicode

Para que la detección sea aún más difícil, los atacantes comenzaron a usar personajes en direcciones invisibles en su código.

El espacio de ancho cero (U+200b) es un personaje invisible que divide las palabras sin cambiar su apariencia. La anulación de derecha a izquierda (U+202E) voltea parte de la dirección del texto, por lo que algo como ABC podría aparecer como CBA.

Estos trucos no cambian cómo se ve el texto al usuario, pero confunde las herramientas de detección que se basan en el código de lectura o la entrada de la línea de comandos como se escribe. Esta es una forma tranquila de ocultar explícitamente comandos maliciosos.

2. Ejecutando una ventana oculta

Los atacantes evitan atraer la atención ejecutando scripts maliciosos en ventanas invisibles. En lugar de iniciar aplicaciones visibles, ejecute comandos en silencio en segundo plano, lo que hace que sea casi imposible encontrar actividad sin las herramientas adecuadas.

El método común es:

-WindowStyle Silent PowerShell oculto con un proceso de SimpleSturCution ejecutado en Visual Basic o JScript

Ver su sesión de análisis

Análisis de malware mediante la implementación de la tecnología oculta de evitación de ventanas

En esta sesión de análisis, el atacante desactivó silenciosamente el defensor de Windows usando PowerShell y descargó el rootkit (masonrootkit.exe) sin mostrar todas las ventanas.

Cualquiera.

Esta actividad es invisible para el usuario, pero está completamente publicitada con cualquiera.

Abuso de utilidad confiable: regsvr32

En lugar de usar malware obvio, los atacantes a menudo usan herramientas de Windows confiables para ejecutar un código dañino sin aumentar las alarmas. Una de estas herramientas es regsvr32.exe, que normalmente se usa para registrar archivos DLL.

El software de seguridad generalmente no se considera una amenaza, ya que es un archivo de sistema legítimo.

Al ejecutar una DLL maliciosa a través de Regsvr32, un atacante puede:

Ejecute la carga útil y pase por alto en silencio el antivirus y el control de la aplicación Mantenga el sigilo y la persistencia

Ver su sesión de análisis

Ejecutar una carga útil de DLL maliciosa

En esta sesión de sandboxing, verá que una aplicación llamada ManyCam ha dejado caer un archivo DLL sospechoso en su directorio de programa.

El atacante corrió en silencio usando Regsvr32.

regsvr32 /s “c: \ archivos de programa (x86) \ ManyCam \ bin \ videosrcvbm.dll”

El archivo DLL sospechoso se dejó caer durante cualquiera.

Se confía en RegSVR32, por lo que esta actividad no fue marcada, pero cualquier.

Q1 Obtenga el informe de tendencias de malware ’25

Basado en datos de más de 15,000 equipos de SOC globales, desde el primer trimestre de los conocimientos, los cambios clave en los tipos de malware, las familias y los APT activos en situaciones de amenazas

Descargue el informe completo y manténgase por delante de las amenazas que darán forma al año

Por qué la detección rápida de amenazas evasivas es un beneficio comercial

Las técnicas de evitación no son solo dolores de cabeza técnicos, sino que son riesgos comerciales directos. Cuanto más se oculte la amenaza, más daño puede resultar, de los datos robados y el tiempo de inactividad del sistema hasta multas regulatorias y éxitos de reputación de la marca.

Sandboxes interactivos como cualquiera.

Las técnicas Mapped Miter ATT y CK reducen los tiempos de investigación de horas a minutos para priorizar las amenazas.

Comience su prueba de 14 días y vea cómo cualquiera.