[ad_1]

Los funcionarios encargados de hacer cumplir la ley dicen que han desmantelado una red criminal internacional que utilizaba plataformas de phishing para desbloquear teléfonos móviles robados o perdidos.

Se estima que la plataforma de phishing como servicio (PhaaS) llamada iServer ha causado más de 483.000 víctimas en todo el mundo, con Chile (77.000) y Colombia (70.000) a la cabeza, Ecuador (42.000), Perú (41.500), España (30.000) y Argentina (29.000).

“Las víctimas eran principalmente ciudadanos de países de habla hispana de Europa, América del Norte y del Sur”, dijo Europol en un comunicado de prensa.

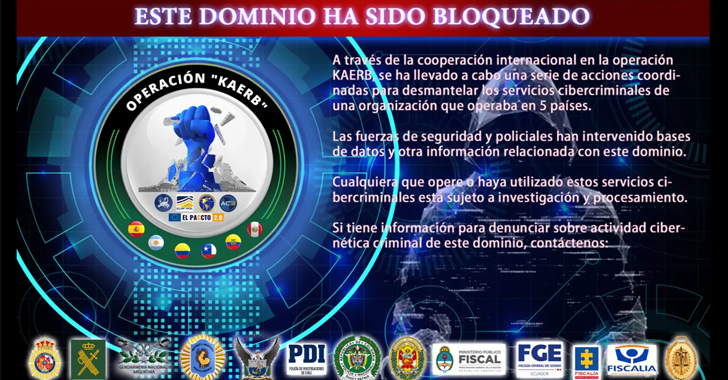

En la operación, denominada Operación Querubín, participaron autoridades policiales y judiciales de España, Argentina, Chile, Colombia, Ecuador y Perú.

Tras un ejercicio conjunto realizado del 10 al 17 de septiembre, fue detenido un ciudadano argentino responsable del desarrollo y operación de servicios PhaaS desde 2018.

Durante el operativo se detuvo a un total de 17 personas, se realizaron 28 registros y se incautaron 921 bienes, entre teléfonos móviles, dispositivos electrónicos, vehículos y armas. Se estima que hasta el momento se han desbloqueado 1,2 millones de teléfonos móviles.

“iServer es esencialmente una plataforma de phishing automatizada, pero su enfoque en recopilar credenciales para desbloquear teléfonos robados lo distingue de los servicios de phishing típicos”, dijo Group-IB.

La compañía con sede en Singapur dijo que iServer proporciona una interfaz web que permite a delincuentes poco calificados llamados “desbloqueadores” robar contraseñas de dispositivos y credenciales de usuario de plataformas móviles basadas en la nube, lo que esencialmente le permite evitar el Modo Perdido y desbloquear su dispositivo.

Los administradores de organizaciones criminales anuncian el acceso a estos desbloqueadores, que utilizan el iServer para realizar desbloqueos de phishing y para proporcionarlo a otros terceros, como ladrones de teléfonos que vendía cosas.

Los desbloqueadores también son responsables de enviar mensajes falsos a las víctimas cuyos teléfonos han sido robados y de recopilar los datos necesarios para acceder al dispositivo. Esto se logra enviando un mensaje de texto SMS animando al destinatario a hacer clic en un enlace para encontrar su teléfono perdido.

Esto desencadena una cadena de redireccionamiento que finalmente lleva a la víctima a una página de destino donde se le solicita que ingrese sus credenciales, el código de acceso del dispositivo y el código de autenticación de dos factores (2FA). Estos códigos se pueden utilizar para obtener acceso no autorizado al dispositivo, desactivar el modo perdido y desvincular el dispositivo de la cuenta del propietario.

“iServer automatiza la creación y entrega de páginas de phishing que imitan plataformas móviles populares basadas en la nube y presenta varias implementaciones únicas que aumentan su efectividad como herramienta de cibercrimen”, dijo Group-IB.

La plataforma fantasma cae en acción global

La medida se produce cuando Europol y la Policía Federal Australiana (AFP) revelan el desmantelamiento de una red de comunicaciones cifradas llamada Ghost ('www.ghostchat(.)net') que facilitaba graves delitos organizados en todo el mundo. sucedió.

La plataforma se entrega con teléfonos inteligentes Android personalizados que cuestan alrededor de $1,590 por una suscripción de seis meses y se ha utilizado para cometer una variedad de actividades ilegales, incluido el tráfico de personas, el lavado de dinero e incluso actos de violencia extrema. Esta es la última incorporación a la lista de servicios similares como Phantom Secure, EncroChat, Sky ECC y Exclu que han sido cerrados por razones similares.

“La solución utiliza tres estándares de cifrado y ofrece la opción de enviar un mensaje siguiendo un código específico, lo que resulta en el borrado automático de todos los mensajes en el teléfono móvil objetivo”, dijo Europol Ta. “Esto ha permitido que las redes criminales se comuniquen de forma segura, evadan la detección, resistan las investigaciones forenses y coordinen actividades ilegales a través de las fronteras”.

Antes de la interrupción, se cree que miles de personas utilizaban la plataforma y se intercambiaban alrededor de 1.000 mensajes cada día.

Durante el transcurso de la investigación, que comenzó en marzo de 2022, se detuvo a 51 sospechosos. Hay 38 personas en Australia, 11 en Irlanda, una en Canadá y una en Italia que forman parte del grupo italiano Sacra Corona Unita Mafia.

Encabezando la lista se encuentra un hombre de 32 años de Sydney, Nueva Gales del Sur, encargado de crear y gestionar Ghost como parte de la Operación Kraken. Varios otros también están acusados de utilizar la plataforma para traficar cocaína y marihuana, distribuir drogas y fabricar falsos complots terroristas.

El administrador Jay Jae Yoon Jeong inició la organización criminal hace nueve años y se cree que obtuvo millones de dólares en ganancias ilegales. Fue arrestado en su casa en Narwee. La operación también allanó un laboratorio de drogas australiano, y se incautaron armas, drogas y un millón de euros en efectivo.

AFP dijo que los atacantes comprometieron la infraestructura de la plataforma y modificaron el proceso de actualización del software para lanzar un ataque a la cadena de suministro de software y acceder al contenido almacenado en 376 teléfonos móviles activos en Australia.

“Como resultado de las recientes operaciones policiales dirigidas a plataformas utilizadas por redes criminales, el panorama de las comunicaciones cifradas se está volviendo cada vez más fragmentado”, señaló Europol.

“En respuesta, los delincuentes han recurrido a una variedad de herramientas de comunicación menos populares o personalizadas que ofrecen distintos niveles de seguridad y anonimato, están explorando nuevas soluciones tecnológicas y también diversificando sus métodos aprovechando aplicaciones de comunicación populares”.

Los organismos encargados de hacer cumplir la ley enfatizaron la necesidad de acceder a las comunicaciones entre sospechosos para abordar delitos graves e instaron a las empresas privadas a garantizar que sus plataformas no se conviertan en un refugio para los malos actores y a garantizar que sus. Pidieron que se proporcionen medios legales de acceso a los datos, sujetos a supervisión y con pleno respeto de los derechos fundamentales.

Alemania cierra 47 intercambios de cifrado

La acción marca el fin de 47 servicios de intercambio de criptomonedas alojados en Alemania que permitían actividades ilegales de lavado de dinero por parte de ciberdelincuentes como grupos de ransomware, distribuidores de redes oscuras y operadores de redes de bots. Esto es consistente con el hecho de que fueron confiscados. La operación recibió el nombre en código “Intercambio final”.

Estos servicios han sido acusados de no implementar programas de conocimiento de su cliente (KYC) o contra el lavado de dinero, de ocultar intencionalmente el origen de los ingresos criminales y de permitir que florezcan los delitos cibernéticos. No se han hecho públicas detenciones.

“Los servicios de cambio de divisas permiten realizar transacciones de trueque sin trámites de registro ni controles de identidad”, afirmó la Oficina Federal de Policía Criminal (Bundeskriminalamt). “El servicio estaba destinado a intercambiar criptomonedas de forma rápida, sencilla y anónima por otras criptomonedas o monedas digitales para ocultar el origen de las criptomonedas”.

El Departamento de Justicia de EE. UU. acusa a dos personas de fraude en criptomonedas por valor de 230 millones de dólares

Para completar los esfuerzos de aplicación de la ley para combatir el delito cibernético, el Departamento de Justicia de EE. UU. (DoJ) arrestó a dos personas por presunta conspiración para robar y lavar más de $230 millones en criptomonedas de víctimas anónimas en Washington, D.C. anunció que un sospechoso ha sido arrestado y acusado .

Malone Lam, de 20 años, Jandiel Serrano, de 21, y otros cómplices han estado accediendo a las cuentas de las víctimas desde al menos agosto de 2024 y lavando fondos a través de diversos intercambios y servicios mixtos. Se sospecha que roban moneda virtual.

Las ganancias mal habidas se utilizaron para financiar un estilo de vida lujoso, que incluía viajes internacionales, clubes nocturnos, automóviles de lujo, relojes, joyas, bolsos de diseñador y casas de alquiler en Los Ángeles y Miami.

“Lavaron las ganancias, incluso moviendo fondos a través de varios mezcladores e intercambios, utilizando 'peel chains', billeteras de paso y redes privadas virtuales (VPN) para ocultar sus verdaderas identidades”, dijo el Departamento de Justicia.

¿Te pareció interesante este artículo? sígueme Gorjeo Para leer más contenido exclusivo nuestro, visítenos en LinkedIn.

[ad_2]

https://thehackernews.com/2024/09/europol-shuts-down-major-phishing.html