[ad_1]

La Operación Querubín resultó en la detención de 17 ciberdelincuentes en Argentina, Chile, Colombia, Ecuador, Perú y España. Esta operación internacional está siendo coordinada por Europol, el Grupo IB y Americapol.

Estas personas fueron los actores clave detrás de la infame plataforma de servicio de phishing iServer dirigida a usuarios móviles de todo el mundo.

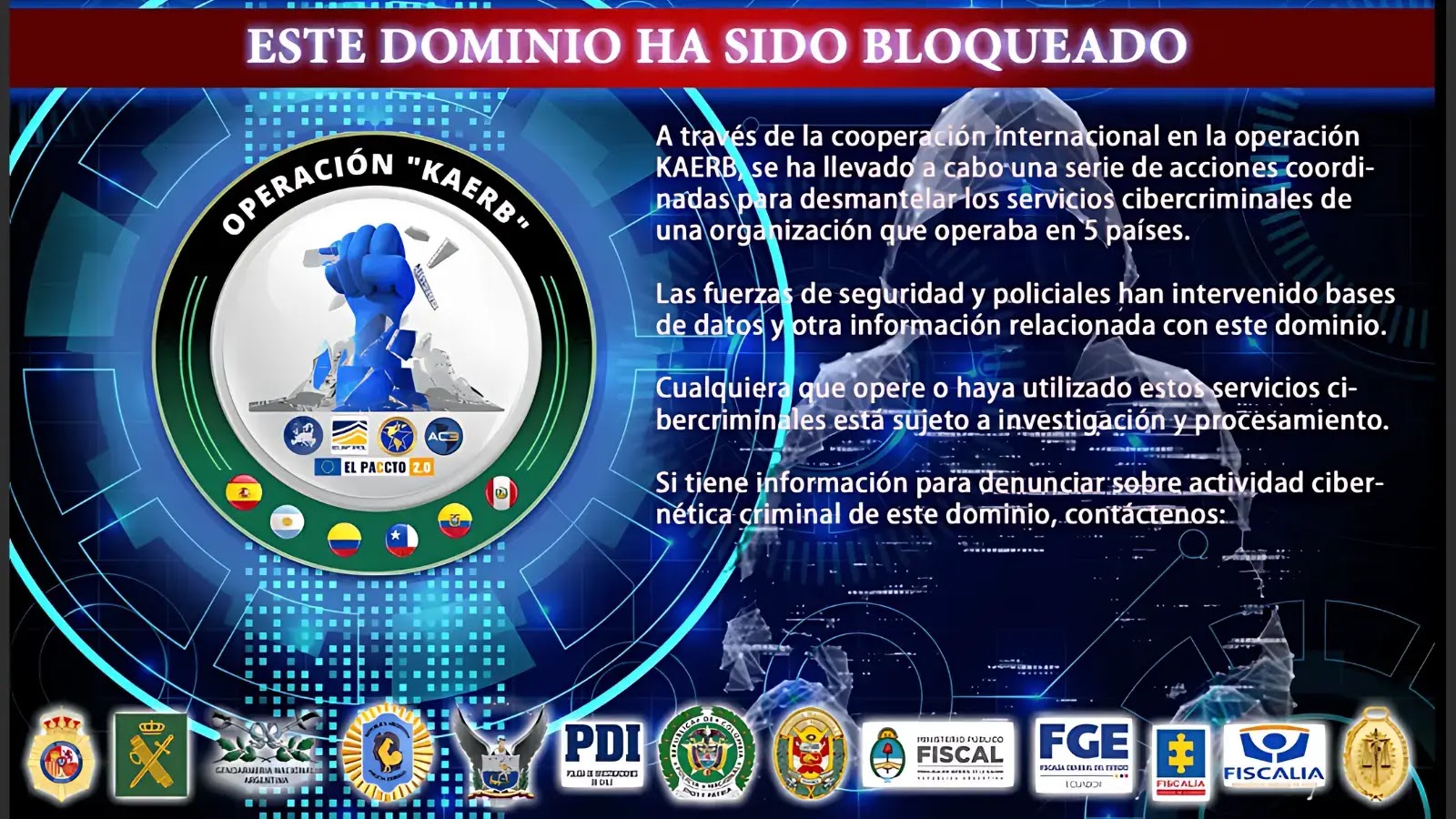

Captura de pantalla del sitio web de iServer antes de la incautación (Fuente: GroupIB)

El dominio de iServer ha sido confiscado

La plataforma iServer ha estado en funcionamiento durante más de cinco años y se dirige principalmente a delincuentes de habla hispana en las Américas.

Sin embargo, su influencia se extiende también a Europa y otras regiones. A diferencia de las típicas plataformas de phishing, iServer se especializa en recopilar credenciales para desbloquear teléfonos móviles robados, dijo Europol.

La vulnerabilidad tenía una interfaz web que permitía a un delincuente poco capacitado conocido como Unlocker robar contraseñas de dispositivos y credenciales de usuario de plataformas móviles basadas en la nube.

Esta característica hizo posible evitar el “modo perdido” y desbloquear teléfonos móviles obtenidos por medios ilegales.

Únase a un panel virtual para conocer a los CISO y obtener más información sobre el cumplimiento: unirse es gratis

Crimeware como modelo de servicio

La investigación del Grupo-IB reveló una estructura sofisticada de organizaciones criminales que utilizan servidores.

Los propietarios de plataformas vendían acceso a “desbloqueadores”, que proporcionaban servicios de desbloqueo de teléfonos móviles a otros delincuentes que habían bloqueado dispositivos robados.

El ataque de phishing fue cuidadosamente diseñado para recopilar datos que permitieran el acceso a dispositivos móviles físicos.

iServer automatiza la creación y distribución de páginas de phishing que imitan plataformas móviles populares basadas en la nube, lo que la convierte en una herramienta eficaz para los ciberdelincuentes.

El desbloqueador ha obtenido información importante para desbloquear el teléfono, incluido el número IMEI, la configuración de idioma, los detalles del propietario y la información de contacto.

En muchos casos, accedían a estos datos a través del Modo Perdido o plataformas basadas en la nube. Los desbloqueadores lanzaron ataques de phishing utilizando dominios de phishing proporcionados por iServer o dominios de phishing que ellos mismos crearon.

Una vez seleccionado el escenario de ataque, iServer generó una página de phishing y envió un SMS que contenía un enlace malicioso a la víctima.

Técnicas de phishing reveladas

Un elemento clave del funcionamiento de iServer fue el uso de enlaces “redirectores”. Este enlace fue filtrado y verificado antes de dirigir al visitante a la página final de phishing, negando el acceso si el visitante no seguía ciertas reglas.

Cuando las víctimas ingresan sus credenciales en estas páginas disfrazadas de sitios web legítimos de servicios móviles basados en la nube, la plataforma las valida y puede solicitar información adicional, como códigos OTP.

Este arresto marca una gran victoria para los organismos encargados de hacer cumplir la ley de todo el mundo en la lucha contra el ciberdelito.

El ciudadano argentino que administraba la plataforma iServer fue detenido durante un operativo que se desarrolló del 10 al 17 de septiembre de 2024.

Los funcionarios encargados de hacer cumplir la ley dicen que la plataforma apuntó a más de 1,2 millones de teléfonos móviles y causó alrededor de 483.000 víctimas en todo el mundo.

El desmantelamiento de la red iServer subraya la importancia de la cooperación internacional en la lucha contra el cibercrimen.

También destaca la evolución del modelo de crimeware como servicio, que permite incluso a delincuentes poco cualificados llevar a cabo ciberataques sofisticados.

Mientras las autoridades continúan investigando y desmantelando redes similares, esta operación es un recordatorio de la persistente amenaza que representan los ciberdelincuentes y la necesidad de fuertes medidas de ciberseguridad.

¿Forma parte de un equipo SOC/DFIR? – Pruebe el análisis avanzado de malware y phishing con ANY.RUN – Prueba gratuita de 14 días

[ad_2]

Operation Kaerb, Masterminds Behind iserver Phishing-As-A-Service Platform Arrested