[ad_1]

Los investigadores de ciberseguridad de la Unidad 42 utilizaron la herramienta de escaneo de memoria de Advanced WildFire para identificar Splinter, una nueva herramienta de equipo rojo posterior al exploit.

La herramienta, desarrollada en Rust, un lenguaje de programación conocido por sus características de seguridad de la memoria, se ha descubierto en varios sistemas de clientes, lo que destaca la necesidad de rastrear y detectar dichas herramientas continuamente.

Splinter está diseñado para ampliar el acceso inicial obtenido a través de diversos medios y simular el acceso a largo plazo a los sistemas de destino.

Utiliza una estructura de datos de configuración en formato JSON llamada ImplantConfig. Esto incluye información crítica para la operación, como la identificación del implante, la identificación del punto final de destino, la dirección del servidor de comando y control (C2) y las credenciales de inicio de sesión.

Cumplimiento de la decodificación: lo que los CISO deben saber: únase a nuestro seminario web gratuito

La herramienta funciona en un modelo basado en tareas común en los marcos de post-explotación. Obtiene tareas de un servidor C2 definido por el atacante.

Estas tareas incluyen ejecutar comandos de Windows, cargar y descargar archivos, recopilar información de cuentas de servicios en la nube y la autoeliminación.

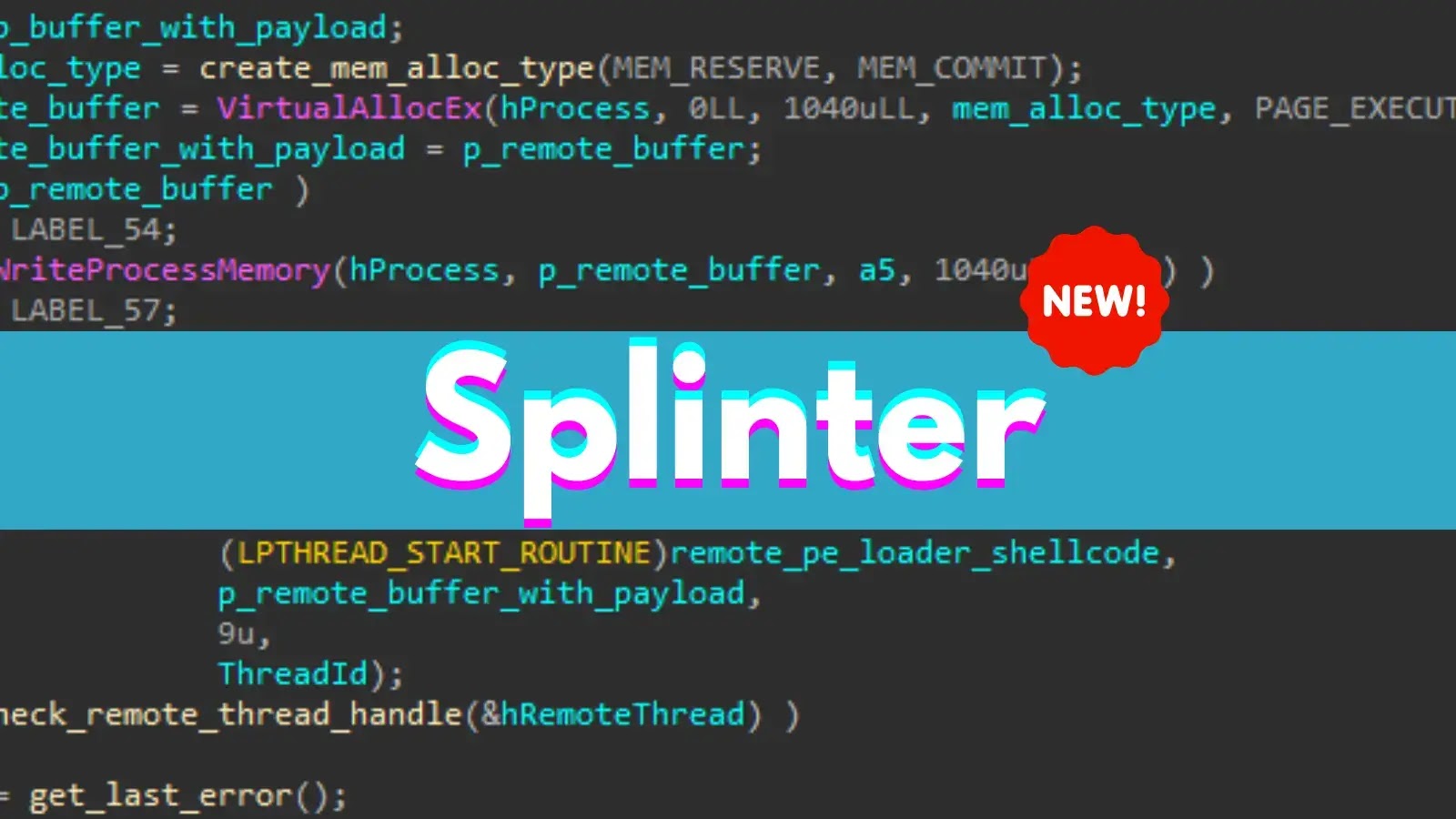

Splinter también emplea métodos tradicionales de inyección de procesos para ejecutar módulos adicionales, inyectando código shell del cargador PE y cargas útiles en procesos remotos.

inyección de proceso

Los hallazgos de Splinter resaltan la creciente variedad de herramientas del equipo rojo disponibles. Los delincuentes pueden aprovechar las herramientas del equipo rojo para comprometer a las organizaciones. Esto resalta la importancia de mantener actualizadas las capacidades de prevención y detección.

Splinter utiliza Rust, que tiene un código de tiempo de ejecución estrechamente estratificado que dificulta el análisis de los ingenieros inversos de malware. El gran tamaño de esta herramienta, aproximadamente 7 MB, se debe principalmente a las grandes bibliotecas externas que están vinculadas estáticamente al archivo.

Estas bibliotecas se denominan cajas en la terminología de Rust y contienen varias herramientas criptográficas y de redes.

La herramienta utiliza HTTPS para comunicarse con el servidor C2 para sincronizar tareas, mantener una conexión de latido y descargar o cargar archivos a través de una ruta URL específica.

Palo Alto Networks informa que esta comunicación cifrada complica aún más la detección y el bloqueo de la actividad de Splinter.

Aunque Splinter no es tan sofisticado como otras herramientas post-explotación conocidas como Cobalt Strike, sus hallazgos resaltan la necesidad de vigilancia en materia de ciberseguridad.

Las organizaciones deben continuar actualizando de manera proactiva sus medidas de seguridad para combatir el panorama de amenazas en evolución. El descubrimiento de Splinter es un recordatorio de la importancia de monitorear y detectar continuamente posibles amenazas a la seguridad.

¿Forma parte de un equipo SOC/DFIR? – Pruebe el análisis avanzado de malware y phishing con ANY.RUN – Prueba gratuita de 14 días

[ad_2]

Threat Actors Weaponized Splinter Post-Exploitation Red Team Tool Discovered