Supershell es una plataforma de control remoto de comando y control (C2) que opera a través de servicios web.

Esto permite a los usuarios establecer un túnel SSH inverso para una sesión de shell totalmente interactiva. Recientemente, los investigadores de ASEC descubrieron que los piratas informáticos están utilizando activamente el malware Supershell para atacar servidores SSH de Linux.

Atacar servidores SSH de Linux con malware Supershell

Los investigadores revelaron que el ataque tuvo como objetivo servidores SSH Linux no seguros y mal administrados en los que los actores de amenazas habían instalado una puerta trasera Supershell.

Supershell es un malware multipropósito que admite todas las plataformas principales (Windows, Linux, Android) y fue desarrollado por actores de amenazas de habla china que utilizan el lenguaje de programación Go.

Únase a un panel virtual para conocer a los CISO y obtener más información sobre el cumplimiento: unirse es gratis

Su característica principal es un shell inverso que permite a los atacantes controlar de forma remota un sistema infectado.

El ataque parece haber progresado en etapas, comprometiendo múltiples sistemas, instalando escáneres e intentando ataques de diccionario desde varias direcciones IP para obtener acceso no autorizado.

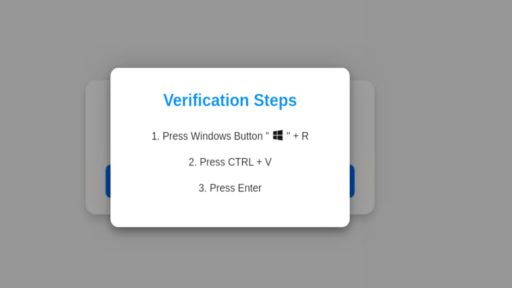

Una vez comprometido con éxito, el atacante ejecuta comandos específicos para instalar Supershell directamente o implementar un script de shell que actúa como un descargador.

Comandos identificados en casos de ataque (Fuente: ASEC)

El malware se distribuyó a través de “servidores web” y servidores “FTP”, lo que aumentó su alcance y complicó la detección.

Este enfoque sofisticado ilustra la evolución de las tácticas de las ciberamenazas que combinan malware multiplataforma, métodos de distribución estratégica y explotación de vulnerabilidades comunes en configuraciones de servidores SSH.

ASEC dice que la puerta trasera Supershell es un tipo de malware que apunta a sistemas Linux vulnerables y puede identificarse por sus “cadenas”, “comportamientos” y “procesos en ejecución” internos.

A menudo se instala junto con otro software malicioso como 'XMRig' o 'bots DDoS' como 'ShellBot' y 'Tsunami'.

La característica principal de Supershell es la toma de control, que permite a los actores de amenazas controlar de forma remota un servidor SSH Linux comprometido.

Si bien la instalación inicial se centra en establecer esta puerta trasera, su propósito real es la minería de criptomonedas.

Recomendaciones

Todas las recomendaciones se enumeran a continuación.

Utilice contraseñas complejas. Cambie su contraseña periódicamente. Aplique los últimos parches de seguridad. Utilice un firewall para limitar el acceso no autorizado. Mantenga actualizado su software de seguridad para bloquear infecciones de malware.

COI

MD5

4ee4f1e7456bb2b3d13e93797b9efbd3

5ab6e938028e6e9766aa7574928eb062

e06a1ba2f45ba46b892bef017113af09

dirección de correo electrónico

http(:)//45(.)15(.)143(.)197/sensi(.)sh

http(:)//45(.)15(.)143(.)197/ssh1

http(:)//45(.)15(.)143(.)197/x64(.)bin

http(:)//45(.)15(.)143(.)197(:)10086/supershell/compile/download/ssh

http(:)//45(.)15(.)143(.)197(:)44581/ssh1

IP

107(.)189(.)8(.)15

179(.)61(.)253(.)67

2(.)58(.)84(.)90

209(.)141(.)60(.)249

45(.)15(.)143(.)197

¿Forma parte de un equipo SOC/DFIR? – Pruebe el análisis avanzado de malware y phishing con ANY.RUN – Prueba gratuita de 14 días

Hackers Using Supershell Malware To Attack Linux SSH Servers