[ad_1]

Los expertos afirman que los piratas informáticos han modificado el famoso ransomware Mallox para atacar también los sistemas Linux.

La nueva versión se llama Mallox Linux 1.0 y fue descubierta recientemente por el investigador de ciberseguridad SentinelLabs después de que los operadores de Mallox filtraran accidentalmente la herramienta.

Después de analizar esta herramienta, los investigadores concluyeron que Mallox Linux 1.0 es en realidad un cambio de marca de la herramienta de cifrado Kryptina. Kryptina fue creada el año pasado por un actor de amenazas llamado “Corlys” que ofreció alquilar la herramienta por alrededor de 800 dólares. Pero la comunidad cibercriminal no mostró mucho interés en la herramienta, por lo que Corlys la compartió de forma gratuita con la esperanza de que alguien pudiera tenerla en sus manos.

Empresa objetivo

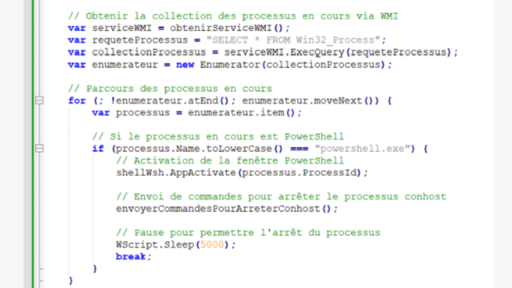

Aparentemente Mallox hizo precisamente eso. La nueva variante utiliza el código fuente de Kryptina, el mismo mecanismo de cifrado (AES-256-CBC) y la misma rutina de descifrado. Además, utiliza el mismo generador de línea de comandos y parámetros de configuración. Por lo tanto, los desarrolladores de Mallox simplemente cambiaron el nombre y la apariencia del programa criptográfico y eliminaron las referencias a Kryptina de su documentación. Todo lo demás permanece sin cambios.

Hasta el momento no se ha informado sobre posibles víctimas, pero los investigadores de Kaspersky dijeron en su análisis que los afiliados de Mallox “no limitan sus actividades a ningún país en particular”. Más bien, atacan a empresas vulnerables dondequiera que estén. Sin embargo, la mayoría de las empresas afectadas por la variante Mallox están ubicadas en Brasil, Vietnam o China.

Este ransomware, también conocido como Fargo y TargetCompany, ha estado activo de alguna forma desde junio de 2021. Inicialmente, Sekoia descubrió que su objetivo principal era servidores MS-SQL no seguros. Otra característica de Mallox es que amenaza a las víctimas, especialmente a las de la Unión Europea, sobre posibles violaciones del RGPD.

Entre octubre de 2022 y marzo de 2023, sus afiliados robaron datos de al menos 20 organizaciones.

vía BleepingComputer

Más artículos de TechRadar Pro

[ad_2]

https://www.techradar.com/pro/security/this-windows-malware-is-now-evolving-to-target-linux-systems