[ad_1]

Desde entonces se han solucionado una serie de fallos de seguridad en los coches Kia, lo que permite el control remoto de funciones críticas utilizando sólo una matrícula.

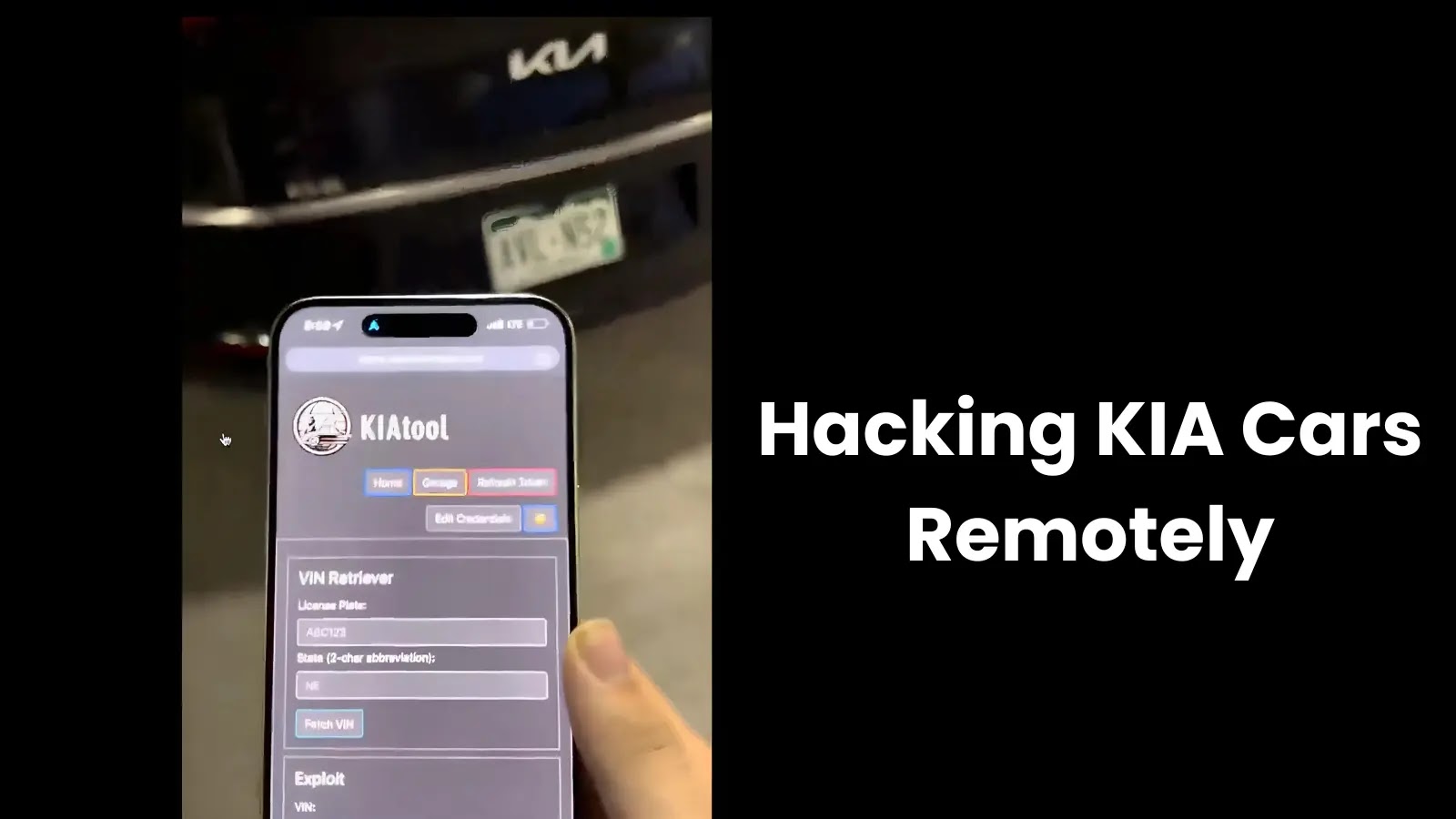

Estos ataques se pueden realizar de forma remota en aproximadamente 30 segundos contra cualquier vehículo equipado con el hardware, incluso si actualmente no tienes una membresía de Kia Connect.

Los nombres, números de teléfono, direcciones de correo electrónico y direcciones de las víctimas se encuentran entre la información personal que los atacantes pueden robar. Esto permite al atacante unirse en secreto al vehículo de la víctima como un segundo usuario invisible.

Seminario web gratuito sobre cómo proteger su pequeña empresa de las ciberamenazas avanzadas -> Registro gratuito

flujo de ataque

Según el blog de Sam Curry, Kia le pedirá su dirección de correo electrónico en el concesionario y le enviará un enlace de registro para que pueda crear una nueva cuenta Kia o agregar su vehículo recién comprado a su cuenta Kia existente.

El parámetro token, también conocido como clave VIN, en el dominio kiaconnect.kdealer.com es un token de acceso creado una vez por un concesionario Kia, lo que le permite realizar cambios en el vehículo indicado en el parámetro vin.

Se envía una solicitud HTTP para garantizar que el token no haya caducado o no esté en uso.

El experto realizó una solicitud HTTP al punto final APIGW del distribuidor utilizando su propio token de distribuidor y el VIN del vehículo. La respuesta HTTP incluía el nombre, el número de teléfono y la dirección de correo electrónico del propietario del vehículo.

La publicación del blog dice: “Pudimos autenticarnos en el portal del distribuidor utilizando las credenciales normales de la aplicación y un encabezado de canal modificado, lo que nos permitió llegar a todos los demás puntos finales del distribuidor. Significa que hay un género”.

Flujo de ataque de alto nivel

Se pueden enviar las siguientes cuatro solicitudes HTTP para acceder al vehículo de la víctima:

Genere un token de distribuidor y obtenga el encabezado “token” de la respuesta HTTP. Obtenga la dirección de correo electrónico y el número de teléfono de la víctima. Utilice direcciones de correo electrónico y números VIN filtrados para cambiar el acceso anterior del propietario. Agregar atacante al vehículo de la víctima: un correo electrónico controlado por el atacante se designa como el propietario principal del vehículo. Esto permite dar órdenes arbitrarias al vehículo.

No se informó a la víctima que se había accedido a su vehículo ni que se habían modificado sus permisos de acceso.

Al resolver la matrícula de una persona y recuperar el VIN mediante una API, un atacante puede rastrear pasivamente a la víctima y emitir comandos activos como desbloquear, iniciar y tocar la bocina.

Los expertos dicen que los automóviles seguirán siendo vulnerables. Porque así como Meta podría sugerir cambios en su código que permitirían a alguien hacerse cargo de su cuenta de Facebook, un fabricante de automóviles podría hacer lo mismo con su automóvil.

Esta vulnerabilidad se informó al equipo de Kia el 11 de junio de 2024 y, a partir del 14 de agosto de 2024, Kia solucionó el problema. El equipo de Kia ha confirmado que este fallo no ha sido aprovechado maliciosamente.

Analice enlaces sospechosos utilizando la nueva herramienta de navegación segura de ANY.RUN: pruébela gratis

[ad_2]