El equipo de investigación de vulnerabilidades de Cisco Talos ha descubierto dos vulnerabilidades críticas en productos de Microsoft parcheados por la empresa durante los últimos dos martes de parches.

Estas vulnerabilidades resaltan la importancia de las actualizaciones de seguridad oportunas y los riesgos potenciales asociados con los sistemas sin parches.

Vulnerabilidad de denegación de servicio del controlador del bus de audio de alta definición de Microsoft

CVE-2024-45383, descubierta por Marcin “Icewall” Noga, es una vulnerabilidad en el controlador de bus de audio HD de Microsoft que podría permitir a un atacante provocar una denegación de servicio.

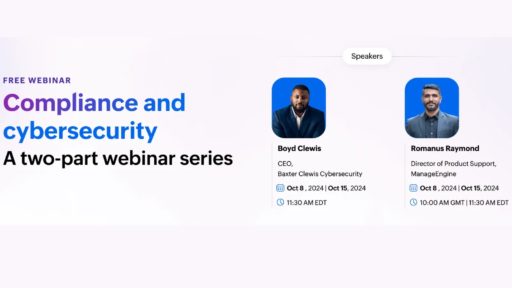

Seminario web gratuito sobre cómo proteger su pequeña empresa de las ciberamenazas avanzadas -> Registro gratuito

Este controlador es importante para que el sistema operativo Windows se comunique con dispositivos de audio externos, como dispositivos integrados en la placa base o conectados a través de una interfaz de audio HD.

La vulnerabilidad se debe al mal manejo de las solicitudes de paquetes de solicitud de E/S (IRP) en la interfaz del controlador.

Un atacante podría aprovechar esto enviando múltiples solicitudes IRP Complete al controlador, provocando una denegación de servicio y forzando al sistema operativo a una “pantalla azul de la muerte”.

Eliminación de referencias a la memoria antigua en Microsoft Pragmatic General Multicast Server

Los investigadores de Cisco Talos han descubierto una vulnerabilidad de corrupción de memoria en el servidor Pragmatic General Multicast en el kernel de Microsoft Windows 10.

La vulnerabilidad, CVE-2024-38140, es causada por paquetes de red especialmente diseñados que acceden a estructuras de memoria obsoletas, lo que puede provocar daños en la memoria.

Un atacante podría aprovechar esta vulnerabilidad enviando una serie de paquetes maliciosos.

Talos descubrió el problema de forma independiente y lo informó a Microsoft, que ya lo había identificado internamente antes de lanzar un parche a principios de este año.

Estas vulnerabilidades resaltan la importancia de las actualizaciones de seguridad periódicas y los riesgos potenciales asociados con los sistemas sin parches.

Se recomienda a los usuarios que se aseguren de que sus sistemas estén actualizados con los últimos parches para evitar la explotación de estas vulnerabilidades.

La rápida divulgación y parcheo de estas vulnerabilidades demuestra los esfuerzos colaborativos de los investigadores y proveedores de seguridad para proteger a los usuarios de posibles amenazas.

Analice enlaces sospechosos utilizando la nueva herramienta de navegación segura de ANY.RUN: pruébela gratis

Microsoft Audio Bus Vulnerability Let Attackers Execute Remote Code