El Instituto Nacional de Estándares y Tecnología (NIST) ha publicado pautas actualizadas para la seguridad de las contraseñas, lo que marca un cambio significativo con respecto a las prácticas tradicionales de contraseñas.

Estas nuevas recomendaciones, descritas en la publicación especial 800-63B del NIST, tienen como objetivo fortalecer la ciberseguridad y al mismo tiempo mejorar la experiencia del usuario.

Uno de los cambios más notables es la postura del NIST sobre la complejidad de las contraseñas. Contrariamente a la práctica tradicional, el NIST actualmente no recomienda imponer requisitos arbitrarios de complejidad de contraseñas, como mezclar letras mayúsculas y minúsculas, números y caracteres especiales. En cambio, la atención se ha desplazado a la longitud de la contraseña como factor principal en su seguridad.

“Las contraseñas más largas son generalmente más seguras y más fáciles de recordar para los usuarios”, dice el Dr. Paul Turner, experto en ciberseguridad del NIST. “Nos estamos alejando de reglas complejas que a menudo conducen a patrones predecibles y fomentando frases de contraseña largas y únicas”.

Actualmente, el NIST exige una longitud mínima de contraseña de 8 caracteres y recomienda encarecidamente contraseñas más largas. Recomendamos que las organizaciones permitan contraseñas de al menos 64 caracteres para incluir la frase de contraseña.

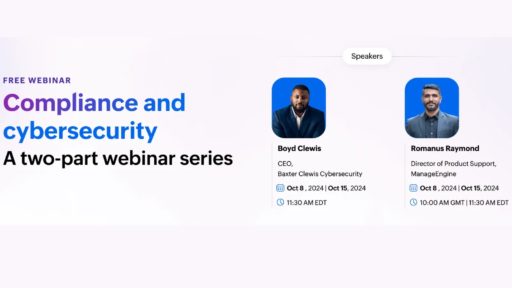

Seminario web gratuito sobre cómo proteger su pequeña empresa de las ciberamenazas avanzadas -> Registro gratuito

Otro cambio importante es la eliminación de los cambios periódicos obligatorios de contraseña. El NIST sostiene que los restablecimientos frecuentes de contraseñas a menudo debilitan las contraseñas y alientan a los usuarios a realizar cambios menores y predecibles. En cambio, las contraseñas sólo deben cambiarse si hay evidencia de un compromiso.

“Obligar a los usuarios a cambiar sus contraseñas periódicamente no mejora la seguridad y, de hecho, puede ser contraproducente”, explicó Turner. “Es más eficaz monitorear el compromiso de las credenciales y solicitar cambios solo cuando sea necesario”.

Las nuevas pautas también enfatizan la importancia de comparar sus contraseñas con una lista de contraseñas comúnmente utilizadas y comprometidas. NIST recomienda que las organizaciones mantengan una lista de bloqueo actualizada de contraseñas débiles y eviten que los usuarios elijan contraseñas en esta lista.

Además, el NIST desaconseja el uso de sugerencias de contraseñas y preguntas de autenticación basadas en conocimientos, ya que a menudo se adivinan o descubren fácilmente mediante ingeniería social.

Al almacenar contraseñas, NIST recomienda utilizar hashes salados, que tienen un elemento de trabajo que hace que los ataques fuera de línea sean computacionalmente costosos. Este enfoque ayuda a proteger las contraseñas almacenadas incluso si su base de datos está comprometida.

Otros requisitos a seguir:

Los verificadores y los CSP DEBEN exigir que las contraseñas tengan al menos 8 caracteres de longitud, y DEBEN exigir que las contraseñas tengan al menos 15 caracteres de longitud. Los verificadores y CSP DEBEN permitir una longitud máxima de contraseña de al menos 64 caracteres. Los verificadores y CSP DEBEN aceptar todos los caracteres ASCII (RFC20) imprimibles y espacios en las contraseñas. Los verificadores y CSP DEBEN aceptar caracteres Unicode (ISO/ISC 10646) en las contraseñas. Cada punto del código Unicode DEBE contar como un carácter al evaluar la longitud de la contraseña. Los verificadores y los CSP no DEBEN imponer otras reglas de composición a las contraseñas (como exigir una combinación de diferentes tipos de caracteres). Los verificadores y los CSP no deben exigir a los usuarios que cambien sus contraseñas con regularidad. Sin embargo, si hay evidencia de un compromiso del verificador, el verificador DEBE hacer cumplir los cambios. Los verificadores y los CSP NO permitirán que los suscriptores almacenen sugerencias a las que puedan acceder solicitantes no autenticados. Los verificadores y los CSP no deben exigir a los suscriptores que utilicen autenticación basada en conocimientos (KBA) (por ejemplo, “¿Cómo se llamaba su primera mascota?”) ni preguntas secretas al elegir una contraseña. Los verificadores deberán verificar toda la contraseña enviada (es decir, no truncar la contraseña).

Las directrices también enfatizan la importancia de la autenticación multifactor (MFA) como capa adicional de seguridad. Aunque no es un requisito directo de contraseña, NIST recomienda encarecidamente utilizar MFA siempre que sea posible.

Estas nuevas recomendaciones han sido bien recibidas por muchos en la comunidad de ciberseguridad. “Las últimas directrices del NIST son consistentes con lo que los investigadores de seguridad han estado defendiendo durante años”, dijo Sarah Chen, CTO de la empresa de gestión de contraseñas SecurePass. “Logra un buen equilibrio entre seguridad y facilidad de uso”.

A medida que las organizaciones implementen estas nuevas pautas, los usuarios pueden esperar que las políticas de contraseñas cambien en diferentes plataformas y servicios. Aunque todos los sistemas pueden tardar en adaptarse, los expertos creen que estos cambios conducirán a una seguridad de contraseñas más eficaz a largo plazo.

El NIST enfatiza que estas pautas no son sólo para las agencias federales, sino que sirven como mejores prácticas para todas las organizaciones involucradas en la ciberseguridad.

A medida que las amenazas cibernéticas continúan evolucionando, mantenerse actualizado con las últimas recomendaciones de seguridad sigue siendo fundamental para proteger la información y los sistemas confidenciales.

Analice enlaces sospechosos utilizando la nueva herramienta de navegación segura de ANY.RUN: pruébela gratis