[ad_1]

Los indicadores de compromiso (IOC) son artefactos forenses importantes utilizados por los investigadores de ciberseguridad para detectar, investigar y mitigar las amenazas a la seguridad.

Estas pistas digitales incluyen “direcciones IP sospechosas”, “firmas de malware” o “patrones anormales de comportamiento del sistema”.

Por tanto, todos estos factores son utilizados por los investigadores para identificar y responder a los ciberataques.

El 'sandbox' interactivo de ANY.RUN proporciona una plataforma integral para recopilar una amplia gama de 'IOC', brindando a los analistas una visión completa y detallada de las amenazas cibernéticas.

Este entorno analítico permite a los usuarios monitorear de forma segura el comportamiento de archivos y URL sospechosos en tiempo real y recopilar valiosa información sobre amenazas.

Integre el entorno limitado de malware interactivo de ANY.RUN en su organización. Regístrese para obtener una cuenta gratuita utilizando su correo electrónico comercial.

análisis técnico

Sandbox captura varios tipos de IOC, como “comunicaciones de red”, “cambios en el sistema de archivos”, “cambios de registro” y “comportamiento de procesos”, lo que permite una evaluación exhaustiva de las amenazas.

No solo eso, sino que también facilita la creación de estrategias de defensa sólidas contra las ciberamenazas en evolución.

ANY.RUN Nombre de archivo tal como aparece en el sandbox (fuente: ANY.RUN)

El objeto principal es el archivo principal bajo investigación, al que se puede acceder desde la esquina superior derecha de la interfaz y que proporciona IOC importantes como “ruta del archivo” y “hash”.

Objetos clave IOC en el análisis sandbox de ANY.RUN (Fuente: ANY.RUN)

Un panel debajo de “Archivos” permite a los analistas rastrear los “ejecutables eliminados” y revelar la “propagación” de malware en todo el sistema.

Ejecutable colocado dentro de ANY.RUN (Fuente: ANY.RUN)

Los “Indicadores de red” son tan importantes como las solicitudes de DNS en “Red → Solicitudes de DNS” y no solo revelan el dominio y a qué malware intenta acceder, sino que también revelan que la infraestructura C2 es común.

Solicitudes de DNS en el entorno limitado de ANY.RUN (Fuente: ANY.RUN)

“Conexiones activas” aparece en “Red → Conexiones”. Esto le permite monitorear los canales de comunicación en busca de malware, incluidas “direcciones IP sospechosas”.

Conexión de análisis de Sandbox ANY.RUN (Fuente: ANY.RUN)

En conjunto, estos componentes brindan una “visión integral” del “comportamiento del malware” desde la “ejecución inicial” hasta la interacción con “servidores externos”.

Al examinar estas métricas, los analistas de seguridad pueden:

Realice un seguimiento de la actividad de malware. Comprende cómo se propaga. Identificar amenazas potenciales.

Este enfoque integral de ANY.RUN Sandbox permite una investigación y un análisis exhaustivos de las amenazas.

Las capacidades integrales de monitoreo del tráfico de red de ANY.RUN Malware Analysis Sandbox también permiten a los analistas rastrear patrones de fuga de datos a través de registros de solicitudes “HTTP/HTTPS” detallados ubicados en la sección (Red) → (Solicitudes HTTP).

Solicitudes HTTP vistas en ANY.RUN (Fuente: ANY.RUN)

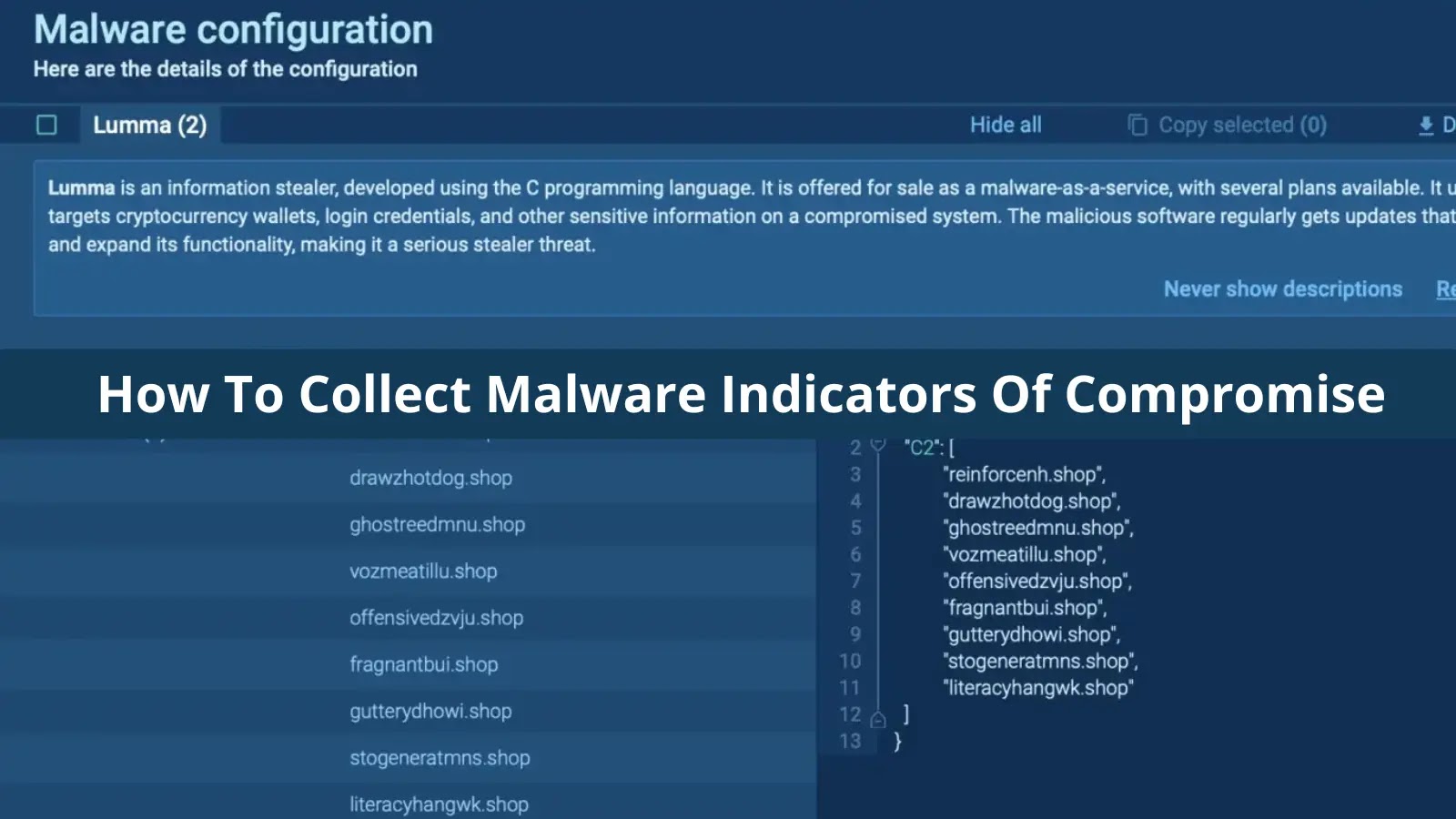

Se accede a la sofisticada funcionalidad “MalConf” (configuración de malware) de la plataforma mediante un botón en la esquina superior derecha.

Botón MalConf en el entorno limitado de ANY.RUN (Fuente: ANY.RUN)

Esto extrae automáticamente IOC importantes como “URL del servidor C2”, “hash de archivo MD5/SHA”, “dominio malicioso” y “dirección IP” de los archivos de configuración internos del malware.

Configuración de malware interno (fuente: ANY.RUN)

Todas estas métricas importantes se muestran en una ventana centralizada del COI y se puede acceder a ellas rápidamente mediante el botón COI en la esquina superior derecha de la interfaz.

Esta ventana agrega inteligencia de las fases de Análisis estático y Análisis dinámico y muestra una vista unificada de los artefactos de la red, los cambios en el sistema de archivos y el comportamiento del tiempo de ejecución.

Ventana COI en el entorno limitado de ANY.RUN (Fuente: ANY.RUN)

La interfaz incluye un “sistema de menú desplegable intuitivo” para filtrar y categorizar diferentes tipos de IOC.

También proporciona una función de exportación con “un clic” que simplifica los procesos de integración adicionales.

Para probar todas las funciones de ANY.RUN sandbox, solicite una prueba gratuita de 14 días.

[ad_2]

How To Collect Malware Indicators Of Compromise In The ANY.RUN Sandbox