Los piratas informáticos se dirigen principalmente a los vídeos de YouTube para obtener “beneficios financieros” y aprovechar la enorme base de espectadores de la plataforma.

Al secuestrar canales populares, los piratas informáticos pueden distribuir contenido “fraudulento” con “enlaces maliciosos” o hacerse pasar por el “creador original” para engañar a los suscriptores.

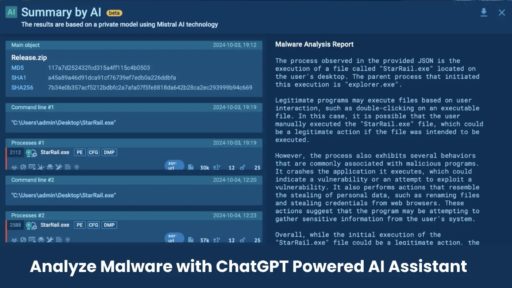

Los analistas de ciberseguridad de Kaspersky Lab descubrieron recientemente que los piratas informáticos utilizan activamente vídeos de YouTube para distribuir malware sofisticado.

Analice enlaces sospechosos utilizando la nueva herramienta de navegación segura de ANY.RUN: pruébela gratis

Malware avanzado a través de vídeos de YouTube

En 2022, el actor de amenazas orquestó una sofisticada campaña de minería de criptomonedas dirigida principalmente a “usuarios de habla rusa” a través de una elaborada “red de distribución de malware”.

Enlaces a sitios web maliciosos en los resultados de búsqueda de Yandex (Fuente – Securelist)

Los atacantes utilizan múltiples vectores de ataque (“manipulación SEO de los resultados de búsqueda de Yandex”, “compromiso del canal Telegram”, “secuestro de cuentas de YouTube”) para atacar “uTorrent”, “Microsoft Office”, “”, etc. archivos maliciosos distribuidos disfrazados de Paquetes de software populares. Minecraft.

Sitios web maliciosos (Fuente – Securelist)

Mientras tanto, la cadena de infección comenzó con un “archivo MSI protegido con contraseña” que contenía un “VBScript” que desencadenó una “secuencia de ataque de varios pasos”.

Esto incluye la escalada de privilegios al nivel del SISTEMA utilizando un script AutoIt oculto dentro de una DLL legítima firmada digitalmente.

Esta es una técnica que mantiene la validez de la firma mientras oculta “código malicioso”.

El malware incluye un filtro de eventos WMI, cambios en el registro (específicamente dirigidos a opciones de ejecución de archivos de imagen, depurador y claves de proceso de monitoreo) y explotación del agente Wazuh SIEM de código abierto. Establecimos persistencia a través de múltiples mecanismos. ”Para acceso remoto.

Para ocultar componentes maliciosos, los atacantes utilizan técnicas avanzadas de evasión de defensa, como el proceso de saludo con explorer.exe, comprobaciones antidepuración y manipulación del sistema de archivos mediante nombres de directorio especiales basados en GUID).

La carga útil final implementa SilentCryptoMiner, configurado para extraer criptomonedas centradas en la privacidad como Monero y Zephyr, al mismo tiempo que incorpora mecanismos sigilosos basados en procesos para evadir la detección”, dijo Kaspersky.

El malware también recopiló telemetría del sistema (incluidas “especificaciones de CPU”, “detalles de GPU”, “versión del sistema operativo” e “información antivirus”) y la envió a través de la API del bot de Telegram. Algunas variantes incluyen una funcionalidad de secuestro del portapapeles dirigida específicamente a “. Dirección de billetera de criptomonedas. “

Esta campaña maliciosa no sólo se dirige a usuarios rusos (87,63%), sino también a Bielorrusia, India, Uzbekistán, Kazajstán, Alemania, Argelia y República Checa”, “Mozambique”, “Turquía”.

Principales países donde los usuarios se vieron afectados (Fuente – Securelist)

Aquí, los atacantes se dirigen a los usuarios que buscan “software descifrado”, “trucos de juegos” y “versiones gratuitas de software premium”, y luego buscan “sitios web comprometidos”, “vídeos de YouTube manipulados” y una estrategia de distribución a través de “canales de Telegram”. ” . “

Vídeo con enlace malicioso y canal de Telegram del atacante (Fuente – Securelist)

Estos usuarios eran particularmente vulnerables porque a menudo desactivaban voluntariamente las medidas de protección y seguridad de las herramientas antivirus para instalar “software no oficial”.

La sofisticación del ataque fue evidente en su “estructura modular”, que le permitió cargar dinámicamente diferentes componentes de carga útil según los objetivos del actor de la amenaza.

Muestra cómo se pueden incorporar técnicas complejas de ataque a nivel empresarial en campañas a gran escala sin dejar de ser “sigilosas” mediante “técnicas de ofuscación” avanzadas y “capacidades antianálisis”.

Estrategias para proteger su sitio web y API de ataques de malware => Webinar gratuito

Hackers Using YouTube Videos To Deliver Sophisticated Malware