Descubrimos una campaña maliciosa en la que el malware emplea tácticas más nefastas y elimina el controlador legítimo Avast Anti-Rootkit (aswArPot.sys) para evadir la detección.

El malware aprovecha el acceso profundo a los controladores para detener los procesos de seguridad, desactivar el software de protección y hacerse cargo de los sistemas comprometidos.

¿Cómo funciona el malware?

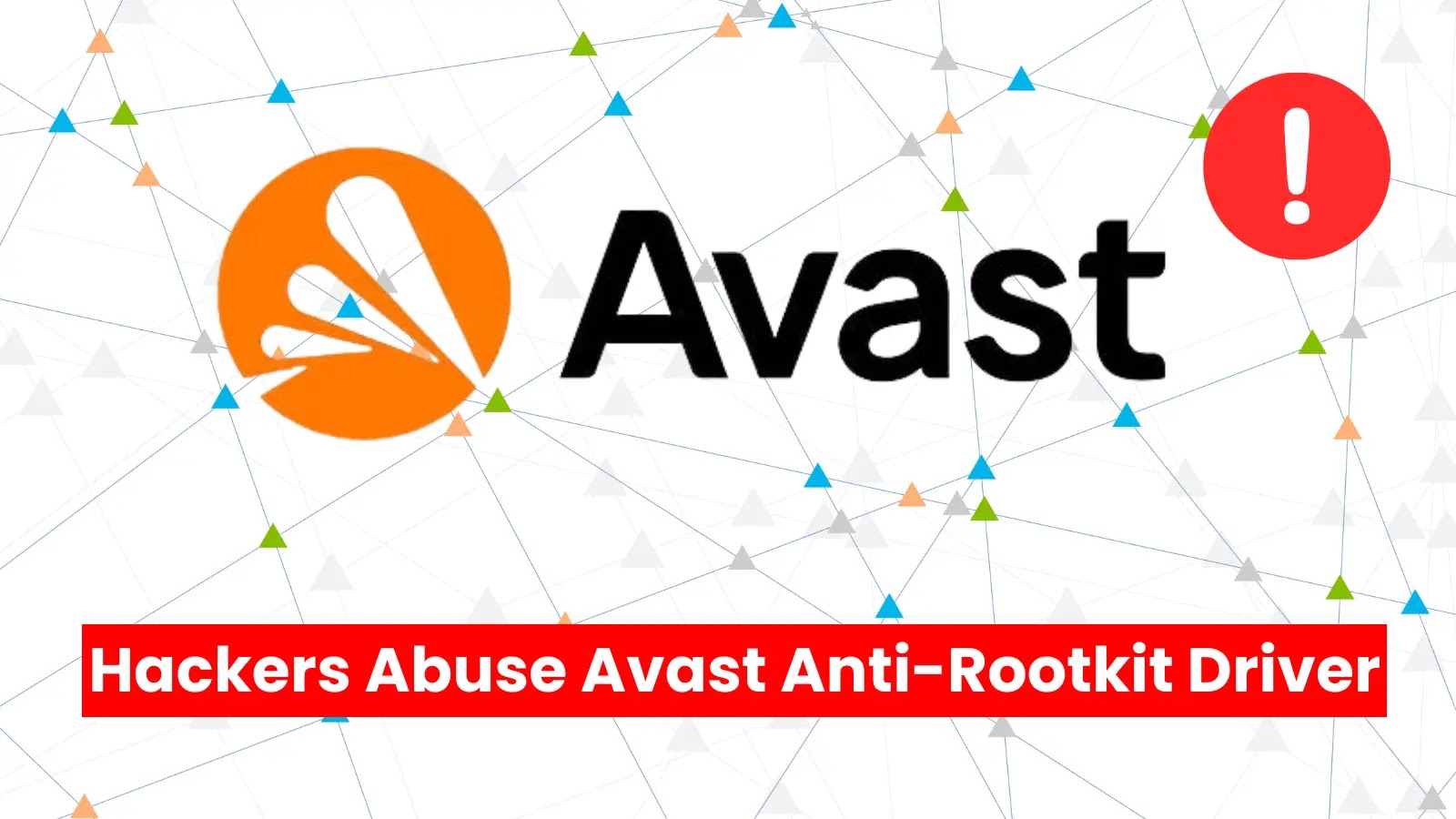

La cadena de infección del malware (kill-floor.exe) comienza con el controlador legítimo de Avast Anti-Rootkit (aswArPot.sys). El malware coloca el controlador legítimo del kernel “ntfs.bin'' en “C:\Users\Default\AppData\Local\Microsoft\Windows''. directorio.

Aprovechamiento de los resultados de MITRE ATT&CK de 2024 para líderes en ciberseguridad de pymes y MSP: únase al seminario web gratuito

“En lugar de utilizar controladores especialmente escritos para realizar actividades maliciosas, el malware utiliza controladores de kernel confiables para darle legitimidad y debilitar las defensas del sistema”, escribieron los investigadores de Trellix Security. Puede evitar dar la alarma mientras se prepara.

cadena de infección

Después de eliminar el controlador del kernel legítimo, el malware utiliza el control de servicio (sc.exe) para crear un servicio llamado 'aswArPot.sys' y registrar el controlador para operaciones posteriores.

Una vez que el controlador está instalado y funcionando, el malware obtiene acceso a nivel de kernel al sistema, lo que le permite hacerse cargo del sistema y desactivar funciones de seguridad críticas.

Terminar el proceso de seguridad para aswArPot.sys

A nivel del kernel, el controlador aswArPot.sys esencialmente brinda al malware acceso ilimitado a las partes más críticas del sistema operativo.

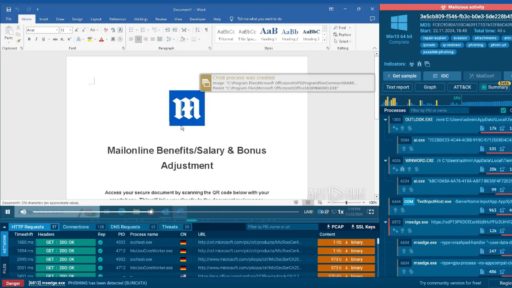

Los nombres de los procesos de los programas antivirus y EDR comunes se almacenan primero en una serie de variables definidas por el malware.

A continuación se muestra una lista de 142 nombres de procesos de seguridad codificados que se encuentran dentro del malware.

Lista de 142 nombres de procesos de seguridad codificados

Después de obtener detalles de todos los procesos que se ejecutan en el sistema, el malware primero compara el nombre de cada proceso con una lista codificada de nombres de procesos.

El malware genera un identificador que hace referencia al controlador Avast instalado si el nombre del proceso coincide. Después de crear un identificador para el controlador Avast, el malware llama a la API DeviceIoControl y pasa el ID del proceso y el código IOCTL “0x9988c094”.

Debido a que los controladores en modo kernel tienen la capacidad de anular procesos en modo usuario, los controladores de Avast pueden eludir fácilmente las funciones de seguridad de la mayoría de los programas antivirus y EDR al finalizar los procesos en el nivel del kernel.

Recomendaciones

El uso de la tecnología de seguridad BYOVD (traiga su propio controlador susceptible) es una forma importante de proteger su sistema de ataques que aprovechan controladores sensibles, como el controlador Avast Anti-Rootkit.

Los ataques BYOVD aprovechan controladores legítimos pero vulnerables para obtener acceso a nivel de kernel. Esto permite que el malware eluda el software de seguridad y detenga procesos críticos.

Al bloquear estos controladores, las organizaciones pueden evitar que el malware establezca persistencia, aumente privilegios o deshabilite funciones de seguridad.

Esta regla ayuda a prevenir ataques avanzados basados en controladores al garantizar que incluso los controladores legítimos con vulnerabilidades se detengan cuando se integran en EndpointDetection and Response (EDR) o programas antivirus. Agrega una importante capa de defensa contra.

Analice las amenazas cibernéticas utilizando el potente entorno limitado de ANYRUN. Oferta de Black Friday: obtenga hasta 3 licencias gratuitas.