Los expertos en ciberseguridad de ANY.RUN han descubierto campañas activas de ataques de día cero que utilizan archivos corruptos para evitar el software antivirus, los entornos sandbox e incluso los filtros de correo no deseado.

Este ataque, identificado por primera vez por el equipo de ANY.RUN, representa una amenaza importante al permitir que correos electrónicos maliciosos entren en las bandejas de entrada sin ser detectados.

Descripción general del ataque

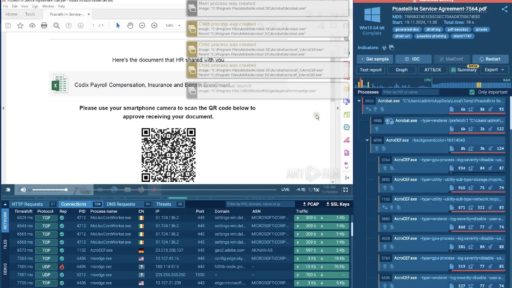

Los atacantes utilizan sus propias técnicas para dañar archivos intencionalmente, lo que dificulta que las soluciones de seguridad los analicen. Estos archivos a menudo se identifican como archivos ZIP o documentos de Microsoft Office (como DOCX) y no cumplen con los procedimientos estándar de manejo de archivos, por lo que evaden la detección.

“Aunque estos archivos parecen corruptos, están en pleno funcionamiento y ejecutan código malicioso cuando se abren en sus programas correspondientes”, dijo el equipo de ANY.RUN en un comunicado a Cyber Security News.

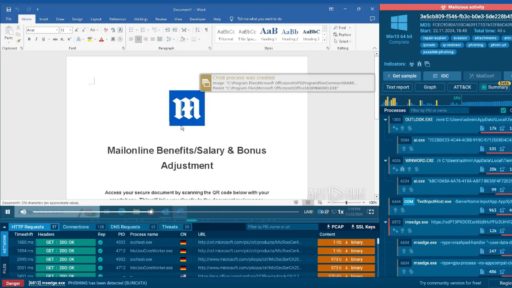

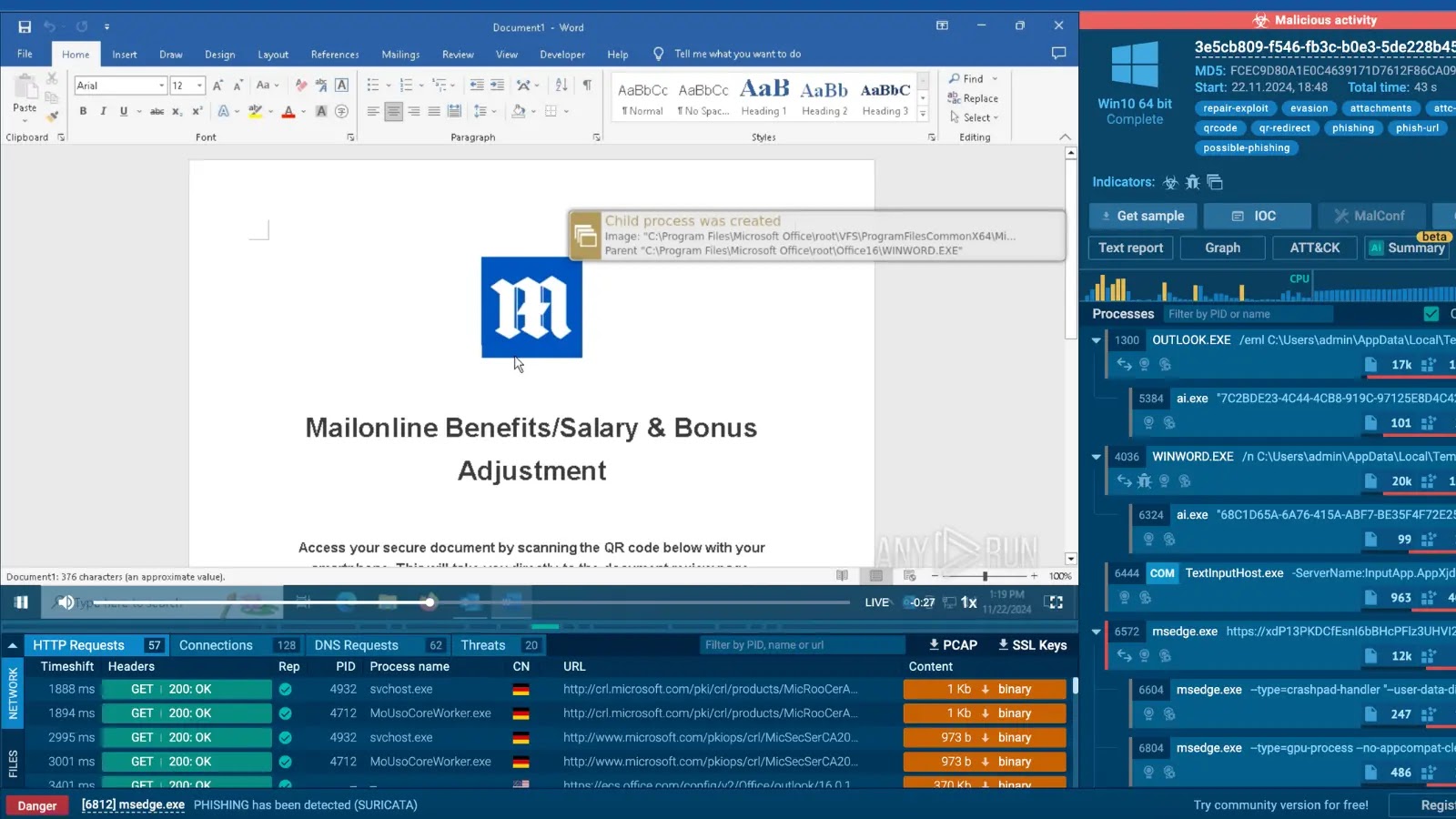

En este ejemplo, los sandboxes solucionan este problema gracias a la interactividad. Al iniciar estos archivos corruptos con sus programas correspondientes, se puede identificar el comportamiento malicioso”, dice ANY.RUN.

Aplicaciones como Microsoft Word, Outlook y WinRAR tienen mecanismos de recuperación integrados que los atacantes pueden aprovechar para ejecutar sus cargas útiles sin activar una alerta.

Los programas antivirus y escáneres de archivos tradicionales no pueden detectar estos archivos maliciosos debido a fallas en la forma en que manejan los datos corruptos o incompletos.

Software antivirus: marca dichos archivos como “limpios” o “elemento no encontrado” en plataformas como VirusTotal, ya que los archivos están dañados y no se pueden analizar por completo. Entorno Sandbox: confiar únicamente en técnicas de análisis estático automatizado no logra identificar amenazas. Filtros de spam: omiten cargas útiles maliciosas porque los archivos corruptos parecen benignos o incompletos.

Cuando algunas herramientas de seguridad analizan archivos corruptos, asumen que son archivos comprimidos e intentan extraer el contenido. Si los archivos no se pueden extraer, el proceso de escaneo se detendrá y el archivo permanecerá sin inspeccionar.

Cómo funciona el ataque

Este ataque explota los mecanismos de recuperación de la aplicación del usuario en lugar de las limitaciones del archivo en sí.

Por ejemplo:

Se le enviará un archivo ZIP o DOCX dañado por correo electrónico. Las soluciones de seguridad no pueden manejar adecuadamente los archivos y los mecanismos de detección tradicionales los dejan “invisibles”. Una vez abierta por la aplicación deseada, se activan las funciones de recuperación integradas (como la capacidad de Microsoft Word para reparar documentos dañados), lo que facilita la realización de acciones maliciosas.

Este tipo de archivo está diseñado para evitar las herramientas de escaneo estático, ejecutarse sin problemas en un entorno interactivo y estar activo solo dentro del programa previsto.

El innovador enfoque de detección de ANY.RUN

Afortunadamente, el sandbox interactivo ANY.RUN ha demostrado ser eficaz para hacer frente a esta amenaza única. A diferencia de las herramientas tradicionales de análisis estático, la plataforma manipula archivos directamente y los abre en los programas correspondientes para observar el comportamiento en tiempo real.

Este enfoque permite la detección de actividad maliciosa causada por mecanismos de recuperación y proporciona información importante sobre los ataques.

Por ejemplo, una sesión de espacio aislado reveló un comportamiento malicioso de un archivo corrupto que eludió por completo los escáneres antivirus. Haga clic aquí para un análisis detallado.

Según la investigación de ANY.RUN, este ataque ha estado activo durante varios meses y los primeros casos observados se remontan a agosto de 2024.

La campaña parece estar ganando en sofisticación y escala, y está dirigida tanto a organizaciones como a individuos. Aquí puede ver un ejemplo de análisis sandbox de dicho archivo. También puede utilizar el hash SHA256 en una búsqueda de TI para encontrar la sesión de espacio aislado asociada: Muestra 1, Muestra 2.

Los equipos de ciberseguridad deben emplear herramientas de detección avanzadas que incorporen análisis de comportamiento interactivo para identificar este tipo de amenazas.

Revisar su zona de pruebas en busca de actividad de archivos sospechosos y aplicar una capa adicional de filtrado de correo electrónico puede ayudar a reducir el riesgo. Para obtener más información sobre los hashes SHA256 específicos asociados con su campaña, consulte la herramienta de búsqueda de inteligencia sobre amenazas ANY.RUN.

A medida que el panorama de la ciberseguridad continúa evolucionando, la vigilancia y la innovación siguen siendo fundamentales para combatir métodos de ataque cada vez más sofisticados.

Consigue la oferta del Black Friday de ANY.RUN: consigue hasta 3 licencias de regalo