Programador de tareas de Windows importante que contiene el binario schtasks.exe. Esto puede permitir a los actores maliciosos ejecutar comandos con privilegios a nivel de sistema, lo que les permite evitar las indicaciones de control de la cuenta del usuario (UAC) y borrar los registros de auditoría.

Estos defectos aumentan significativamente el panorama de amenazas en el entorno de su ventana, representan el riesgo de escalada de privilegios, operación del sistema de sigilo y eliminación de datos.

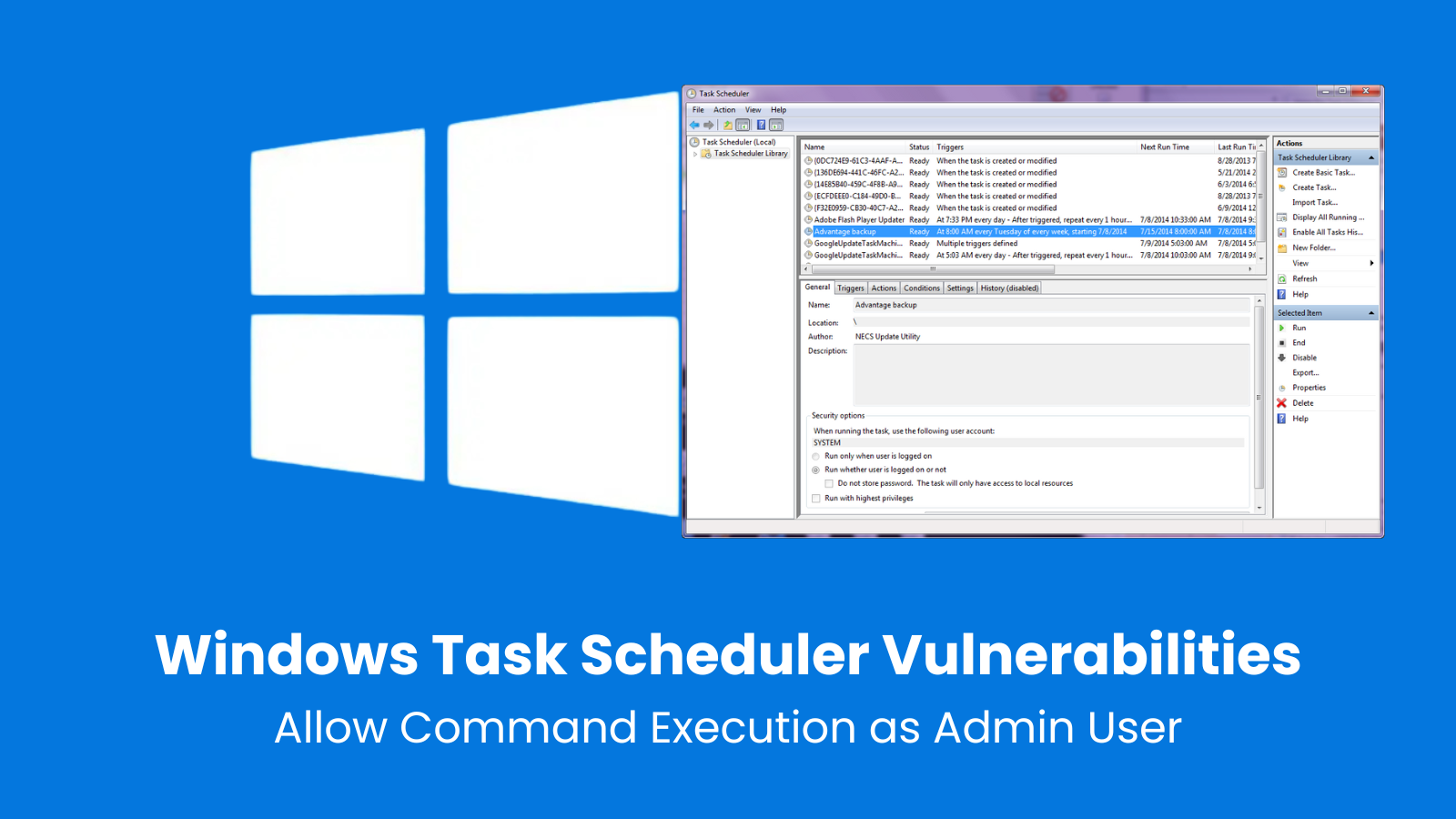

En el centro del problema está Windows Task Scheduler, un servicio crítico del sistema responsable de automatizar las tareas. Los usuarios y administradores de componentes Schtasks.exe pueden crear, modificar y administrar tareas programadas de forma remota y remota.

Sin embargo, los investigadores simuladores han identificado múltiples vulnerabilidades que pueden aprovecharse para evitar los controles de seguridad y obtener privilegios del sistema.

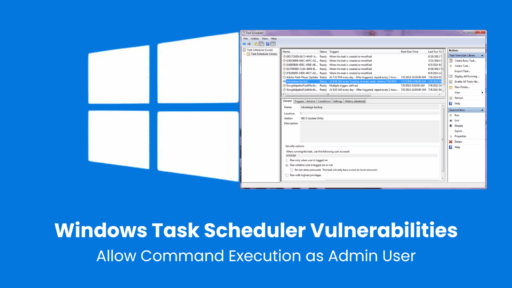

Vulnerabilidad de programador de tareas de Windows

Uno de los defectos más sorprendentes implica el omisión de UAC a través de tareas programadas creadas con credenciales de inicio de sesión por lotes.

Por lo general, se requieren credenciales explícitas para crear tareas programadas con contraseñas (inicio de sesión por lotes), pero los atacantes pueden aprovechar este proceso para aumentar los privilegios sin la aprobación del usuario.

Cuando un atacante crea una tarea utilizando el inicio de sesión por lotes, el programador de tareas le da al atacante los mayores derechos y otorga efectivamente el acceso a nivel de sistema en tiempo de ejecución.

Este proceso evita la mejor configuración de UAC. Esto generalmente solicita la aprobación del usuario antes de ejecutar el comando de alto privilegio.

Activador del administrador de tareas

Los investigadores de seguridad cibernética han demostrado que al crear archivos XML maliciosos utilizando metadatos manipulados, como etiquetas de autor llenas de buffers de gran tamaño, los atacantes pueden envenenar registros de eventos de tareas y registros de seguridad de desbordamiento como Security.evtx.

Estas técnicas permiten a los atacantes cubrir pistas sobrescribiendo los registros, lo que dificulta la detección.

Además, las vulnerabilidades se extienden a los vectores de ataque remoto. Al aprovechar la interfaz RPC, los actores maliciosos pueden insertar datos XML envenenados en el registro de tareas, sobrescribir los senderos de auditoría e incluso destruir todo el registro de seguridad, borrando efectivamente la evidencia de actividad maliciosa.

Ruta de auditoría

No existe una validación estricta de los metadatos de tareas y las entradas de registro, lo que fomenta tales ataques.

La consecuencia más grave de estas vulnerabilidades es la capacidad de un usuario de baja soberano para hacerse pasar por un sistema o una cuenta de administrador. Por ejemplo, los atacantes que pueden acceder a cuentas discretas incluyen:

Escala privilegios al sistema creando tareas programadas utilizando contraseñas conocidas y explotando vulnerabilidades de inicio de sesión por lotes. Utiliza técnicas de adicción a los metadatos para ocultar la actividad maliciosa en los registros. Sobrescribe los registros de eventos de seguridad que contienen seguridad.

Esta combinación de operaciones de escalada y tala de privilegios asegura que los atacantes mantengan acceso persistente y sigiloso a sistemas comprometidos y requieran una detección y reparación extremadamente cuidadosa.

Estas vulnerabilidades amenazan los supuestos de seguridad centrales de los entornos de Windows. Explotando el defecto:

Un atacante puede ejecutar cualquier comando como sistema y tener control total sobre el host. Pueden omitir el indicador de la UAC. Está diseñado para evitar la escalada de privilegios no autorizado. Puede manipular o eliminar registros de auditoría para evitar esfuerzos de respuesta a incidentes.

Cimular advierte que estas vulnerabilidades podrían explotarse en ataques específicos, implementación de ransomware o movimiento lateral dentro de una red empresarial.

Cymulate informó estas vulnerabilidades a MSRC, pero no las tomó en consideración.

Informe de tendencia de malware 15,000 incidentes del equipo SOC, trimestre de 2025! -> Obtenga una copia gratis