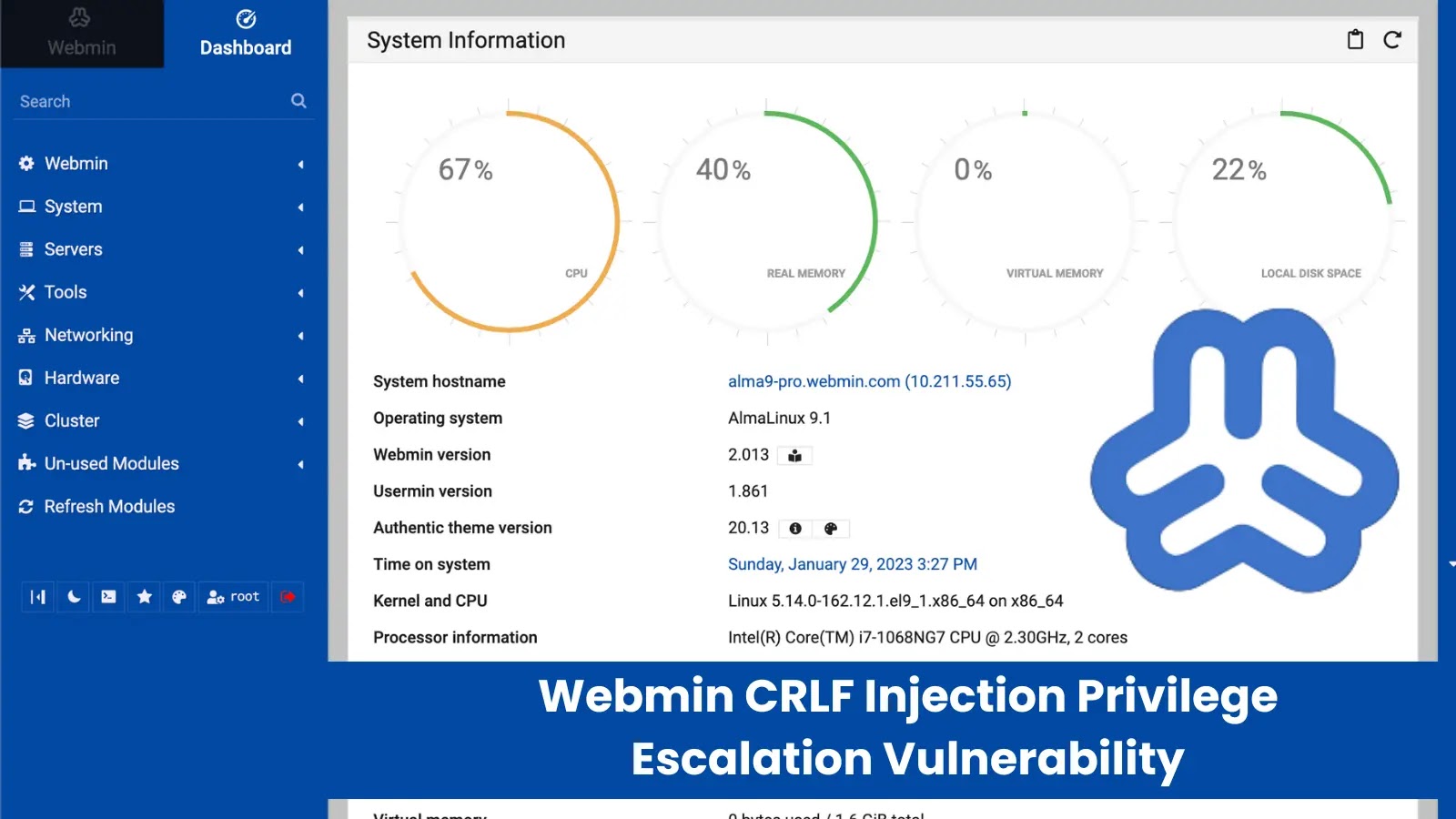

Se ha descubierto una vulnerabilidad de seguridad crítica en Webmin, una herramienta de administración de sistemas basada en la web ampliamente utilizada, que permite a los atacantes remotos aumentar los privilegios y ejecutar código con acceso a nivel raíz.

Este defecto, especificado en CVE-2025-2774, plantea un riesgo grave para los servidores que ejecutan la versión afectada del software, lo que permite un compromiso del sistema potencialmente completo.

El defecto es causado por una vulnerabilidad de inyección CRLF (Feed de la línea de retorno del carro) en el procesamiento de las solicitudes de CGI de Webmin. Un atacante puede aprovechar la neutralización inadecuada de la secuencia CRLF para manipular las respuestas del servidor, evitar controles de seguridad y ejecutar cualquier comando con privilegios raíz. Esta vulnerabilidad tiene una puntuación CVSS de 8.8 (alta gravedad), lo que refleja la posibilidad de daños generalizados.

Detalles de vulnerabilidad

Requisitos de explotación: los atacantes remotos deben autenticarse en Webmin, pero el inicio de sesión puede aumentar sus privilegios. Impacto: la explotación exitosa le brinda un control completo sobre el servidor y permite cambios de configuración, instalación de malware, robo de datos e interrupción del servicio. Versión afectada: Instalaciones de Webmin antes de la versión 2.302 lanzadas el 10 de marzo de 2025.

Los desarrolladores de Webmin instan a los administradores a actualizar de inmediato a la versión 2.302, que incluye correcciones para la vulnerabilidad. Esta actualización también aborda regresiones menores para las autorizaciones de MySQL/MARIADB, mejorando la confiabilidad de las configuraciones de módulos de almacenamiento.

Aplique parches a través del mecanismo de actualización incorporado de Webmin o instalación manual. Verifique el registro del sistema para actividades anormales, especialmente las solicitudes de CGI. Restringir el acceso a las redes web a redes de confianza e implementar prácticas de autenticación sólidas.

Esta vulnerabilidad destaca los riesgos persistentes de herramientas de gestión ampliamente implementadas. Con más de 1 millón de instalaciones por año, Webmin es un objetivo valioso para los atacantes que intentan infiltrarse en una red empresarial.

Este hallazgo sigue la historia de los problemas de seguridad de Webmin, incluida la falla de escalada de privilegios 2024 (CVE-2024-12828) y el incidente de la puerta trasera 2021.

Los investigadores de seguridad destacan que los defectos de inyección de CRLF a menudo tienen una validación de entrada insuficiente y la necesidad de una rigurosa auditoría de código en herramientas críticas de infraestructura.

A partir del 5 de mayo de 2025, no se ha informado una explotación extensa, pero la línea de tiempo de divulgación pública (28 de febrero al 1 de enero) sugiere que los atacantes pronto podrían armarse fallas.

En una publicación en el foro, Webmins Manteners dijo que el lanzamiento de 2.302 debería “predicho como alta prioridad”, señalando extensiones adicionales a la administración del servidor SSH y la API de reglas del firewall. Este parche también mejora la traducción alemana y corrige escapes HTML en el campo de la fecha.

Se recomienda a los administradores que supervisen las páginas de seguridad de Webmin para futuras actualizaciones y se adhieran a principios mínimos para minimizar las superficies de ataque. Cuando el acceso a la raíz está en riesgo, la acción rápida es importante para prevenir violaciones a gran escala.