Google lanzó Android Security Bulletin en mayo de 2025 para abordar múltiples vulnerabilidades, incluidas las fallas de ejecución de código remoto de alta resistencia que se explotan activamente en la naturaleza.

El problema más grave identificado en el parche de seguridad de mayo de 2025 es CVE-2025-27363, una vulnerabilidad sofisticada en los componentes del sistema.

Este defecto puede conducir a la ejecución del código local sin la necesidad de privilegios de ejecución adicionales, y no es necesaria la interacción del usuario para D y la explotación del usuario.

Los investigadores de seguridad instan a todos los usuarios de Android a actualizar sus dispositivos de inmediato para proteger contra estas posibles amenazas.

Explotación agresiva de defectos de Android altamente sensibles (CVE-2025-27363)

Google ha confirmado que “CVE-2025-27363 está” indicando que puede estar sujeto a una explotación limitada y dirigida “.

Esta aprobación agresiva de explotación aumenta la urgencia para que los usuarios apliquen parches de seguridad lo más rápido posible. Según los detalles del parche proporcionados en el boletín de seguridad, la vulnerabilidad afecta las versiones 13 y 14 de Android.

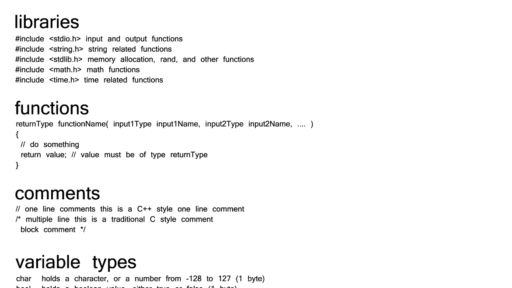

El análisis técnico reveló que CVE-2025-27363 se derivó de una vulnerabilidad fuera del alcance de escribir vulnerabilidades a bibliotecas de representación de fuentes gratuitas, particularmente las versiones 2.13.0 y anteriores.

La vulnerabilidad existe cuando el sistema intenta analizar las estructuras SUBRIF de fuentes relacionadas con TrueType GX y archivos de fuentes variables.

Los expertos en seguridad explican: “El código vulnerable asigna un valor corto firmado a un largo largo sin firmar, luego agrega un valor estático para envolver y asigna el búfer de montón. El código escribe un entero largo que ilumina hasta seis enteros largos firmados en comparación con este búfer”.

Esta corrupción de memoria puede conducir a la ejecución del código arbitrario. Esta vulnerabilidad es particularmente preocupante ya que FreetPype se usa ampliamente y se despliega en más de mil millones de dispositivos en una variedad de productos.

Factor de riesgo Producto FreeType Biblioteca Versión ≤ 2.13.0 Memoria Running 2.13.0 Pactal Vitrari a través de CorultionExPloit Prerecisites – Versión vulnerable Versión Freetype – Archivo de fuentes de TrueType GX/Variable

Niveles de parche de seguridad de Google

Google ha implementado un nivel de parche de seguridad que ayuda a los usuarios y fabricantes a identificar qué vulnerabilidades se están abordando.

Nivel de parche de seguridad 2025-05-05 y luego aborda esta vulnerabilidad crítica y otros problemas de seguridad identificados en el boletín.

Se recomienda a los usuarios de Android a verificar el nivel de parche de seguridad de sus dispositivos y actualizarlos de inmediato. Esto se puede hacer siguiendo los pasos a continuación:

Ir a la configuración. Seleccione sobre el teléfono. Verifique su versión de Android y el nivel de parche de seguridad.

Para dispositivos que ejecutan Android 10 o posterior, los usuarios también pueden verificar las actualizaciones del sistema Google Play. Esto puede incluir parches de seguridad para algunos componentes.

El Boletín de Seguridad de Android de mayo de 2025 demuestra la continua necesidad de vigilancia en la seguridad móvil y la importancia de actualizar los dispositivos con los últimos parches de seguridad.

¿Configuración del equipo de SOC? – Descargue la Guía de precios de SIEM Ultimate (PDF) gratuita para equipos SOC -> Descarga gratuita