Una vulnerabilidad de ejecución de código remoto crítico identificada en el sistema operativo MacOS de Apple, rastreado como CVE-2024-44236. La vulnerabilidad con una puntuación CVSS alta de 7.8 permite a un atacante ejecutar un código arbitrario para engañar a los usuarios para abrir archivos especialmente creados.

El defecto fue descubierto por Hossein Lotfi (@Hosselot) de la iniciativa de Day de Trend Micro y fue lanzada el 28 de octubre de 2024 por Apple en MacOS Ventura 13.7.1, Macosoma 14.7.1 y MacOS Sequoia 15.1.

Vulnerabilidad de ejecución del código remoto de MacOS-CVE-2024-44236

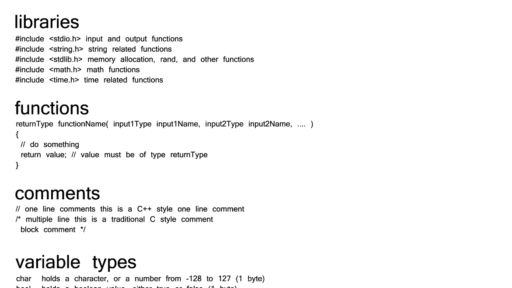

Según el análisis detallado, CVE-2024-44236 es una vulnerabilidad de escritura fuera de rango que afecta el análisis de los perfiles de ICC (consorcio de color internacional) del Sistema de procesamiento de imágenes (SIP) de MacOS, una utilidad terminal incorporada que permite a los usuarios ver, editar y procesar archivos de imágenes.

“El problema del acceso no unido se abordó con mejoras de verificación. El procesamiento de archivos maliciosos puede conducir a una terminación inesperada de aplicaciones”, dijo Apple en su boletín de seguridad.

Esta vulnerabilidad es causada por la verificación inapropiada de los tipos de etiquetas “Lutatobtype” y “LutbToatype” en el archivo de perfil ICC.

Estos perfiles que caracterizan los dispositivos de entrada/salida de color o los espacios de color consisten en encabezados, tablas de etiquetas y datos de elementos etiquetados.

Técnicamente, hay una falla en la función sub_1000194d0 () que maneja estas estructuras. Se produce un problema importante al procesar el valor de campo “Offset to Crat”.

Si un atacante establece este desplazamiento igual a la longitud total de los datos de elementos etiquetados, la característica lee y potencialmente cambia la memoria más allá del borde del búfer asignado al montón, hasta 16 bytes.

“Debido a que los valores de campo” no se validan correctamente, puede establecer un desplazamiento igual a la longitud total de los datos de elementos etiquetados. Esto podría hacer que la función lea y cambie la memoria hasta 16 bytes más allá del borde del búfer asignado al montón “, explicó el equipo de investigación de tendencias.

A la vulnerabilidad se le asigna una cadena vectorial de AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H. Esto indica que, si bien se requiere la interacción del usuario, los atacantes no requieren privilegios especiales para ejecutar código que potencialmente afecte la confidencialidad, la integridad y la disponibilidad.

Para explotar esta vulnerabilidad, un atacante debe crear un archivo de perfil de ICC malicioso y convencer al usuario de que lo maneje.

Esto se puede lograr a través de una variedad de vectores de ataque, incluidos archivos adjuntos de correo electrónico, sitios web maliciosos y servicios de intercambio de archivos comprometidos.

La vulnerabilidad se puede proporcionar a través de múltiples canales, incluidos los protocolos FTP, HTTP, HTTPS, IMAP, NFS, POP3, SMB/CIFS y SMTP.

Los factores de riesgo deben abrir el archivo de perfil ICC CVSS 3.1 Score 6.5 (medio) que requiere el producto MacOS Ventura 13.7, MacOS Sonoma 14.7, MacOS Sequoia 15.1 Impactarbitrary Code ExecutionExploit PrerereRequisitesUsUser.

alivio

Los parches de Apple mejoran las verificaciones límite para abordar las vulnerabilidades. Se recomienda altamente a los usuarios a actualizar sus sistemas a la última versión de MacOS para proteger contra la posible explotación.

A la fecha de publicación, no se han detectado ataques que exploten esta vulnerabilidad en la naturaleza. Sin embargo, dada la información técnica detallada actualmente disponible, es importante que todos los usuarios de MacOS apliquen rápidamente actualizaciones de seguridad.

Los hallazgos subrayan la importancia continua de la investigación de vulnerabilidad para identificar y abordar posibles amenazas de seguridad antes de que los actores maliciosos puedan explotarlos ampliamente.

Cómo los piratas informáticos de simulación de ataque de vulnerabilidad sondean rápidamente sitios web de puntos de entrada: seminario web gratuito