THEGEM ha identificado una vulnerabilidad crítica en TheGem, un tema premium de WordPress con más de 82,000 instalaciones en todo el mundo.

Los investigadores identificaron dos vulnerabilidades interconectadas separadas antes de la versión del tema Gem 5.10.3.

Cuando se combinan, estas vulnerabilidades crean vectores de ataque peligrosos que pueden conducir a la ejecución de código remoto y al compromiso en el sitio completo.

“Los archivos descargados se copian en la carpeta WordPress Sobloads, que se publica de forma predeterminada. Un atacante puede combinar las dos vulnerabilidades para cargar código PHP malicioso arbitrario, acceder al archivo y activar la ejecución del código remoto”, informa WordFence de advertencia.

Vulnerabilidad de carga de archivo importante (CVE-2025-4317)

La primera vulnerabilidad implica cargas arbitrarias de archivos, ya que se le asigna una puntuación CVSS de alta resistencia de 8.8 y la validación de tipo de archivo faltante para la función theGem_get_logo_url ().

Esta vulnerabilidad permite a un atacante autenticado con acceso a nivel de suscriptor para cargar archivos potencialmente maliciosos a un servidor afectado.

El código vulnerable en cuestión no puede validar el tipo de archivo.

Este fragmento de código del tema de TheGem descarga ciegamente los archivos sin confirmación y crea un punto de entrada para que los atacantes carguen archivos PHP maliciosos.

Las opciones de tema cambian la vulnerabilidad (CVE-2025-4339)

La segunda vulnerabilidad se califica como una gravedad moderada de 4.3 con una puntuación CVSS, como resultado de verificaciones de aprobación insuficientes en la función del tema Ajaxapi (). Está protegido por una verificación de no CE, pero esta función no tiene una verificación funcional adecuada.

Esta vulnerabilidad permite a los usuarios autenticados con permisos a nivel de suscriptor cambiar la configuración del tema, como configurar la URL del logotipo para apuntar a contenido malicioso.

Los expertos en seguridad describieron posibles cadenas de ataque que explotan ambas vulnerabilidades.

Un atacante con acceso a nivel de suscriptor explotará CVE-2025-4339 para cambiar la configuración de URL del logotipo del tema para apuntar a un archivo PHP malicioso. Cuando un sitio web intenta cargar un logotipo, la función theGEM_GET_LOGO_URL () descarga y guarda el archivo malicioso sin verificación. Un atacante podría acceder al archivo cargado y ejecutar código arbitrario, lo que le permite tomar el control total del sitio web.

Se requiere una acción inmediata

La vulnerabilidad fue revelada de manera responsable a CodExthemes, que lanzó rápidamente la versión parchada (5.10.3.1) el 7 de mayo de 2025.

“Tan pronto como sea posible, en este momento de la escritura, alentamos a los usuarios a actualizar su sitio con la última versión parcheada de TheGem”, aconsejó el equipo de seguridad de WordFence.

Los usuarios de Wordfence Premium han sido protección contra el firewall contra estas exploits desde el 5 de mayo, pero los usuarios gratuitos serán protegidos el 4 de junio de 2025.

Actualizado a la versión 5.10.3.1 o posterior. Considere implementar un firewall de aplicación web. Consulte los roles y permisos del usuario del sitio. Monitorea la actividad sospechosa en el registro del servidor.

Debido a que WordPress mejora alrededor del 43% de todos los sitios web en todo el mundo, las vulnerabilidades en temas populares como theGEM representan riesgos de seguridad significativos con impactos potencialmente extendidos.

Este incidente nos recuerda la importancia de las actualizaciones regulares de software, la gestión de permisos del usuario vigilantes y la implementación de medidas de seguridad sólidas, como el firewall de aplicaciones web.

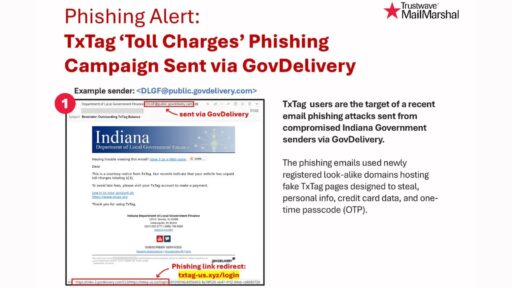

Armague su negocio contra el phishing y los artefactos sospechosos utilizando la inteligencia de las amenazas principales y pruebe las búsquedas de TI con 50 solicitudes de intento