Un nuevo vector de ataque, en el que los ciberdelincuentes arman las armas, te invita a entregar malware usando técnicas de ofuscación sofisticadas que contienen solo un carácter visible que esconde el código malicioso.

Los hallazgos destacan cómo los actores de amenaza están evolucionando tácticas para evitar las medidas de seguridad tradicionales al aprovechar las plataformas confiables.

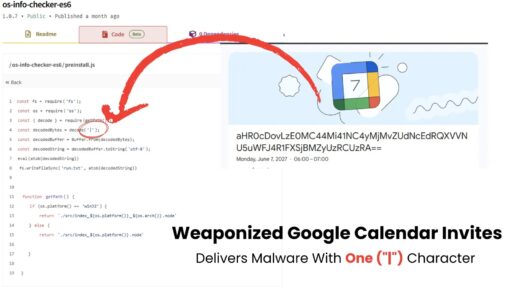

En marzo de 2025, los investigadores de seguridad de Aikido descubrieron un paquete sospechoso de NPM llamado “OS-Info-Checker-ES6”, que parece verificar la información del sistema pero que contiene código sospechoso.

Lo que llamó su atención fue lo que parecía un personaje (“|”) en la barra vertical de acorde, pero en realidad escondieron algo más siniestro.

Carga útil de un solo personaje

“Lo que descubrimos fue fascinante. Un solo personaje en realidad no era un símbolo de tubería simple, pero incluía un personaje invisible del área de uso privado Unicode (PUA)”, explicaron los investigadores en su análisis.

Estos personajes de PUA están reservados para el estándar Unicode en aplicaciones personalizadas y son inherentemente imprimibles, lo que los hace perfectos para ocultar el código malicioso.

Una vez decodificado, este personaje aparentemente inocente se convirtió en instrucciones codificadas en Base64 que finalmente se conectaron al calendario de Google para las operaciones de comando y control.

Google Calendar proporciona cargas útiles maliciosas

La investigación revela que el malware está diseñado para recuperar cargas útiles maliciosas a través de la URL de invitación de Google Calendar. La invitación del calendario contenía una cadena codificada Base64 que apuntaba a la víctima al servidor de control del atacante cuando se decodificaba.

Enlace de Google Drive

“Esto representa las preocupaciones sobre la evolución de los métodos de ataque”, dijo Charlie Eriksen a Cybersecurity News. “Al aprovechar el calendario de Google, una plataforma confiable utilizada por millones de personas, los atacantes pueden pasar por alto las medidas de seguridad de correo electrónico tradicionales que generalmente marcan los archivos adjuntos sospechosos”.

Los investigadores de Checkpoint identifican de forma independiente ataques similares, señalando que los ciberdelincuentes han cambiado sus encabezados por correo electrónico para mostrar mensajes maliciosos como si los hubieran enviado directamente desde Google Calendar.

Cuando un objetivo interactúa con estas invitaciones de calendario, está dirigido a sitios web fraudulentos diseñados para robar credenciales e información financiera.

El atacante no se detuvo en un paquete. Los investigadores de seguridad han identificado varios paquetes de NPM afectados por esta técnica.

Skip-tot vue-dev-serverr vue-dummyy vue-bit

Todos estos paquetes agregaron el malicioso “OS-Info-Checker-ES6” como una dependencia para crear una superficie de ataque más amplia.

Protegerse

Google reconoce la amenaza y recomienda que los usuarios habiliten la configuración del “remitente conocido” en el calendario de Google para proteger contra este tipo de phishing. Los expertos en seguridad también aconsejan.

Duda de calendarios inesperados, especialmente invitaciones de calendario que están programadas en el futuro en el futuro. Verifique la identidad del remitente antes de aceptar la invitación. Actualice su software para parchear las vulnerabilidades de seguridad. Informe las invitaciones de calendario que sospechan como spam a través de la funcionalidad de informes del calendario de Google.

El ataque muestra cómo los ciberdelincuentes continúan encontrando formas innovadoras de proporcionar cargas útiles maliciosas y aprovechar plataformas confiables y tecnologías de ofuscación sofisticadas.

Al ocultar el código malicioso que parece un solo carácter y usar el calendario de Google como mecanismo de entrega, los atacantes han creado algo sobre nuevos vectores de ataque que podrían socavar tanto a los usuarios individuales como a las organizaciones.

Cómo los piratas informáticos de simulación de ataque de vulnerabilidad sondean rápidamente sitios web de puntos de entrada: seminario web gratuito