Los centros de operaciones de seguridad (SOC) y los proveedores de servicios de seguridad administrados (MSSP) operan a la vanguardia de la ciberseguridad y tienen la tarea de defender a las organizaciones contra amenazas cada vez más sofisticadas.

A medida que el enemigo mejoró sus tácticas, la necesidad de un desarrollo de habilidades continuas se hizo esencial, especialmente a través del entrenamiento práctico de análisis de malware.

Este curso explora cómo los programas de capacitación práctica pueden mejorar las capacidades de los equipos SOC y MSSP, lo que le permite detectar, analizar y neutralizar con precisión las amenazas avanzadas.

Capacitación en análisis de malware para equipos SOC y MSSP

Los SOC modernos y los MSSP actúan como centros centralizados para la detección y respuesta de amenazas. SOC es un equipo interno que monitorea las redes, los puntos finales y los sistemas de una organización durante todo el día, y MSSP extiende estos servicios a múltiples clientes, a menudo gestionando una variedad diversa de entornos de TI. Ambos confían en una estructura analista paso a paso.

Alertas de triaje de analistas de nivel 1, verificación de incidentes y escalas complejas de casos. Los analistas de nivel 2 realizan investigaciones más profundas y aprovechan la inteligencia de amenazas para contextualizar las amenazas. El cazador de amenazas busca activamente el compromiso (COI) y los indicadores de enemigos sigilosos.

Estos equipos enfrentan presiones implacables de reducir el tiempo promedio para detectar la detección (MTTD) y el tiempo de respuesta (MTTR). Sin embargo, las herramientas automatizadas por sí solas no pueden descifrar los matices del malware moderno utilizando ofuscación, polimorfismos o exploits de día cero.

La ciberseguridad es un campo dinámico donde el estancamiento es igual a vulnerabilidad. El aprendizaje continuo familiariza los analistas con la identificación de nuevos vectores de ataque, como malware sin fuego y compromisos de cadena de suministro. Para SOC y MSSP, esto incluye

SOC Task (Internal, Organization-focused) MSSP Task (Multi-Client, Service-Driven) Endpoint Infections, tracing malware entries and Behavioranalyze malware artifacts to analyze malware artifacts from multiple client environments, EDR/XDRIDEFIDIFIFISIFIS Email Attachment Fact Flagged by Zero-Day Threats with Inverved Threats through Inverved offensive attacks, behavior-based indicator detection rules based on malware (e.g. Yara, Correlación SIEM) Admite malware TTPSDDEVELOVE Contenido de detección específica del cliente (alertas personalizadas, firmas). Auditoría interna e informes Análisis persigue nuevas amenazas entre la infraestructura de clientes administrados

Los puntos en común entre el SOC y el equipo MSSP

A pesar de las diferencias en los modelos operativos, los equipos SOC y MSSP comparten algunos requisitos centrales para un análisis efectivo de malware y una respuesta de amenazas.

Capacitación práctica utilizando malware del mundo real:

Ambos equipos requieren experiencia en el mundo real con muestras de malware del mundo real, así como con las amenazas teóricas o simuladas. Esta exposición ayuda a los analistas a reconocer patrones y comportamientos de ataque reales. Visibilidad en el comportamiento de malware:

Los analistas deben poder observar cómo funciona el malware en un entorno controlado, incluidos el árbol de procesos, los cambios en el sistema de archivos, los cambios de registro y la actividad de la red. Esta visibilidad es importante para una evaluación y respuesta de amenazas precisas. VERIFICACIÓN DE CRIMA Y AMENAZA RÁPIDA Y PRECUSA:

Ya sea en una sola organización o atendiendo a varios clientes, los equipos SOC y MSSP deben determinar rápidamente qué alertas son verdaderas amenazas y cuáles son falsos positivos. Las habilidades analíticas prácticas permiten un triaje más eficiente y seguro. Uso de una plataforma de análisis segura e interactiva:

Al igual que cualquiera, el laboratorio de capacitación de seguridad de Run, un entorno seguro y sandboxed permite a los equipos investigar de manera segura y apoyar las necesidades de aprendizaje y operativa sin poner en riesgo sus sistemas de producción. Mejoras continuas en la detección y respuesta:

Una comprensión más profunda del malware permite a los equipos mejorar las reglas de detección, crear firmas personalizadas, actualizar el libro de jugadas para respuestas de incidentes y hacer que la detección y mitigación de amenazas sea más rápida. Trabajar con las últimas tendencias de amenazas:

La exposición regular al malware en evolución recién en evolución garantiza que tanto los analistas de SOC como MSSP se mantengan actualizados y adapten sus defensas a las últimas tácticas utilizadas por sus enemigos.

Los autores de malware frecuentemente actualizan tácticas, técnicas y procedimientos (TTP). Por ejemplo, los grupos de ransomware están utilizando actualmente binarios vivos (lolbins) para evitar la detección. La capacitación regular ayuda a los analistas a reconocer estos patrones y actualizar activamente las reglas de detección.

Mejore su experiencia en análisis de malware con capacitación práctica

Muchos analistas de nivel de entrada no tienen experiencia con malware real. La capacitación práctica acelera las capacidades al estar expuestos a escenarios de ataque real, como analizar los archivos adjuntos de correo electrónico de phishing y analizar las cargas útiles de ransomware.

La capacitación sensual promueve el intercambio de conocimientos entre la capa SOC y los clientes MSSP. Por ejemplo, los analistas capacitados en el análisis de comportamiento pueden comunicar mejor el impacto del malware en las partes interesadas y permitir decisiones informadas.

Análisis de malware que RUN proporciona acceso ilimitado a Sandboxes para aprendices, y la colección curada de nuevas muestras de malware aportadas por cualquiera.

Los ejemplos de libros de texto se comparan con las ideas obtenidas del análisis de muestras de malware viva. Un entorno de capacitación práctico, como un sandbox, permite a los analistas:

Los analistas rastrean actividades como cambios de registro, devoluciones de llamada de red, caídas de carga útil y más al ejecutar archivos sospechosos en laboratorios huérfanos. Por ejemplo, la muestra puede intentar conectarse a un servidor de comando y control (C2) alojado en 147 (.) 185.221.26.

Los ejercicios prácticos enseñan a los analistas a crear una correlación entre las reglas de Yara y el SIEM basado en TTP observado. Por ejemplo, para detectar familias de malware que encriptan los archivos con una extensión particular, debe comprender sus propiedades estáticas (como el hash de cifrado) y el comportamiento dinámico (como la inyección del proceso).

La ingeniería inversa y los forenses de memoria son importantes para analizar amenazas sofisticadas. Los programas de capacitación que incluyen herramientas de depuración (como X64DBG) y los marcos de análisis de memoria (como Volatile) permiten a los analistas descubrir la carga útil oculta o los trucos de anti-análisis.

Any. El laboratorio de capacitación de seguridad de Any.Run le muestra cómo la capacitación inmersiva traduce las características de SOC y MSSP. Las características principales son:

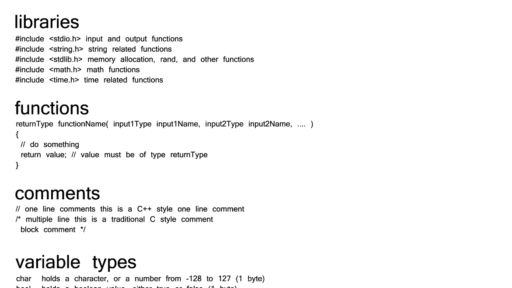

El plan de estudios de 30 horas cubre los fundamentos del análisis de malware, desde el triaje básico hasta la ingeniería inversa avanzada. Video conferencias, cuestionarios y tareas del mundo real aseguran un desarrollo integral de habilidades.

Este curso digital interactivo de 30 horas presenta material escrito, conferencias de video, tareas y evaluaciones organizadas en 10 módulos que cubren aspectos importantes del análisis de malware. Un entorno de capacitación integral que utiliza cepas reales de malware. Una herramienta que refleja el entorno SOC del mundo real. Apoyo para la colaboración interindustrial. Descripción general del curso

Pruebe la capacitación práctica en análisis de malware para académicos, investigadores y equipos.