Las cuentas de servicio administradas delegadas (DMSA) introducidas en Windows Server 2025 representan la última innovación de Microsoft en administración de cuentas de servicios seguros.

Aunque diseñado para mejorar la seguridad al prevenir los ataques de robo de calificación tradicionales como la querberoasting, los investigadores de seguridad han descubierto vectores de abuso potenciales que permiten a los atacantes establecer un acceso persistente en un entorno de activo.

DMSA fue creado para resolver problemas de larga data con las cuentas de servicio tradicionales. A diferencia de las cuentas estándar que requieren administración manual de contraseñas, DMSAS proporciona administración automática de credenciales y autenticación de enlaces directos a la identidad de la máquina.

Según la documentación de Microsoft, “DMSA es un enfoque más seguro y manejable para administrar cuentas de servicio en comparación con las cuentas de servicio tradicionales”.

Esta tecnología permite a los administradores migrar desde las cuentas de servicio tradicionales al tiempo que deshabilitan la autenticación de contraseña para la cuenta original, y redirige todas las solicitudes a través de la Autoridad de Seguridad local (LSA) utilizando un nuevo mecanismo DMSA.

Esta característica está especialmente diseñada para eliminar el riesgo de robo de calificación.

Vector de persistencia

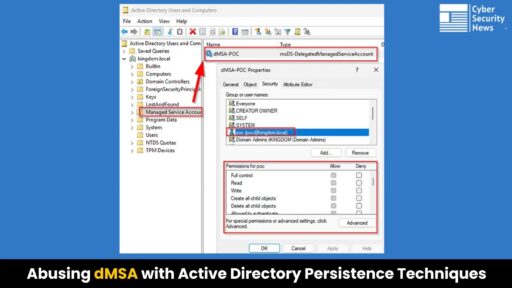

Según Matan Bahar, a pesar del aumento de los controles de seguridad, los atacantes podrían ser abusados de los DMSA que han obtenido privilegios elevados temporales. El ataque se dirige a la lista de control de acceso (ACL) del objeto DMSA en sí.

Las principales vulnerabilidades se encuentran en el contenedor de “cuenta de servicio administrado” y su estructura de herencia autorizada.

Un atacante con acceso al administrador del dominio puede incluso cambiar temporalmente el ACL para mantener el acceso a la cuenta DMSA después de revocar el acceso privilegiado.

El ataque comienza con obtener permisos “generales” en un contenedor de cuenta de servicio administrado.

Tener permisos “generales” en un contenedor no otorga automáticamente acceso a los objetos infantiles, pero los atacantes pueden forzar la herencia a todos los objetos DMSA.

Estos comandos proporcionan un control permanente sobre todos los objetos DMSA existentes y futuros. Un atacante puede:

Cambia la propiedad de un objeto DMSA. Cree una nueva cuenta DMSA bajo su control. Cambie la propiedad principal y de servicio de treEbreveReVemagedPassword para incluir la cuenta comprometida.

alivio

Las organizaciones que implementan Windows Server 2025 deben implementar estas protecciones.

ACLS, que monitorea de cerca los cambios en el Contenedor de la cuenta de servicio administrado ACL, permite la configuración de la política de grupo. Implementa el acceso menos privilegiado a los grupos de gestión de Active Directory. Use herramientas como Pingcastle y Bloodhound para auditar periódicamente los cambios de ACL en contenedores críticos.

Si bien DMSA mejora significativamente la seguridad de las cuentas de servicio con las cuentas tradicionales, las organizaciones deben permanecer atentos a los posibles vectores de abuso.

Según el informe, las mejoras de seguridad proporcionadas por los DMSA superan los riesgos, especialmente cuando se implementan controles de monitoreo y acceso apropiados.

A medida que Microsoft continúa desarrollando Windows Server 2025, pueden surgir controles de seguridad adicionales para la administración de DMSA y abordar estas tecnologías de persistencia recientemente descubiertas.

Cómo los piratas informáticos de simulación de ataque de vulnerabilidad sondean rápidamente sitios web de puntos de entrada: seminario web gratuito