Una nueva acción de ransomware llamada “Mamona” que se ejecuta completamente fuera de línea y utiliza una estrategia de ataque inteligente que abusa de los comandos de ping de Windows.

A diferencia del ransomware tradicional que se comunica con los servidores remotos, Mamona funciona completamente fuera de línea y es particularmente difícil de detectar con las herramientas tradicionales de monitoreo de redes.

“El stock destaca la tendencia al alza. Es el ransomware el que intercambia la complejidad de la accesibilidad. Es fácil de desplegar, difícil de detectar con las herramientas tradicionales y es lo suficientemente efectivo como para cifrar sistemas y presionar a las víctimas para pagar.

Lo que hace que Mamona sea única es la operación “mute”. No existe el canal de control y la eliminación de datos observados, y todas las actividades se realizan localmente.

El ransomware emplea un mecanismo de retraso distintivo al hacer ping a la dirección de bucle inusual 127.0.0.7 en lugar del estándar 127.0.0.1.

El stock destaca una tendencia ascendente. Ransomware que intercambia accesibilidad y complejidad. Es fácil de desplegar, difícil de detectar con herramientas tradicionales, y es lo suficientemente efectivo como para cifrar sistemas y presionar a las víctimas para que los pagos.

Cifrado y dificultades de ransomware de mamona

Una vez infectado, Mamona realiza una serie de procedimientos cuidadosamente diseñados. Primero, usamos el comando ping como un mecanismo de tiempo aproximado e inmediatamente usamos el comando de autoexpresión para limitar el análisis forense.

Una vez que se completa el retraso corto, la segunda parte del comando intenta eliminar el ejecutable del disco usando Del /F /Q “, explicó el investigador Mauro Eldrich.

Realiza el reconocimiento mediante la recopilación de información básica del sistema, como nombres de computadora y lenguajes configurados.

Los archivos se cifran utilizando rutinas de cifrado caseras en lugar de bibliotecas estándar, y toda la lógica de cifrado se implementa a través de la memoria de bajo nivel y las operaciones aritméticas.

Pruebe cualquier.

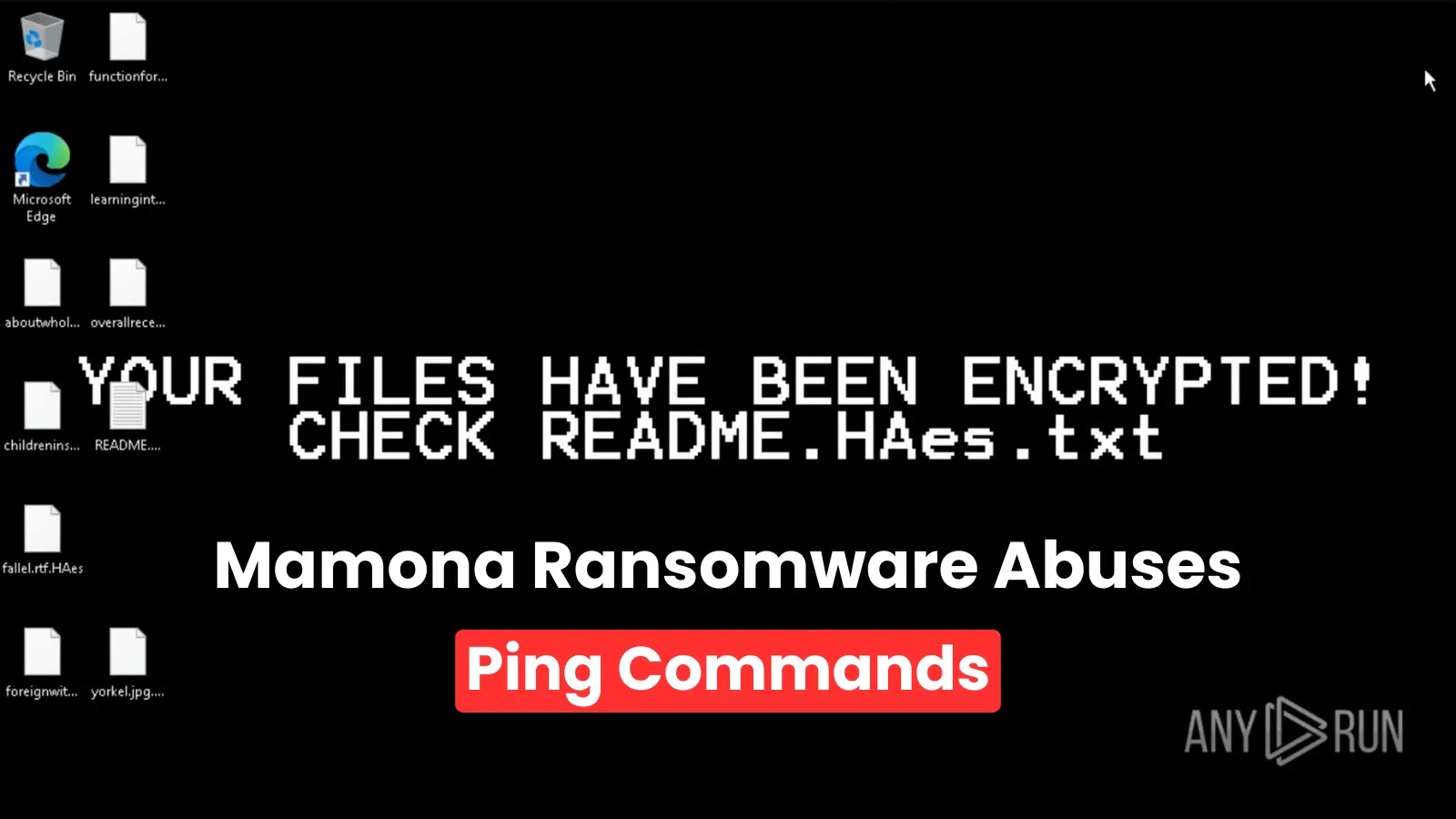

El archivo cifrado recibirá la extensión “.haes” (donde “document.pdf” se convierte en “document.pdf.haes”) y una nota de rescate titulada “readMe.haes.txt” se lanzará en múltiples directorios.

Los archivos están encriptados utilizando rutinas de cifrado caseras personalizadas en lugar de bibliotecas de cifrado estándar y se renombran la extensión .haes.

El ransomware cambia el fondo de pantalla de escritorio para mostrar “¡Los archivos están encriptados!”

A pesar de amenazar los datos robados del papel de Ransom, el análisis confirma que Mamona no realiza ninguna eliminación de datos real. “Literalmente, no hay actividad de red, por lo que esto parece una amenaza para forzar a las víctimas a pagar el rescate”, concluyó el experto en seguridad.

Mamona está previamente vinculada a una campaña dirigida por BlackRock Ransomware Affiliate. El ransomware ganó aún más infame cuando el Grupo de Fuerza del Dragón se hizo cargo de la operación después de que BlackRock fue desmantelado en marzo de 2025.

Mamona utiliza métodos de cifrado relativamente débiles, pero su comportamiento fuera de línea y su facilidad de uso para los ciberdelincuentes de baja calificación plantean riesgos graves tanto para las personas como para las organizaciones.

El ransomware amenaza a las pequeñas empresas sin una vigilancia de seguridad particularmente sofisticada.

Afortunadamente, los investigadores de seguridad identificaron y probaron la herramienta de decodificación de comportamiento. “Restaura efectivamente archivos cifrados a pesar del descifrado que presenta una interfaz obsoleta”, confirmaron los investigadores.

La aparición de Mamona refuerza la tendencia de las preocupaciones del paisaje de ransomware. Este es un cambio hacia el ransomware basado en el constructor fácilmente accesible que prioriza el refinamiento y la simplicidad, lo que reduce la barrera de la entrada a los cibercriminales técnicos.

Integre cualquier soluciones.