Lumma Stealer (también conocido como LummaC2) es un malware muy conocido que apareció por primera vez en 2022. Desde entonces, han evolucionado y perfeccionado constantemente sus técnicas para robar información confidencial.

Lumma Stealer apunta a una amplia gama de credenciales, incluidas contraseñas almacenadas en navegadores, billeteras de criptomonedas y otra información valiosa.

Una de sus últimas tácticas, utilizar páginas CAPTCHA falsas como disfraz para engañar a los usuarios para que ejecuten malware, se ha convertido en una amenaza persistente y peligrosa en el entorno de la ciberseguridad.

Objetivo del ladrón de Lumma

Los objetivos de los ataques de Lumma Stealer suelen ser variados, pero los principales objetivos de este malware incluyen:

Carteras de criptomonedas: roban claves privadas y credenciales de carteras y suponen una grave amenaza para los usuarios de criptomonedas. Datos del navegador: recopila contraseñas, cookies e historial de navegación almacenados en su navegador, lo que brinda a los atacantes un fácil acceso a sus cuentas e información personal. Información de la tarjeta de crédito: extraiga los datos almacenados de la tarjeta de crédito de las extensiones del navegador y forme datos de autocompletar. Autenticación de dos factores (2FA): intenta eludir la 2FA mediante la captura de tokens de autenticación y códigos de respaldo, lo que permite a los atacantes obtener acceso no autorizado a su cuenta.

Capacidades y características técnicas de Lumma Stealer

Lumma Stealer proporciona varias funciones avanzadas a los ciberdelincuentes, lo que la convierte en una herramienta eficaz para el robo de información y su posterior explotación. Las características principales son:

Exfiltración de datos: extraiga datos confidenciales de navegadores, billeteras criptográficas y aplicaciones, centrándose en credenciales, información financiera y datos personales. Actualizaciones automáticas: Lumma Stealer recibe actualizaciones periódicas de los servidores de comando y control (C2) para mejorar las técnicas de evasión e introducir nuevas funciones. Registros de datos: los ladrones compilan registros de sistemas infectados, como datos del navegador y contenido del portapapeles, para su posterior explotación. Funcionalidad del cargador: actúa como un cargador, lo que permite descargar malware adicional y ampliar los vectores de ataque, incluidos ransomware y troyanos.

Analizar malware en máquinas virtuales Linux y Windows

Regístrese para obtener una cuenta ANY.RUN gratuita y obtenga acceso ilimitado al análisis interactivo de malware.

Investigue fácilmente cualquier amenaza.

Páginas CAPTCHA falsas explotadas por Lumma Stealer en ataques recientes

Lumma Stealer utiliza múltiples métodos de distribución, incluidos correos electrónicos de phishing, descargas maliciosas y kits de explotación.

Sin embargo, una de las tácticas engañosas más recientes es el uso de páginas CAPTCHA falsas diseñadas para engañar a los usuarios para que ejecuten scripts maliciosos.

Este método ha demostrado ser muy eficaz para los atacantes porque explota la confianza que los usuarios depositan en los desafíos CAPTCHA. Un desafío CAPTCHA generalmente se considera un control de seguridad legítimo para verificar la identidad de una persona.

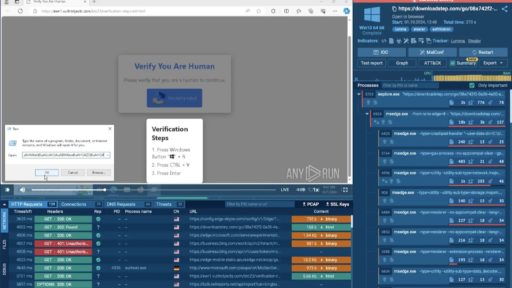

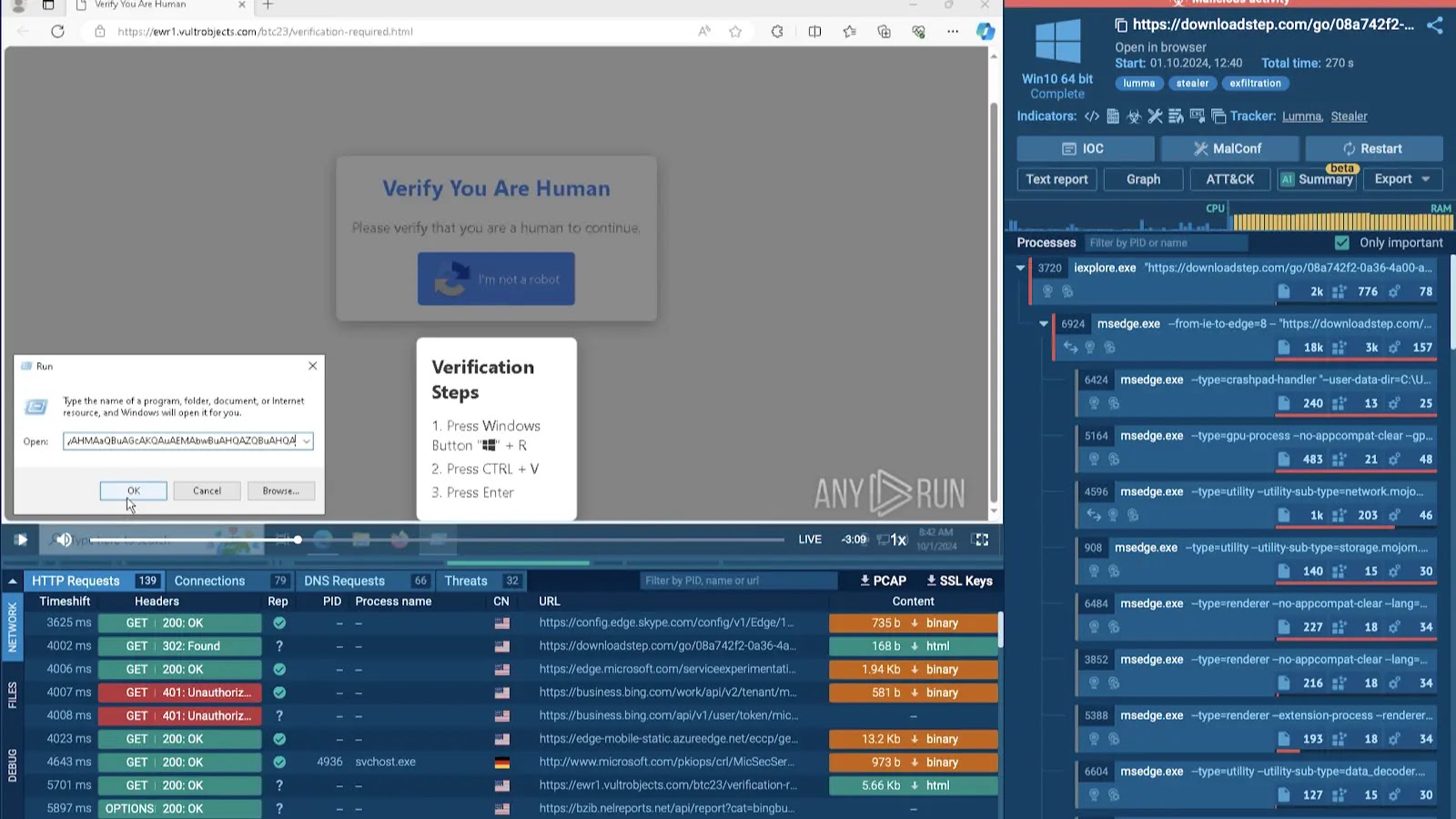

En una campaña reciente observada a través del entorno de pruebas de malware de ANY.RUN, se pidió a las víctimas que completaran un CAPTCHA para “corregir” errores de visualización inexistentes o demostrar que no eran un bot.

Sin embargo, un script malicioso se disfrazó de solución. Las víctimas recibieron instrucciones de copiar y ejecutar un script de PowerShell mediante la función WIN+R (Ejecutar). Esto llevó directamente a que Lumma Stealer comprometiera el sistema.

Consulte la sesión sandbox que detalla este ataque.

CAPTCHA falso en sandbox para ANY.RUN

La zona de pruebas muestra mensajes falsos que los atacantes utilizan para engañar a las víctimas potenciales haciéndoles creer que necesitan ejecutar un script específico en su computadora para resolver su problema actual.

Mensajes falsos utilizados en ataques de Lumma

Las infecciones de Lumma comienzan cuando un usuario copia y pega un script de malware en la ventana Ejecutar y lo ejecuta.

El comienzo de la cadena de infección.

Una vez que el malware se está ejecutando, puede rastrear cómo Lumma Stealer establece comunicación con los servidores de comando y control (C2), enfocándose en extraer datos confidenciales como contraseñas almacenadas en el navegador, claves de criptomonedas e incluso tokens 2FA que puede colocar.

El sandbox de ANY.RUN captura estas interacciones y muestra el comportamiento del malware en un entorno aislado.

Actividad de comando y control detectada por ANY.RUN

En este caso particular de distribución de Lumma Stealer a través de una página CAPTCHA falsa, se observaron varias técnicas de MITRE ATT&CK.

MITRE ATT&CK TTP utilizado en el intérprete de script y comando de ataque de Lumma: PowerShell: este ataque depende en gran medida de los scripts de PowerShell ejecutados por el usuario. Después de ser engañado para ejecutar un script malicioso mediante un comando WIN+R, el malware se inicia mediante PowerShell. Este es un método común de explotación del sistema. Ejecución del usuario: archivo malicioso: esta técnica se explota cuando un usuario ejecuta un archivo malicioso (script de PowerShell) creyendo que puede resolver un problema relacionado con CAPTCHA. Mascarada: cambio de nombre de las utilidades del sistema: los scripts de malware cambian el nombre de las utilidades del sistema para que parezcan legítimas o para disfrazar sus actividades. Ocultar artefactos: ventanas ocultas: una vez ejecutado, el malware puede utilizar ventanas ocultas o procesos en segundo plano para evitar alertar a los usuarios sobre actividades sospechosas. Esta técnica ayuda a permitir que el malware continúe ejecutándose sin ser detectado mientras realiza la filtración de datos.

Analice de forma segura el malware con el sandbox de ANY.RUN

Para comprender completamente cómo funciona el malware, puede utilizar el entorno de pruebas interactivo de malware de ANY.RUN para observar toda la cadena de infección en tiempo real.

Sandbox proporciona una visión integral de cómo se comporta el software malicioso, desde la infección inicial hasta la filtración de datos. El seguimiento de cada paso de la cadena de ataque en un entorno controlado facilita la detección y comprensión de las tácticas de malware sin poner en riesgo los sistemas en ejecución.

Pruebe ANY.RUN Sandbox gratis durante 14 días