Los analistas a menudo se enfrentan a una gran cantidad de amenazas a diario, cada una de las cuales requiere una investigación detallada para comprender su comportamiento y su posible impacto.

A medida que las alertas comienzan a acumularse, analizar manualmente cada una lleva mucho tiempo y ejerce presión sobre su equipo.

Afortunadamente, el análisis automatizado de malware le permite manejar estas amenazas de manera más rápida y eficiente. Al automatizar diversas tareas, puede descubrir amenazas más rápido, minimizar errores y liberar a su equipo para que pueda concentrarse en trabajos más importantes.

Explore qué vectores de ataque se pueden automatizar utilizando herramientas como el entorno de pruebas interactivo de ANY.RUN.

Análisis de varios escenarios de ataque.

El sandbox de ANY.RUN ahora incluye una versión mejorada de capacidades de interacción automática que le permiten identificar y activar rápidamente etapas clave en la cadena de eliminación.

Esta mejora garantiza un análisis continuo de ataques y una detección completa de actividad maliciosa sin intervención manual.

Estas etapas pueden incluir:

Archivos adjuntos de correo electrónico y su contenido, como archivos, códigos QR incrustados en documentos y CAPTCHA. Enlaces reescritos y redireccionamientos de varios pasos.

Oferta Black Friday de ANY.RUN: Consigue hasta 3 licencias de regalo

CAPTCHA: Resuelve desafíos automáticamente

Los atacantes suelen utilizar CAPTCHA para agregar una capa adicional de complejidad a su actividad maliciosa, lo que requiere la interacción del usuario para continuar.

Estos desafíos pueden ralentizar el proceso de investigación e impedir el análisis manual.

En una sesión de análisis automatizado, los CAPTCHA se resuelven automáticamente sin necesidad de realizar ninguna entrada manual. El proceso de análisis continúa sin problemas y se ejecutan todas las etapas del ataque.

Por ejemplo, esta sesión de análisis omite automáticamente cualquier CAPTCHA encontrado durante un ataque de phishing, lo que permite que el entorno de pruebas detecte y observe los pasos posteriores en la cadena de ataque.

Aprovechamiento de los resultados de MITRE ATT&CK de 2024 para líderes en ciberseguridad de pymes y MSP: únase al seminario web gratuito

Este enfoque simplifica el análisis y proporciona una imagen completa de la amenaza, lo que ahorra tiempo y esfuerzo a los analistas.

Habilitar la interacción automática resuelve los CAPTCHA en el entorno limitado de ANY.RUN

Códigos QR: la nueva puerta de entrada al malware

Los códigos QR son omnipresentes en las interacciones modernas, desde pagos hasta marketing. Sin embargo, también son un mecanismo de distribución de malware.

Los códigos QR maliciosos pueden llevar a los usuarios a sitios de phishing o descargar malware en sus dispositivos.

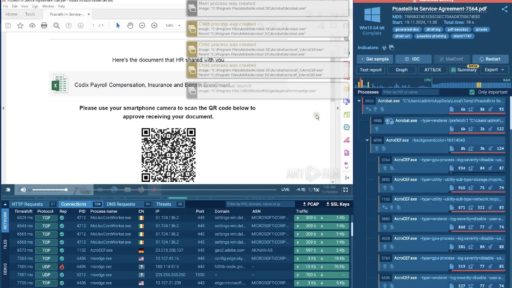

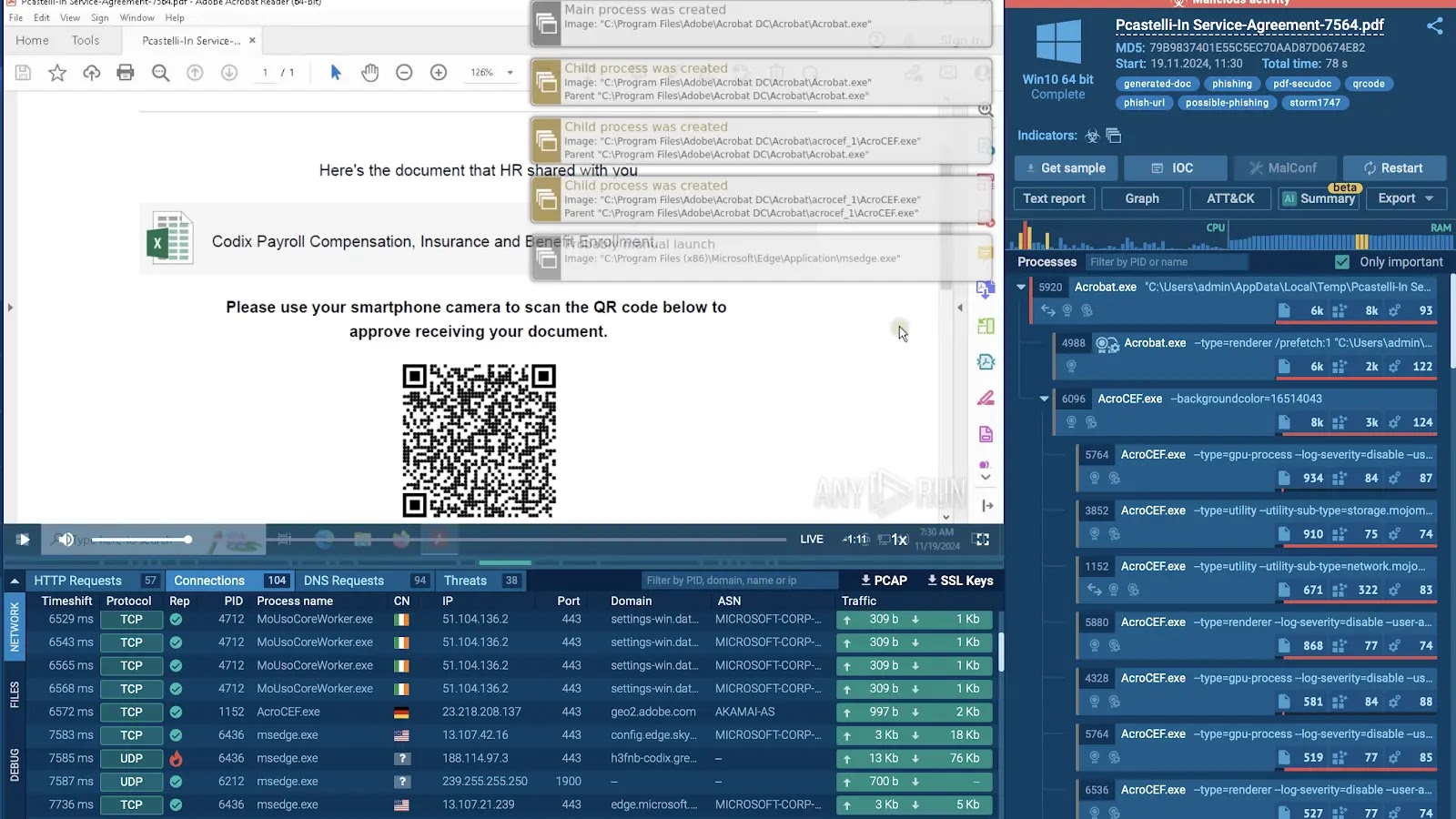

Los ciberdelincuentes suelen incorporar códigos QR en los documentos. Sin embargo, herramientas como Sandbox de ANY.RUN garantizan que estos obstáculos se eviten durante las sesiones de análisis automatizadas y se revelen las amenazas ocultas.

Como vimos en esta sesión de análisis, la detección de malware no se detiene ni requiere intervención manual cuando se encuentra un código QR. Sandbox detecta y abre automáticamente enlaces incrustados para garantizar que su sesión de análisis no se interrumpa.

Un documento que contiene un código QR analizado en el sandbox de ANY.RUN

Mientras analiza una amenaza, Sandbox también determina si el contenido es malicioso y muestra su veredicto en la esquina superior derecha de la interfaz, lo que ahorra tiempo y esfuerzo a los analistas.

Ataque de phishing detectado por el sandbox ANY.RUN

Archivos adjuntos de correo electrónico: un vector de ataque clásico

Los archivos adjuntos de correo electrónico siguen siendo un método común para distribuir malware. Los atacantes suelen ocultar cargas maliciosas en archivos como archivos ZIP y requieren una acción específica o varios pasos para llevar a cabo el ataque.

El análisis automatizado acelera este proceso al extraer, abrir y observar amenazas potenciales en un entorno seguro y aislado.

El siguiente ejemplo muestra lo fácil que es aprovechar un entorno de pruebas interactivo para automatizar el análisis de los archivos adjuntos de correo electrónico.

Análisis automático de archivos adjuntos de correo electrónico.

Mediante análisis automático, el sandbox extrae el archivo ZIP adjunto al correo electrónico. A continuación, busque el ejecutable de Formbook en el archivo, ejecútelo automáticamente y observe su comportamiento.

Las reglas de Suricata se utilizan para detectar la actividad de Formbook

Los ciberdelincuentes suelen utilizar enlaces bloqueados o reescritos para eludir los filtros de seguridad. Aunque estos enlaces parecen inofensivos, al hacer clic en ellos se redirige a destinos maliciosos, lo que los convierte en herramientas peligrosas para el phishing y la distribución de malware.

El análisis automatizado en un entorno sandbox es ideal para manejar estos escenarios.

Herramientas como ANY.RUN pueden simular el comportamiento del usuario, extraer estas URL ocultas y rastrearlas en un entorno controlado. Este proceso garantiza que el destino final y las amenazas asociadas queden expuestos sin comprometer el sistema real.

Por ejemplo, en una sesión de espacio aislado que analiza una URL de phishing bloqueada, el enlace parece haberse reescrito en el dominio de Microsoft enlaces seguros(.)protección(.)outlook(.)com, lo que indica que el enlace es malicioso. Se mostró una advertencia que indica. .

Sin embargo, este bloqueo impidió una mayor comprensión de la amenaza.

El análisis de ataques se detuvo en la página de filtrado de fraudes de Microsoft

Al volver a ejecutar el análisis con la interactividad automática habilitada, el sandbox pudo omitir las URL reescritas y ejecutar todas las etapas del ataque, incluidas aquellas que requieren resolución CAPTCHA.

Análisis automático en el sandbox para ANY.RUN

Esto reveló que el ataque fue llevado a cabo por el actor Storm-1575 utilizando la plataforma de phishing DadSec, como lo indica la etiqueta asociada.

Etiquetas en el entorno limitado de ANY.RUN que proporcionan información importante

Obtenga ofertas exclusivas del Black Friday de ANY.RUN

Mejore sus capacidades de análisis de amenazas con el potente entorno limitado de ANY.RUN. Analice rápidamente correos electrónicos, archivos y URL para detectar amenazas cibernéticas.

Con análisis automatizado, Sandbox maneja cada paso para ahorrarle tiempo y brindarle información precisa sin la necesidad de realizar entradas manuales.

OFERTA BLACK FRIDAY DE ANY.RUN

Aprovecha nuestra oferta especial del Black Friday, disponible hasta el 8 de diciembre.

Para usuarios individuales: obtenga 2 licencias por el precio de 1. Para equipos: reciba hasta 3 licencias más un plan básico anual para Threat Intelligence Lookup, una base de datos de inteligencia sobre amenazas con capacidad de búsqueda de ANY.RUN -> Ver todas las ofertas ahora.

Analice las amenazas cibernéticas utilizando el potente entorno limitado de ANYRUN. Oferta de Black Friday: obtenga hasta 3 licencias gratuitas.