La ingeniería social se ha convertido en el vector de ataque dominante en los paisajes modernos de ciberseguridad.

A medida que las defensas técnicas evolucionan y fortalecen, los atacantes cambian su enfoque a los elementos humanos, aprovechando las vulnerabilidades psicológicas para evitar incluso los sistemas de seguridad más sólidos.

La investigación muestra que la ingeniería social es un factor importante en el éxito del ataque cibernético, con phishing, predicción y alimentación entre las técnicas más comunes.

Para los principales oficiales de seguridad de la información (CISO) y los Centros de Operaciones de Seguridad (SOC), el desafío no solo es desarrollar gestión técnica, sino también fomentar una cultura de vigilancia y resistencia para los empleados.

Este artículo analiza la psicología detrás de la ingeniería social, las defensas técnicas que se pueden implementar y enfoques estratégicos para construir la resiliencia organizacional.

Comprender la psicología de la ingeniería social

Los ataques de ingeniería social tienen éxito porque aprovechan los aspectos básicos de la psicología humana.

Los atacantes capitalizan las tendencias como la confianza en la autoridad, el miedo a las consecuencias negativas, el deseo de corresponder a los favores y una tendencia a permanecer consistente con los compromisos previos.

Antes de lanzar un ataque, los enemigos generalmente recopilan información sobre sus objetivos de las redes sociales, los sitios web corporativos y otras fuentes públicas.

Este reconocimiento les permite crear campañas de engaño convincentes que pueden evitar incluso las medidas de seguridad técnica más avanzadas.

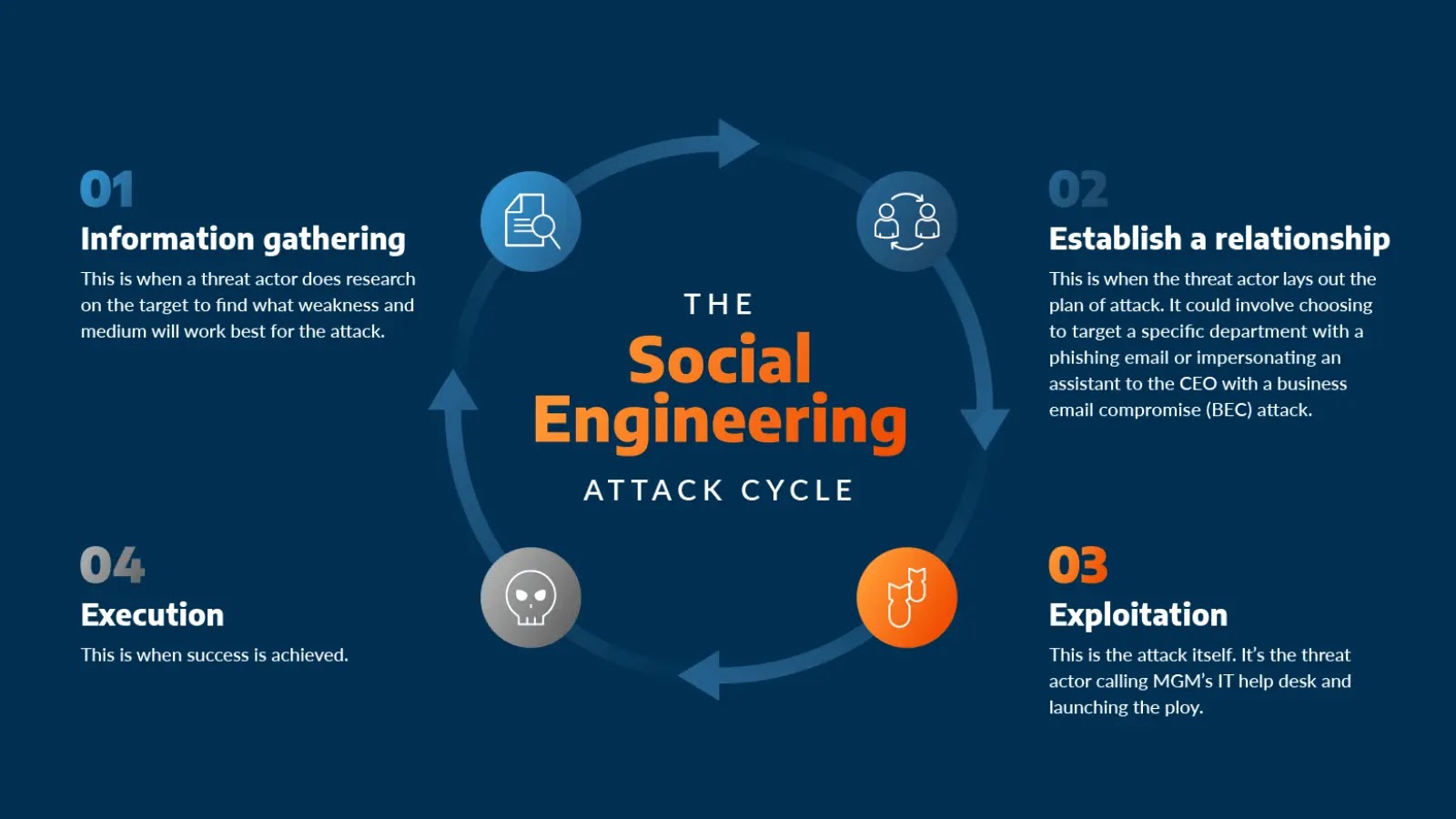

Un ataque típico de ingeniería social sigue un ciclo de vida estructurado.

Primero, los atacantes preparan y recopilan información, identifican a personas específicas y aprenden sobre sus roles, rutinas y relaciones.

Luego, a menudo comienzan a permear haciéndose pasar por personas confiables de autoridad o contactos familiares y estableciendo confianza.

Una vez que se establece la confianza, comienza la fase de explotación, manipulando a las víctimas para cambiar información confidencial, hacer clic en enlaces maliciosos o el acceso al sistema de subvención.

Finalmente, se libera al atacante y a menudo cubre la pista para evitar la detección.

En un ejemplo típico, un atacante envía un correo electrónico que parece surgir del director financiero de la organización, alerta sobre un problema de emergencia e instruye a los empleados que descarguen parches de seguridad.

En tal escenario, la combinación de autoridad y urgencia es muy efectiva, lo que demuestra que muchos empleados, incluidos los altos ejecutivos, caen en el engaño y socavan inadvertidamente sus calificaciones.

El papel de la inteligencia artificial en la ingeniería social

La inteligencia artificial aumentó drásticamente tanto el refinamiento como la efectividad de los ataques de ingeniería social.

Las herramientas impulsadas por la IA pueden analizar patrones de comunicación objetivo, comportamientos en línea y conexiones sociales para generar mensajes de phishing altamente personalizados.

Estos mensajes imitan el tono, el estilo y el contexto de contactos confiables, haciéndolos extremadamente difíciles de detectar.

La defensa también puede aprovechar la IA para analizar el comportamiento del usuario, detectar anomalías y marcar los posibles intentos de ingeniería social.

Esta carrera armamentista continua entre atacantes y defensores subraya la necesidad de una inversión continua tanto en tecnología como en capacitación.

Defensa técnica contra la ingeniería social

Los factores humanos son fundamentales para la ingeniería social, pero el control técnico también es un componente clave de una estrategia de defensa integral. La seguridad del correo electrónico es primordial ya que el phishing es el vector de ingeniería social más común. Las soluciones de seguridad de correo electrónico modernas utilizan algoritmos de inteligencia artificial y aprendizaje automático para analizar el contenido de mensajes, el comportamiento del remitente y los patrones de comunicación en tiempo real. Estos sistemas pueden identificar y poner en cuarentena correos electrónicos sospechosos antes de llegar al usuario final. La implementación de tales soluciones puede reducir en gran medida el riesgo de ataques exitosos de ingeniería social para las organizaciones.

La autenticación multifactor (MFA) agrega otra capa importante de protección al exigir a los usuarios que proporcionen múltiples formas de verificación antes de acceder a un sistema sensible.

Sin embargo, los atacantes han desarrollado métodos para evitar la MFA, como los ataques de fatiga de MFA. De esta manera, el usuario es atacado con una solicitud de autenticación hasta que apruebe su frustración.

Para contrarrestar estas tácticas, las organizaciones necesitan implementar soluciones de MFA adaptativas que incorporen análisis de comportamiento y autenticación contextual para detectar y bloquear patrones de aprobación anómala.

La plataforma de información de seguridad y gestión de eventos (SIEM) con análisis de comportamiento de usuario y entidad (UEBA) también es invaluable.

Estos sistemas establecen una línea de base de comportamiento de usuario y dispositivo y monitorean continuamente cualquier desviación que pueda indicar compromiso.

Por ejemplo, si un empleado inicia sesión desde una ubicación de repente accede a datos confidenciales de diferentes países, el sistema puede desencadenar una alerta para una mayor investigación.

La segmentación de la red y la arquitectura de confianza cero limitan aún más el impacto potencial de los ataques de ingeniería social.

Al dividir la red en segmentos huérfanos y verificar todas las solicitudes de acceso basadas en la identidad y el contexto, las organizaciones pueden evitar que los atacantes se muevan de lado dentro de la red después de obtener el acceso inicial.

Este enfoque reduce significativamente el riesgo de un compromiso generalizado después de ataques exitosos de ingeniería social.

Detección y respuesta de amenazas avanzadas

Además de las precauciones, las organizaciones deben invertir en capacidades avanzadas de detección de amenazas y respuesta.

Las soluciones de detección y respuesta de punto final (EDR) pueden identificar actividad maliciosa en los dispositivos de usuario, pero el flujo de trabajo de respuesta de incidentes automatizado permite a los equipos de SOC contener rápidamente amenazas.

Las evaluaciones de vulnerabilidad regulares y las pruebas de penetración ayudan a los ingenieros sociales a identificar debilidades que pueden explotar y permitir a las organizaciones abordarlas activamente.

Construir la resiliencia humana: un enfoque estratégico para los líderes de seguridad

El control técnico es solo parte de la solución. Para combatir efectivamente la ingeniería social, las cabezas CISO y SOC deben priorizar el elemento humano.

La capacitación tradicional de conciencia de seguridad, a menudo proporcionada como un requisito anual, es insuficiente para las amenazas sofisticadas de hoy.

En cambio, las organizaciones deben implementar programas de capacitación continuos e interactivos que aborden las tácticas psicológicas específicas utilizadas por los atacantes.

La capacitación debe adaptarse a una variedad de roles, ya que grupos de alto riesgo como ejecutivos y gerentes de TI reciben orientación especializada.

Las campañas de phishing simuladas y las pruebas de penetración de ingeniería social brindan a los empleados experiencias prácticas para reconocer y responder a los ataques.

Estos ejercicios deben realizarse regularmente y aumentar la complejidad con el tiempo y reflejar las tácticas en evolución utilizadas por los enemigos del mundo real.

El objetivo no es castigar a los empleados por errores, sino crear momentos de enseñanza que fortalezcan la conciencia y promuevan la vigilancia.

Es esencial crear una cultura de seguridad positiva. Se debe alentar a los empleados a informar actividades sospechosas sin temor a represalias.

Gestión integral de vulnerabilidad

Un programa de gestión de vulnerabilidad sólido es importante para abordar los riesgos técnicos y humanos.

Esto incluye una evaluación regular de todas las superficies de ataque potenciales, priorizar las vulnerabilidades basadas en el riesgo y un proceso de remediación estructurado.

Al integrar la gestión de vulnerabilidad con iniciativas de conciencia de seguridad, las organizaciones pueden garantizar que los factores técnicos y humanos se aborden de manera coordinada.

En conclusión, la ingeniería social es uno de los desafíos más aterradores que enfrentan las organizaciones modernas.

Al combinar la gestión técnica avanzada con la capacitación continua y una cultura de conciencia de seguridad, los líderes de CISO y SOC pueden reducir significativamente el riesgo de ataques exitosos.

La clave es reconocer que la seguridad no es solo un problema técnico, sino un problema humano que requiere una vigilancia, inversión y colaboración continua en todos los niveles de la organización.

¡Haz que esta noticia sea interesante! ¡Síganos en Google News, LinkedIn y X para obtener actualizaciones instantáneas!