[ad_1]

Los actores de amenazas dependen cada vez más de las aplicaciones Telegram y Discord para el robo de datos. Los analistas de ANY.RUN compartieron una guía detallada para interceptar datos robados a través de estas aplicaciones desde máquinas infectadas por malware. Los investigadores describieron cada paso del proceso y brindaron consejos prácticos para ayudar a investigar la amenaza.

Recopile ID de chat de actores de amenazas y tokens de bot

Para comenzar el proceso de recopilación de la ID de chat y el token del bot del actor de amenazas, el analista utiliza una búsqueda de inteligencia de amenazas en ANY.RUN para descubrir una muestra de malware asociada con el dominio 'api.telegram.org' que hice. Este servicio incluye una base de datos con capacidad de búsqueda de datos de amenazas recopilados de millones de sesiones de análisis ejecutadas en el entorno limitado de ANY.RUN.

Consultas y resultados de búsqueda de inteligencia de amenazas

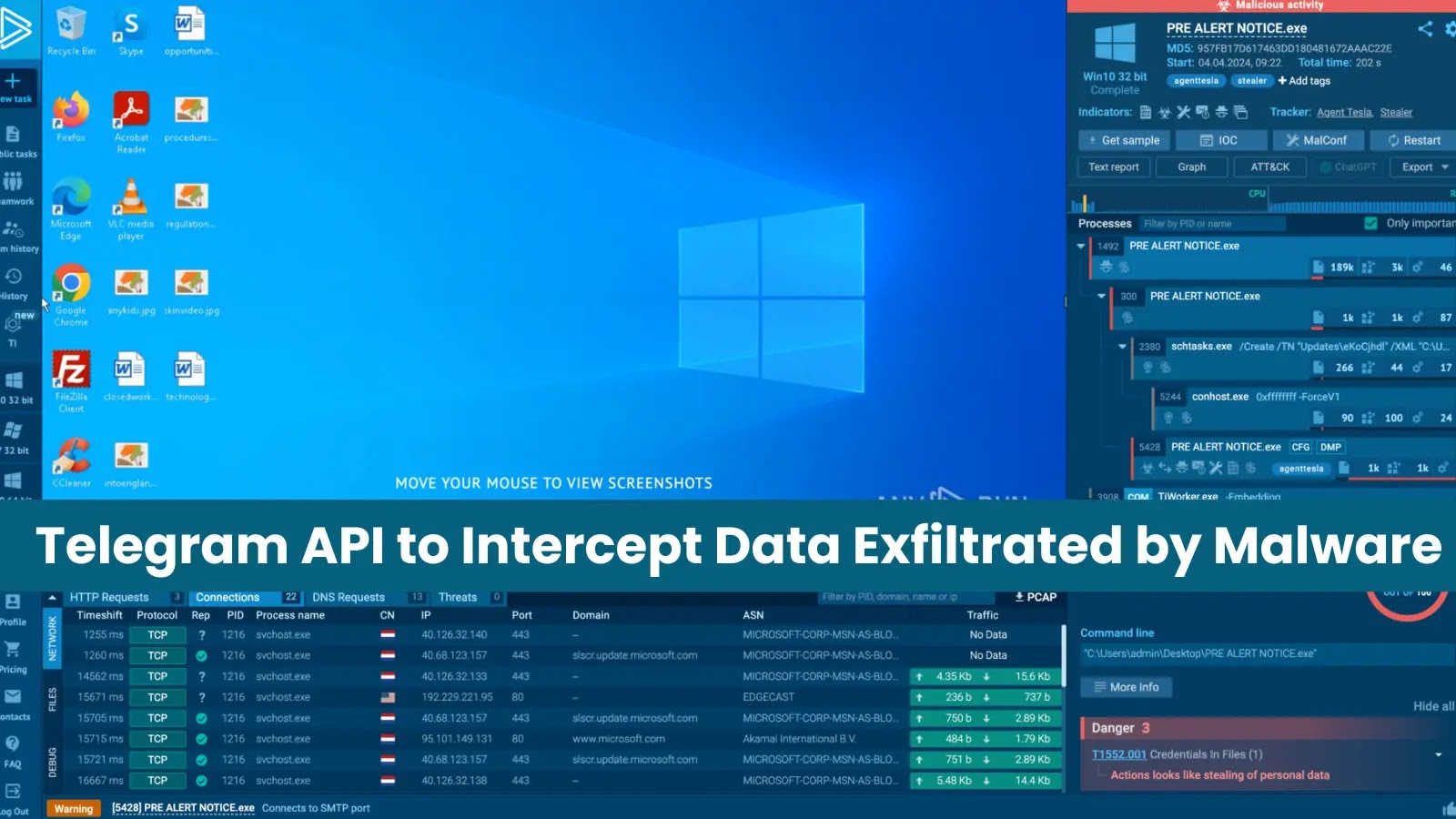

Después de descubrir la muestra, los analistas la volvieron a explotar en la zona de pruebas y observaron todas las solicitudes enviadas a api.telegram.org, examinando las interacciones con la API de Telegram.

Solicitudes POST enviadas a la API de Telegram mostradas por malware en el sandbox ANY.RUN

Después de analizar las solicitudes POST del malware, los analistas recopilaron el caso, el token del bot (la clave utilizada para la autenticación) y el chat_id (que identifica el chat del destinatario).

Respuesta del servidor mostrada en el sandbox ANY.RUN

La zona de pruebas también permitió a los investigadores ver la respuesta del servidor, que contenía información útil en formato JSON, como chat_id, nombre de usuario del bot, nombre del bot, nombre del chat y tipo de chat.

Integre el entorno limitado de malware interactivo de ANY.RUN en su organización. Regístrese para obtener una cuenta gratuita utilizando su correo electrónico comercial.

Después de obtener el chat_id y el token del bot del atacante, el analista comenzó el proceso de determinar si el bot tenía un webhook.

Si existe un webhook, es importante conservar sus datos y eliminarlos utilizando el método /deleteWebhook.

Una vez que se procesó el webhook, el analista creó un grupo de Telegram y le agregó el bot.

Su mensaje ha sido reenviado a su grupo según lo solicitado.

Al utilizar el método /forwardMessage con el chat_id y el message_id extraídos, el analista finalmente pudo reenviar el mensaje deseado desde el chat del atacante al grupo.

Obtenga más información sobre todo el proceso y cómo copiar todos los mensajes del chat de un atacante en el blog ANY.RUN.

Integre el entorno limitado privado de malware ANY.RUN en su organización

El entorno limitado de malware de ANY.RUN ofrece una variedad de características que destacan el análisis de amenazas.

Modo privado: Analice el malware de forma segura en un entorno completamente aislado, garantizando su privacidad y protección. Interacción en tiempo real: interactúe directamente con el sistema para ver cómo responde el malware a sus entradas. Compatibilidad con máquinas virtuales de Windows y Linux: inspeccione archivos sospechosos en una variedad de sistemas operativos para detectar amenazas específicas de la plataforma. Informes detallados: reciba informes completos que incluyan todos los indicadores de compromiso (IOC), actividad de la red y árboles de procesos para un análisis exhaustivo.

Para probar todas las funciones de ANY.RUN sandbox, solicite una prueba gratuita de 14 días.

[ad_2]

Here is How Analysts Use Telegram API to Intercept Data Exfiltrated by Malware