[ad_1]

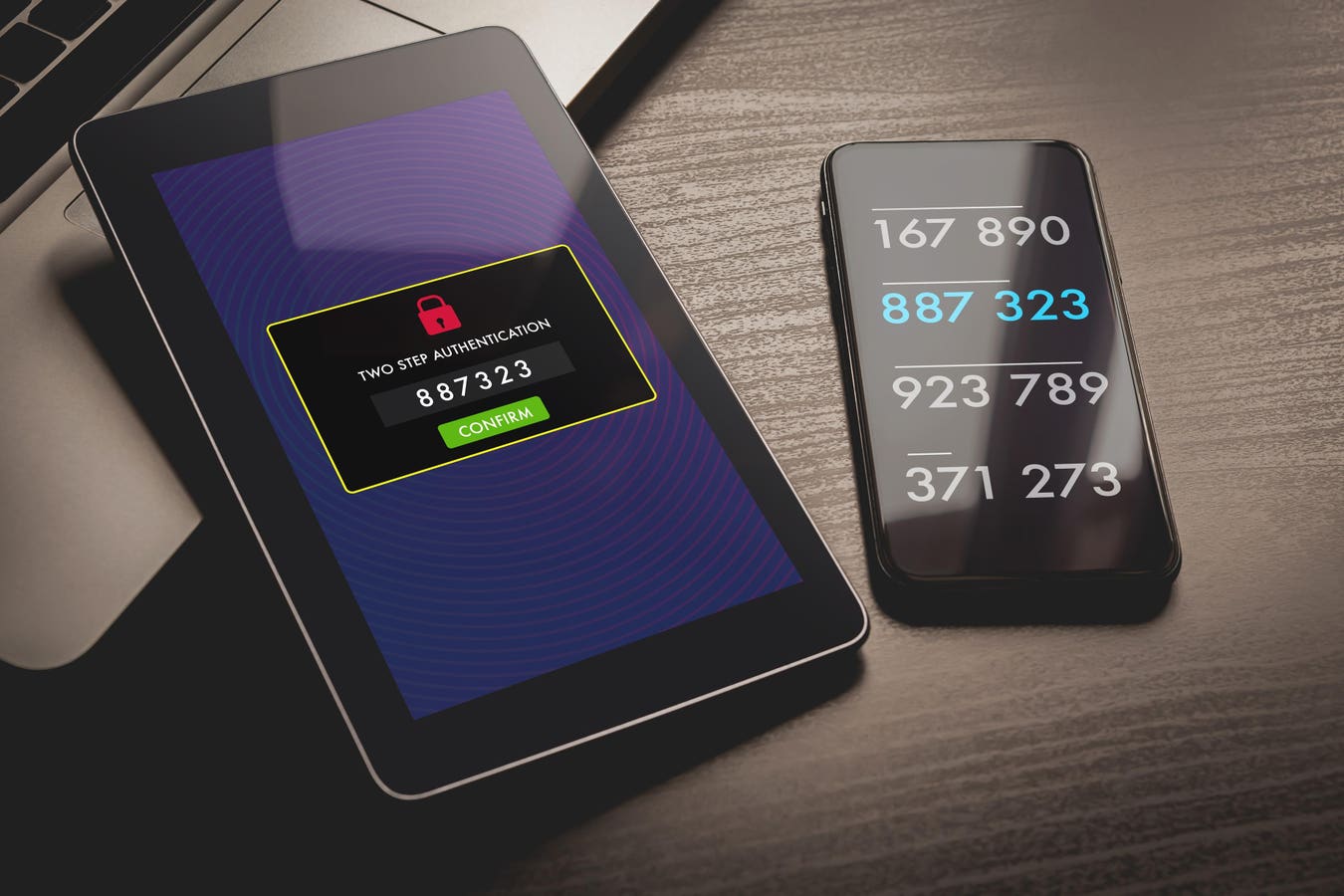

Concepto de autenticación multifactor. Teléfonos inteligentes y tabletas con software especial MFA… (+) Seguridad de autenticación multifactor y formularios de inicio de sesión seguros.

getty

Mandiant, la filial de ciberseguridad de Google, fue víctima de una estafa a principios de este año. Los atacantes piratearon la cuenta X (anteriormente Twitter) de la empresa y la utilizaron para cometer fraude criptográfico y engañar a muchos usuarios.

Resulta que la autenticación multifactor no es una solución única para los usuarios cotidianos, ni siquiera para las empresas de ciberseguridad. Los piratas informáticos pueden eludir MFA. De hecho, existen muchos métodos probados en uso.

Malware avanzado y robo de datos

Los investigadores de Malwarebytes Labs explicaron en enero cómo eludir la MFA de Google. En pocas palabras, robar el token de autenticación es suficiente. Los piratas informáticos pueden utilizar troyanos que roban información para recopilar datos del sistema de la víctima. Las consecuencias de este tipo de ataques pueden ser graves y cambiar la contraseña no ayudará a la víctima.

Un ejemplo de este tipo de malware es Meduza Stealer. El malware extrae datos de cientos de navegadores, aplicaciones MFA, carteras de criptomonedas y administradores de contraseñas. La herramienta se distribuye a piratas informáticos específicos a través de una suscripción y sus firmas se actualizan periódicamente, lo que dificulta su detección por parte de los programas antivirus.

En general, el software de interceptación de datos es una de las formas más comunes de eludir la autenticación multifactor. Esta táctica es tan antigua como el mundo de los hackers y todavía funciona.

Gracias al malware, los atacantes también pueden interceptar correos electrónicos y obtener códigos de acceso únicos para cuentas específicas. Los usuarios normalmente no pueden ver estos mensajes y cuando se dan cuenta de que su cuenta ha sido comprometida, ya es demasiado tarde.

Lo mismo ocurre con la interceptación de notificaciones de aplicaciones de autenticación en los teléfonos inteligentes de las víctimas. Instale software espía en su dispositivo móvil para capturar mensajes SMS que contengan datos MFA.

Un registrador de teclas es una utilidad instalada en el dispositivo de la víctima para registrar las pulsaciones de teclas al ingresar inicios de sesión y contraseñas, y también se usa comúnmente para piratear cuentas.

Los piratas informáticos utilizaron este método para acceder a los datos de los clientes en LastPass, una plataforma paga para almacenar contraseñas. Resulta que para acceder al almacenamiento de LastPass, los piratas informáticos instalaron un registrador de pulsaciones de teclas en el ordenador de uno de los ingenieros de la empresa. Si se supone que LastPass protege las contraseñas, ¿quién las protege?

Obtener las cookies de otra persona es suficiente para eludir el método de autenticación. Al infectar el dispositivo de una víctima con malware como Emotet, un atacante puede robar cookies asociadas con la autenticación del usuario. Lo que suceda a continuación depende de las ambiciones del hacker. Puede utilizar los datos inmediatamente o venderlos al por mayor en la red oscura.

Finalmente, el hacker se hace pasar por el usuario y solicita una nueva tarjeta SIM, obteniendo acceso completo a los mensajes que contienen el código de verificación.

Ingeniería social: tácticas eternas y nuevos trucos

El mundo está cambiando, pero los principios básicos del fraude online siguen siendo los mismos. Muchos estafadores todavía llaman o envían correos electrónicos a las víctimas y las convencen de que su cuenta ha sido pirateada y que necesitan restablecer su contraseña. Después de eso, resulta muy fácil para la víctima recibir el código de reinicio y, sin saberlo, pasárselo al atacante.

Cada vez más esquemas criminales utilizan técnicas de phishing a través de páginas de inicio de sesión y sitios web falsos para robar datos como contraseñas y tokens de autenticación de dos factores.

Una técnica de ingeniería social más moderna es la fatiga de MFA (también conocida como spam push de MFA). Este enfoque es muy eficaz y elimina la necesidad de invertir grandes cantidades en malware y herramientas de phishing.

Un ataque típico de fatiga MFA funciona de la siguiente manera.

El usuario configura un sistema de autenticación multifactor para enviar notificaciones automáticas. Cuando alguien intenta iniciar sesión en su cuenta, recibe una notificación en su dispositivo móvil y tiene la opción de confirmar o rechazar el intento de inicio de sesión. El hacker ejecuta un script y envía una notificación cada 24 horas al usuario. Los usuarios abrumados pueden eventualmente detener las interminables notificaciones automáticas al hacer clic accidental o intencionalmente en el botón de confirmación de inicio de sesión. Algunos usuarios optan por desactivar MFA por completo. Si este método falla, los piratas informáticos pueden contactar a los usuarios haciéndose pasar por una fuente confiable y recomendarles que hagan clic en un enlace en una notificación particular o que aprueben un intento de inicio de sesión en particular.

Utilice MFA con prudencia y evite errores comunes

Como puede ver, existen soluciones para cualquier medida de seguridad. Los ejemplos anteriores son sólo algunas de las formas en que los piratas informáticos pueden eludir la autenticación multifactor.

Sin embargo, no se recomienda abandonar MFA. MFA sigue siendo una herramienta eficaz para proteger las credenciales. Cuanto más largo y complejo sea el camino que recorre un atacante para llegar a su objetivo, es menos probable que el ataque tenga éxito.

A continuación se ofrecen algunos consejos para evitar el fraude y mantenerse seguro al utilizar MFA.

Acepte únicamente las notificaciones de MFA que espere. Si recibe una notificación automática o un código SMS que usted no inició, no lo acepte. Utilice una aplicación de autenticación (como Google Authenticator) en lugar de MFA basada en SMS. Las aplicaciones de autenticación son más seguras y tienen menos probabilidades de ser interceptadas. Verifique la actividad de su cuenta con frecuencia para detectar inicios de sesión o cambios no autorizados. La mayoría de los servicios ofrecen una opción para ver la actividad de inicio de sesión reciente. Tenga cuidado con las técnicas de phishing que le engañan para que introduzca un código MFA. No haga clic en enlaces ni siga las instrucciones de mensajes no solicitados. Active las notificaciones de cambios de cuenta, como restablecimientos de contraseña y cambios de MFA, para que pueda responder rápidamente a acciones no autorizadas. Combine MFA con una contraseña segura y única para cada cuenta. Mantenga actualizado su sistema operativo, navegador y software de seguridad para protegerse contra malware que pueda robar tokens de autenticación. Asegúrese de que todos sus dispositivos estén protegidos con contraseñas, PIN o bloqueos biométricos e instale un software antivirus confiable para detectar y prevenir malware.

[ad_2]

https://www.forbes.com/sites/alexvakulov/2024/09/05/how-hackers-bypass-mfa-and-what-you-can-do-about-it/