Según la investigación anual de seguridad de IBM “Costos para la violación de datos del informe 2024,” el costo promedio de una violación de datos de salud en 2024 fue de $ 9.77 millones, el más alto en todas las industrias debido a datos y sanciones regulatorias de los pacientes.

Verificación de la realidad: Escala de delitos cibernéticos de atención médica

Algunas de las estadísticas de estudios recientes:

Las organizaciones de atención médica enfrentan un aumento del 28% en los costos de ataque cibernético entre 2023 y 2024, destacando las violaciones relacionadas con el ransomware de la salud que aumenta las amenazas financieras (Ponymon Institute). El pago promedio de rescate de los datos médicos aumentó en 2024 de $ 1.5 millones en 2023. El 41% de las violaciones de datos de atención médica en 2024 condujeron a demandas de acción de clase, con un costo de pago promedio de $ 2.1 millones por caso (Bakerhostetler).

La prevención es mejor que el tratamiento: cómo la inteligencia de amenazas puede ayudar

Dado el nivel de riesgo y costos, las mejoras de seguridad cibernética son una de las inversiones más inteligentes que los proveedores de servicios de salud pueden hacer hoy.

Los jugadores activos del mercado de todas las escalas deben incorporar estrategias probadas, tácticas asociadas y herramientas de vanguardia para resistir ataques cibernéticos en los centros de operaciones de seguridad armadas.

La inteligencia de amenazas es el pilar de esta estructura. Es convertir los datos sin procesar en ideas estratégicas que se pueden usar para mejorar las defensas de la red contra amenazas conocidas y desconocidas.

Proporcione contexto para eventos de seguridad, priorice los esfuerzos de respuesta y reduzca las secuelas.

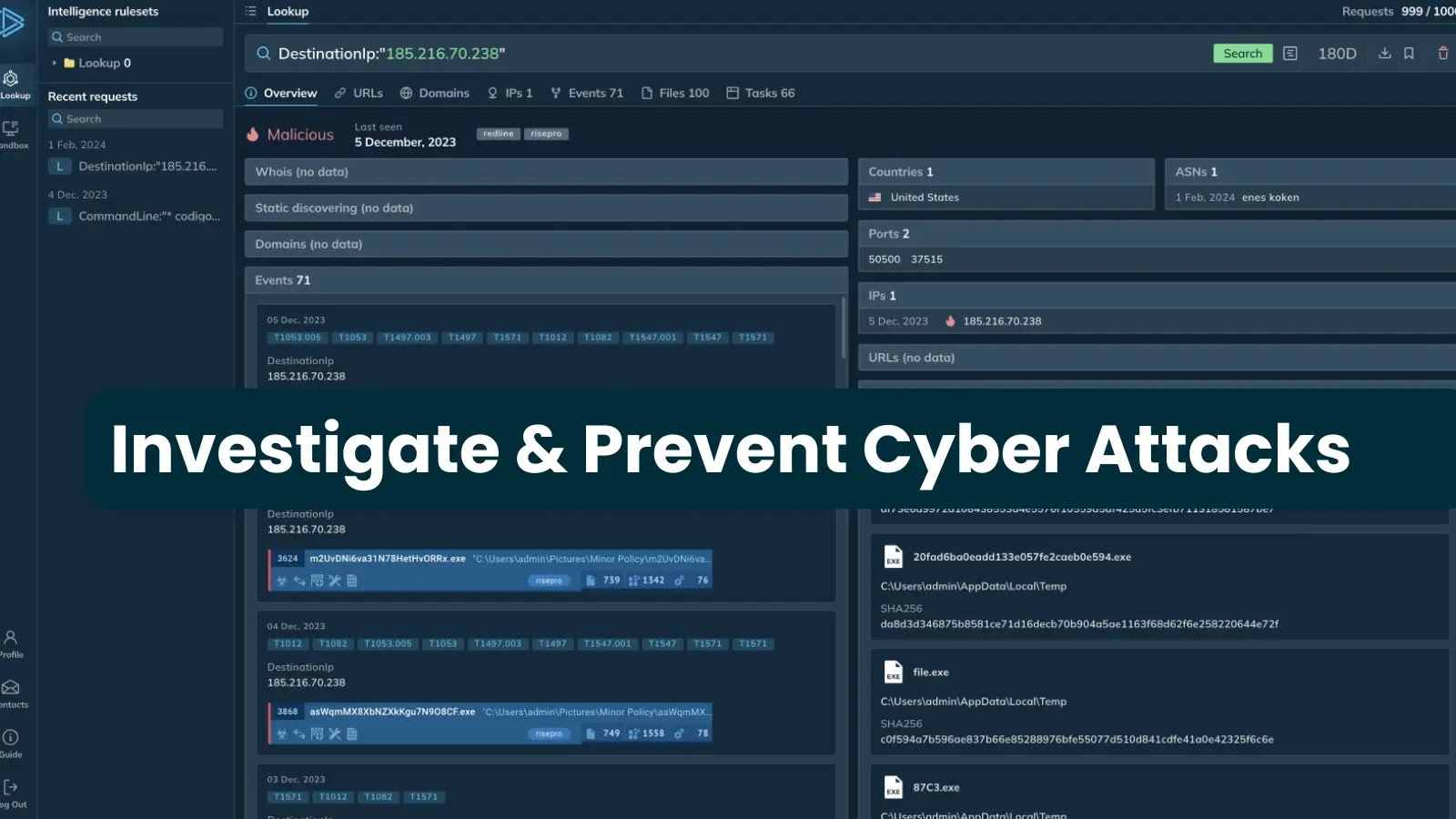

Any. La búsqueda de inteligencia de amenazas de Run es un motor de búsqueda para las amenazas cibernéticas de COI, IOBS, IOA y TTP necesarias para investigar ataques y atacantes.

Funciona con una base de datos de muestras de malware analizadas en una caja de arena interactiva por una comunidad de 500,000 profesionales de seguridad y 15,000 equipos de SOC corporativos.

Póngase en contacto con cualquiera.

1. Investigación explícita, acción inmediata

Consulte los archivos sospechosos que han aparecido en su red a través de una simple solicitud de búsqueda de búsqueda de TI.

En este ejemplo, puede ver que el archivo fue marcado recientemente como malware y se analizó en cualquier Sandbox interactivo de cualquier.

FilePath: “upd_9488679.exe”

Una búsqueda rápida de archivos muestra su asociación con ransomware

Resulta ser parte del inventario de malware entrelazado.

Interlock es un ransomware dirigido al sector de la salud en los últimos años, y ha atacado con éxito con grandes pérdidas financieras de las víctimas, las dramáticas interrupciones operativas y el daño profundo de la marca.

Encuentre más sesiones de análisis utilizando el nombre de malware como solicitud de búsqueda y utilizando muestras de enclavamiento en el sandbox.

Vea el análisis para estudiar el comportamiento de enclavamiento, TTPS y recopilar más IOC para configurar sistemas de monitoreo y alerta.

Análisis de sandbox de muestras de malware: enclavamiento detectado

2. Exposición del agente durmiente

El ransomware choca rápidamente, pero el malware como Steelers y las puertas traseras pueden sentarse dentro del sistema durante un tiempo para apoyar la detección de persistencia y evitación.

La búsqueda de TI es una solución de caza de amenazas que lo ayuda a descubrir dicho malware con indicadores menos obvios de compromiso como Mutex.

(SyncObjectName: “PackageManager” o SyncObjectName: “DocumentUpdater”) y SyncObjectOperation: “Crear” combinación de firma mutexes expone malware peligroso

Resulta que la combinación del benigno Mutexes PackageMemanager y DocumentUpdater podría ser un indicador de la puerta trasera de Sleep Bug Explotada por el famoso grupo apto de Irán Muddywater.

3. Fuga de datos de Snap Bud

Debido a que el phishing es la táctica de entrega de malware principal y el dispositivo de robo de datos, detectar y bloquear el inventario de phishing, como URL y dominios maliciosos, es extremadamente importante para la protección agresiva.

DomainName: “SuperMedicalHospital.com” Este dominio parece sospechoso: la búsqueda indica que lo es.

Los dominios que buscó aún no se marcan como maliciosos, pero se detectan en muestras de malware fresco, que son alarmas de grasa grande.

Además, la búsqueda proporcionó varias IP que podrían estudiarse como posibles COI.

4. Prevención proactiva

La importancia de la prevención no puede enfatizarse lo suficiente. Además, no hay posibilidad de una búsqueda TI en esta tarea.

La protección proactiva ahorra dinero, tiempo y reputación de las empresas, pero es un esfuerzo duradero y una parte integral de una rutina de ciberseguridad.

Herramientas como buscar inteligencia de amenazas pueden hacerlo más eficiente. Por ejemplo, imagínenos como un hospital alemán. Quiero conocer las amenazas que nos mantienen en el hocico.

Una consulta de búsqueda combina el tipo de malware más apremiante con los indicadores de ubicación.

SubmissionCountry: “de” y amenaza: “Ransomware”

Ransomware actualmente dirigido a usuarios y organizaciones alemanes: muchos ejemplos para estudiar

Los resultados muestran que los analistas de malware alemanes están estudiando actualmente múltiples muestras frescas de ransomware, incluidas existencias ominosas como Virlock y Birele.

Haga clic en el icono Bell en la esquina superior derecha para suscribirse a esta actualización de la consulta y mantener nuevas pestañas de amenazas reales y más reales.

Otra forma de seleccionar una muestra de malware específico para una investigación e investigación en profundidad es Yarrarur integrado en las búsquedas de TI.

Las reglas de captura de pantalla detectan el malware Tesla del agente. Haga clic en el botón Escanear para ubicar los procesos de malware, los COI y las sesiones de análisis de sandbox con el agente Tesla.

Puedes usar las reglas de Yara para detectar malware conocido

Conclusión

Los ataques cibernéticos y el malware son particularmente peligrosos para las compañías de atención médica debido a la naturaleza sensible de los datos que tienen, la necesidad crítica de tiempo de actividad del sistema y las graves consecuencias de violar los errores que amenazan la vida.

Muchos sistemas de salud se ejecutan en software obsoleto o tienen prácticas de parcheo inconsistentes, y el personal a menudo carece de capacitación en ciberseguridad, aumentando la sensibilidad al phishing y la ingeniería social.

En estas circunstancias, un enfoque sistemático para la defensa cibernética agresiva es esencial no solo para los negocios, sino también para sus clientes y sociedad en general.

Búsqueda de inteligencia de amenazas de cualquiera.

Identificación de amenazas y triaje: descubra los ataques detrás de las alertas con una búsqueda de indicadores rápidos antes de crecer. Respuesta de incidentes: recolecte Ataqut OOC, IOA, IOBS, TTPS y observe la cadena de ejecución completa dentro del sandbox para respuestas más precisas. Seguridad proactiva: enriquezca su defensa con nuevas métricas de las últimas muestras para evitar incidentes, incluidas actualizaciones automáticas. Huntación de amenazas: realice búsquedas agresivas en artefactos que se encuentran en su red para sujetarlos a amenazas reales. Análisis forense: investigue eventos e indicadores del sistema para descubrir detalles de los ataques faltantes. Lleve la ciberseguridad al siguiente nivel y descubra las funciones de búsqueda de TI con 50 solicitudes de búsqueda de pruebas.