El correo electrónico es una importante herramienta de comunicación empresarial, pero también es un objetivo importante para los ciberdelincuentes que usan la apertura para lanzar ataques de phishing, hacer pasar a las marcas y distribuir malware.

Para combatir estas amenazas, las organizaciones deben implementar protocolos de autenticación de correo electrónico sólidos que validen los remitentes y protejan sus dominios del mal uso.

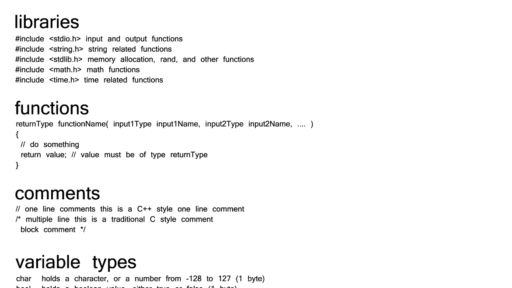

La última seguridad por correo electrónico tres pilares del trabajo de SPF, DKIM y DMARC se unen para proporcionar defensa en capas contra la suplantación y la entrega de correo electrónico fraudulenta.

Este tutorial proporciona a los remitentes internos y de terceros un enfoque integral y paso a paso para configurar estos protocolos, asegurando que su infraestructura de correo electrónico sea segura, confiable y cumplida con las mejores prácticas.

Implementar SPF para la autenticación de correo electrónico

El SPF, o Marco de Política del remitente, es un protocolo que permite que los propietarios de dominios especifiquen qué servidores de correo pueden enviar correo electrónico en nombre del dominio.

El primer paso para implementar SPF es identificar todas las fuentes de correo electrónico legítimas en su dominio.

Esto incluye los propios servidores de correo electrónico de las organizaciones, proveedores de correo electrónico basados en la nube, como Google Workspace y Microsoft 365, y servicios de terceros que envían correos electrónicos en su nombre, como plataformas de marketing y sistemas de boletos.

Para crear registros SPF, debe crear un registro DNS TXT que enumere estas fuentes aprobadas. Los registros siempre comienzan con V = SPF1 e indican la versión.

A continuación, agregue un mecanismo como IP4 para especificar la dirección IP, MX, para aprobar los servidores de correo que figuran en el registro MX del dominio e incluyen delegar los privilegios al proveedor externo.

Por ejemplo, las empresas que utilizan el espacio de trabajo de Google y los servidores de correo local pueden usar los siguientes registros SPF:

V = Spf1 mx Incould: _spf.google.com IP4: 203.0.113.5 -tal

Este registro acepta el servidor MX del dominio, el servidor de correo de Google y las direcciones IP específicas, y todos los mecanismos indican al servidor entrante que rechace los mensajes de otras fuentes.

Una vez que haya redactado los registros SPF, los publicará como registros TXT en la zona DNS. Use la herramienta de consulta DNS o el validador SPF basado en la web para verificar los errores de sintaxis y asegúrese de que se muestren los registros.

El procesamiento de SPF se limita a 10 búsquedas DNS, por lo que es importante minimizar el uso de declaraciones de incluido y evitar mecanismos como PTR.

Después de la publicación, pruebe la entrega de correo electrónico de cada fuente certificada para garantizar que los servidores ROGO se bloqueen correctamente o marcen como spam.

Este proceso solo permite que los servidores legítimos envíen correos electrónicos utilizando el dominio, reduciendo significativamente el riesgo de falsificación.

Configurar DKIM para múltiples remitentes

DKIM, o kilómetros de dominio, identificados, los correos electrónicos agregan una firma encriptada a cada correo electrónico saliente para que los destinatarios puedan ser verificados para que hayan sido enviados por un servidor aprobado y que no hayan cambiado en tránsito.

La implementación de DKIM depende de si está utilizando un servidor de correo interno o un servicio de terceros.

Genera la tecla DKIM para el servidor interno

Para las organizaciones que ejecutan sus propios servidores de correo, como Postfix, el primer paso es generar pares de claves públicos-privados utilizando una herramienta como OpenKim.

Instale OpenKim en su servidor y use el comando OpenKim-Genkey para crear un par de claves para su dominio.

La clave privada debe almacenarse de forma segura en el servidor de correo, pero la clave pública se publica como un registro de DNS TXT bajo un selector como default._domainkey.yourdomain.com.

El disco DKIM DNS se ve así:

v = dkim1; k = RSA; P = YourPublicKeyhere

En el archivo de configuración OpenKim, especifique el dominio, el selector y la ruta a la clave privada. Integre OpenKim con su servidor de correo para que los mensajes salientes se firmen automáticamente.

Después de la configuración, envíe un correo electrónico de prueba al servicio que verifica la firma DKIM para asegurarse de que todo funcione correctamente.

DKIM, un servicio de correo electrónico de terceros

Al usar servicios de correo electrónico de terceros como SendGrid, MailChimp o Salesforce, la configuración de DKIM generalmente se administra a través del tablero del proveedor. Genera un selector DKIM y una clave pública dentro de la plataforma, y publica registros DNS proporcionados en el subdominio especificado, como SendGrid._domainkey.yourdomain.com. Algunos servicios pueden requerir que cree un registro CNAME en lugar de un registro txt. Esto se refiere a una infraestructura DKIM administrada.

Una vez que se propagan los registros DNS, habilite la firma de DKIM en la configuración de su proveedor.

Es la mejor práctica rotar la tecla DKIM cada 6-12 meses generando pares de claves viejos y actualizando los registros de DNS antes de obsoletar los viejos.

Este proceso garantiza la seguridad continua y el cumplimiento de los estándares en evolución.

Implementar la política con DMARC

Conecta la autenticación de mensajes DMARC o del dominio, informes y conformidad, resultados SPF y DKIM, lo que permite a los propietarios de dominio especificar cómo los servidores de correo entrantes manejan mensajes no certificados.

DMARC también proporciona capacidades de informes, lo que permite a las organizaciones monitorear los resultados de la autenticación y detectar el abuso.

Construyendo un registro de DMARC

Para implementar DMARC, publique sus registros DNS TXT en _dmarc.yourdomain.com. El registro debe incluir la versión (V = DMARC1), la política (P = Ninguno, cuarentena o rechazo) y la dirección de informe (Rua = Mailto: (Protección por correo electrónico).

Por ejemplo, una política de solo monitoreo se vería así:

V = dMarc1; p = ninguno; rua = mailto: (protección por correo electrónico);

Esto le dice al servidor entrante que entregue todos los correos electrónicos, pero envía el informe agregado a la dirección especificada.

Aplicación de políticas gradual

Comience con AP = Política no ANE y recopile datos sin afectar su flujo de correo electrónico. Analice el informe DMARC durante al menos 4 semanas para identificar remitentes legítimos que pueden haber fallado en la autenticación.

Una vez que haya estado convencido de que todas las fuentes válidas se configuran correctamente, vaya a la política de cuarentena y envíe un mensaje sospechoso a la carpeta de spam del destinatario.

Aumente gradualmente la aplicación al aumentar el porcentaje de mensajes cubiertos por la política (PCT = 25, PCT = 100). Finalmente, cambie a la política de negación para bloquear todos los mensajes no certificados por completo.

Use opciones de alineación como ASPF = R (alineación SPF relajada) y ADKIM = S (estricta alineación DKIM) para adaptarse a su organización.

Consejos de configuración avanzados

Para las organizaciones con ecosistemas de correo electrónico complejos, considere opciones avanzadas como BIMI (indicador de marca para la identificación de mensajes) para mostrar logotipos validados a clientes admitidos y hacer cumplir las políticas de subdominios utilizando etiquetas SP = rechazar en los registros DMARC.

ruf = mailto: habilita los informes forenses con (protección por correo electrónico) y recibe alertas en tiempo real cuando la autenticación falla.

Revise regularmente los informes de agregación de DMARC para monitorear nuevos remitentes y posibles abusos, y coordinar los registros SPF y DKIM a medida que evoluciona la infraestructura de correo electrónico.

Al implementar sistemáticamente SPF, DKIM y DMARC, monitorear su efectividad y ajustar sus configuraciones según sea necesario, las organizaciones pueden reducir drásticamente el riesgo de amenazas basadas en el correo electrónico, proteger la reputación de la marca y garantizar que los correos electrónicos legítimos lleguen a los destinatarios previstos.

Este enfoque en capas para la autenticación de correo electrónico se considera una mejor práctica para organizaciones de todos los tamaños e industrias.

¡Haz que esta noticia sea interesante! ¡Síganos en Google News, LinkedIn y X para obtener actualizaciones instantáneas!