[ad_1]

Se ha observado que un grupo hacktivista conocido como Twelve utiliza una variedad de herramientas disponibles públicamente para llevar a cabo ciberataques devastadores dirigidos a Rusia.

“En lugar de exigir un rescate a cambio de descifrar los datos, Twelve prefiere cifrar los datos de las víctimas y destruir la infraestructura con Wiper para evitar la recuperación”, dijo Kaspersky en un análisis el viernes.

“Este enfoque demuestra la intención de causar el máximo daño a la organización objetivo sin ninguna ganancia financiera directa”.

Se cree que el grupo de piratas informáticos se formó en abril de 2023 después del estallido de la guerra entre Rusia y Ucrania y tiene un historial de lanzamiento de ciberataques destinados a paralizar las redes de las víctimas e interrumpir las operaciones comerciales.

También se ha confirmado que están realizando actividades de piratería y filtración para robar información confidencial y compartirla en los canales de Telegram.

Kaspersky dijo que Twelve tiene infraestructura y tácticas superpuestas con un grupo de ransomware llamado DARKSTAR (también conocido como COMET o Shadow), y que los dos conjuntos de intrusión pueden estar relacionados entre sí o ser parte del mismo grupo de actividad. Dijo que está aumentando.

“Al mismo tiempo, las acciones de Twelve tienen una naturaleza claramente hacktivista, mientras que DARKSTAR sigue un patrón clásico de doble extorsión”, dijo el proveedor ruso de ciberseguridad. “La diversidad de objetivos dentro del sindicato resalta la complejidad y diversidad de las amenazas cibernéticas modernas”.

La cadena de ataque comienza abusando de una cuenta local o de dominio válida para obtener acceso inicial y luego utiliza el Protocolo de escritorio remoto (RDP) para facilitar el movimiento lateral. Algunos de estos ataques también pueden llevarse a cabo a través de los contratistas de la víctima.

“Para ello, los atacantes accedieron a la infraestructura del contratista y utilizaron sus certificados para conectarse a la VPN del cliente”, señala Kaspersky. “Después de obtener ese acceso, el atacante puede conectarse a los sistemas del cliente a través del Protocolo de escritorio remoto (RDP) y comprometer la infraestructura del cliente”.

Entre otras herramientas utilizadas por Twelve se destacan Cobalt Strike, Mimikatz, Chisel, BloodHound, PowerView, adPEAS, CrackMapExec, Advanced IP Scanner y PsExec, que se utilizan para el robo de credenciales, el descubrimiento, el mapeo de redes y la escalada de privilegios. Las conexiones RDP maliciosas al sistema se canalizan a través de ngrok.

También presenta un shell web PHP con la capacidad de ejecutar comandos arbitrarios, mover archivos, enviar correos electrónicos y más. Estos programas, incluido WSO Web Shell, están disponibles en GitHub.

En un incidente investigado por Kaspersky Lab, los actores de amenazas explotaron vulnerabilidades de seguridad conocidas en VMware vCenter (como CVE-2021-21972 y CVE-2021-22005) para entregar un shell web y usarlo para comunicarse con FaceFish. cayó una puerta trasera llamada

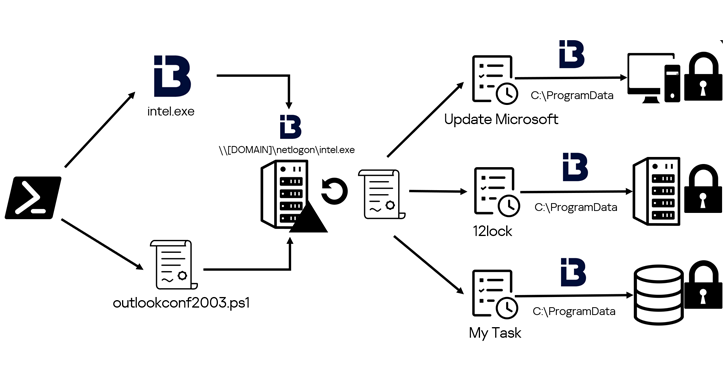

“Para afianzarse en la infraestructura del dominio, el atacante utilizó PowerShell para agregar usuarios y grupos del dominio y modificar las ACL (listas de control de acceso) de los objetos de Active Directory”, dijo el atacante. “Para evadir la detección, los atacantes disfrazaron su malware y sus tareas con los nombres de productos y servicios existentes”.

Los nombres utilizados incluyen “Update Microsoft”, “Yandex”, “YandexUpdate”, “intel.exe”, etc.

Este ataque se caracteriza por el uso de un script de PowerShell ('Sophos_kill_local.ps1') para finalizar procesos relacionados con el software de seguridad de Sophos en hosts comprometidos.

La etapa final utiliza el Programador de tareas de Windows para iniciar el ransomware y la carga útil del limpiador, pero antes de eso recopila y filtra información confidencial sobre la víctima en forma de un archivo ZIP a través de un servicio para compartir archivos llamado DropMeFiles.

“Los atacantes utilizaron una versión del popular ransomware LockBit 3.0 compilado a partir de un código fuente disponible públicamente para cifrar los datos”, dijeron los investigadores de Kaspersky. “Antes de comenzar su trabajo, el ransomware finaliza procesos que pueden impedir el cifrado de archivos individuales”.

El limpiador, que es idéntico al malware Shamoon, reescribe el Master Boot Record (MBR) en las unidades conectadas, sobrescribiendo todo el contenido del archivo con bytes generados aleatoriamente, impidiendo efectivamente la recuperación del sistema.

“Esto sugiere que el grupo se apega a herramientas de malware conocidas y disponibles públicamente y no ha creado ninguna propia”, dijo Kaspersky. “Esto nos permitirá detectar y detener doce ataques de manera oportuna”.

¿Te pareció interesante este artículo? sígueme Gorjeo Para leer más contenido exclusivo nuestro, visítenos en LinkedIn.

[ad_2]

https://thehackernews.com/2024/09/hacktivist-group-twelve-targets-russian.html