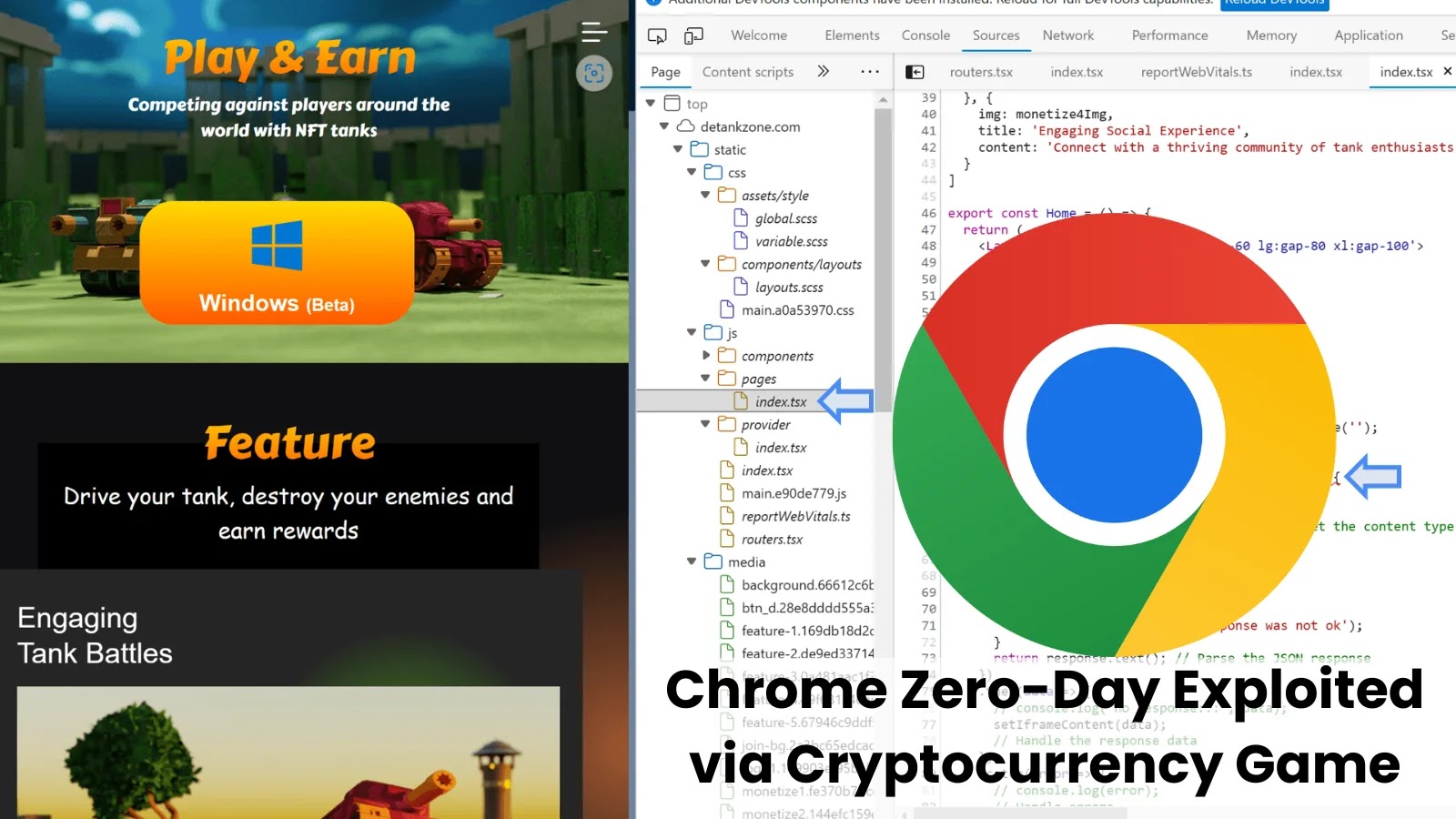

El famoso grupo Lazarus Advanced Persistent Threat (APT) utilizó un juego con temática de criptomonedas como cebo para explotar una vulnerabilidad de día cero en el navegador Google Chrome.

El ataque pone de relieve la evolución de las tácticas de este grupo vinculado a Corea del Norte, conocido por sus sofisticadas estrategias de ingeniería social con motivación financiera.

El 13 de mayo de 2024, los sistemas de seguridad de Kaspersky Lab detectaron una nueva infección en ordenadores rusos, revelando que se estaba explotando una vulnerabilidad de día cero en Google Chrome.

El ataque se remonta a detankzone(.)com, un sitio web que se hace pasar por una página de producto legítima para un juego de tanques de campo de batalla en línea multijugador (MOBA) basado en NFT de finanzas descentralizadas (DeFi).

Desafío cibernético del Mes Nacional de Concientización sobre la Ciberseguridad: pruebe sus habilidades ahora

Explotación de vulnerabilidades

Sin embargo, debajo de la superficie aparentemente inocua se esconden scripts maliciosos diseñados para explotar los navegadores de los usuarios y tomar el control de sus sistemas.

Este exploit aprovechó dos vulnerabilidades. El primero permitió al atacante leer y escribir en la memoria dentro del proceso de Chrome, y el segundo evitó el sandboxing V8, una característica de seguridad diseñada para aislar la memoria y evitar la ejecución de código no autorizado.

Chrome Zero Day a través del juego

Este sofisticado ataque permitió a los piratas informáticos ejecutar código arbitrario en la máquina de la víctima.

Cuando Kaspersky Lab descubrió este exploit, lo informó inmediatamente a Google. En dos días, Google lanzó una actualización que soluciona la vulnerabilidad (CVE-2024-4947) en la versión 125.0.6422.60 de Chrome.

Además, Google ha bloqueado el acceso a detankzone(.)com y sitios maliciosos relacionados para proteger a los usuarios de futuros ataques.

La campaña Lazarus APT se ha expandido más allá de la explotación técnica hacia sofisticados esfuerzos de ingeniería social. El grupo estableció una presencia en las redes sociales para promover el juego falso y también se acercó a criptoinfluencers para ampliar su alcance.

Este enfoque multifacético resalta el compromiso de Lazarus de crear una narrativa convincente en torno al ataque.

Los atacantes han desarrollado juegos aparentemente legítimos como parte de su estrategia de engaño. El juego apareció inicialmente como un producto legítimo desarrollado en Unity, pero se basó en el código fuente robado de un juego existente llamado DeFiTankLand (DFTL).

Esta capa adicional de credibilidad hizo que las campañas maliciosas fueran más creíbles y atractivas para las víctimas potenciales.

El uso por parte de Lazarus Group de vulnerabilidades de día cero y tácticas sofisticadas de ingeniería social plantea una amenaza significativa para individuos y organizaciones. Su capacidad para adaptarse e innovar en métodos de ataque sugiere que dichas amenazas persistirán y evolucionarán.

Es importante que los usuarios finales permanezcan atentos. Puede reducir su riesgo actualizando su software periódicamente y teniendo cuidado al interactuar con enlaces y descargas no solicitados.

A medida que los desarrolladores de navegadores continúan mejorando las funciones de seguridad, como los compiladores JIT y los entornos sandbox, se anima a los usuarios a mantener sus sistemas actualizados para protegerse contra nuevas amenazas.

Los actores de amenazas continúan perfeccionando sus habilidades y aprovechando nuevas tecnologías como la IA generativa para la ingeniería social. Para protegerse contra estos ataques sofisticados, las medidas de ciberseguridad deben evolucionar en consecuencia.

Seminario web gratuito sobre cómo proteger su pequeña empresa de las ciberamenazas avanzadas -> Mírelo aquí