Atomic Stealer, un ladrón de información que apunta a credenciales, datos de tarjetas de pago, detalles de llaveros e información de billeteras de criptomonedas en dispositivos macOS, se encuentra entre las 10 principales amenazas, según los últimos datos de detección de amenazas de Red Canary.

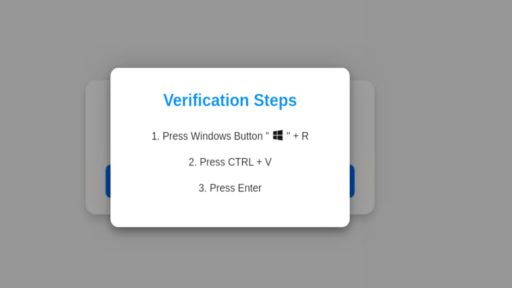

Otro malware notable incluye “Activity”, que utiliza actualizaciones falsas del navegador para engañar a los usuarios para que descarguen herramientas legítimas de monitoreo y administración remota que pueden explotarse para implementar software malicioso. Estos incluyen Scarlet Goldfinch, un “clúster”, y ChromeLoader, un navegador malicioso. extensión que lee y secuestra el tráfico del navegador y lo redirige a sitios específicos, posiblemente realizando fraude publicitario de pago por clic.

De las 10 principales amenazas, sigue habiendo un cambio del correo electrónico a los mecanismos de entrega basados en la web, lo que representa 6 de las 10 principales amenazas. Esto muestra que los esfuerzos por bloquear el correo electrónico y dificultar que los atacantes inyecten cargas maliciosas en los documentos siguen dando frutos.

“Es interesante ver cómo ChromeLoader asciende tan dramáticamente en la clasificación, aunque hay algunas similitudes con listas anteriores. Sin embargo, este aumento se debe en gran medida a las capacidades mejoradas de detección de amenazas, que pueden parecer inocuas”. Sin embargo, la capacidad más amplia de robar datos del navegador y la posibilidad de que actores maliciosos lo reutilicen para propósitos aún más nefastos es particularmente preocupante”, dijo Brian Donohue, especialista principal en seguridad de Red Canary. “También es notable que Atomic Stealer esté entre los 10 primeros, dado el porcentaje relativamente pequeño de dispositivos macOS en la muestra. Recomendamos encarecidamente que las organizaciones aumenten la educación de los usuarios sobre la descarga de software desde soluciones de bloqueo de anuncios, listas de permisos/bloqueos de extensiones del navegador y. archivos adjuntos potencialmente peligrosos de forma predeterminada. Las contramedidas, como los GPO que se abren en el Bloc de notas, pueden proteger contra la distribución basada en web.

El informe también muestra que la identidad sigue siendo una debilidad importante. Los ataques de intermediario (AitM) se utilizan con frecuencia para eludir la autenticación multifactor. Este ataque crea una página de inicio de sesión aparentemente legítima, obliga al usuario a ingresar credenciales y un código MFA, y luego transmite esos detalles en tiempo real para obtener acceso.

También existe una tendencia creciente de que los atacantes roben tokens de sesión y accedan a identidades después de comprometer cuentas y servicios en la nube. Esta técnica es especialmente riesgosa en entornos de AWS donde un atacante puede extraer tokens de seguridad y, en última instancia, realizar acciones dentro de su inquilino de la nube.

El informe completo está disponible en el sitio de Red Canary.

Crédito de la imagen: solarseven/depositphotos.com

Infostealer malware targeting macOS enters the top 10 threats