[ad_1]

Los desarrolladores del malware Infostealer han lanzado una actualización que, según afirman, evitará el cifrado vinculado a aplicaciones, una función introducida recientemente en Google Chrome para proteger datos confidenciales como las cookies.

El cifrado vinculado a aplicaciones se introdujo en Chrome 127 y está diseñado para cifrar cookies y contraseñas guardadas mediante un servicio de Windows que se ejecuta con privilegios del sistema.

Este modelo evita que el malware de robo de información que se ejecuta con los privilegios del usuario que ha iniciado sesión robe secretos almacenados en el navegador Chrome.

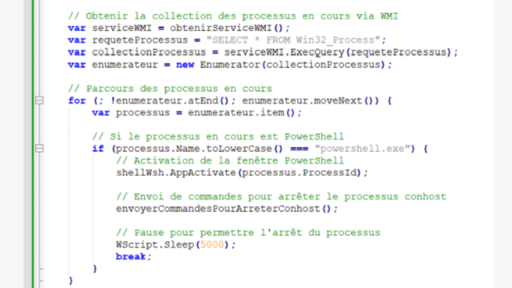

Para evitar esta protección, el malware debe obtener privilegios del sistema o inyectar código en Chrome, los cuales son comportamientos intrusivos que pueden desencadenar advertencias de las herramientas de seguridad, dijo el equipo de seguridad de Chrome.

Sin embargo, los investigadores de seguridad g0njxa y RussianPanda9xx observaron que varios desarrolladores de robo de información se jactaban de haber implementado desvíos efectivos en sus herramientas (MeduzaStealer, Whitesnake, Lumma Stealer, Lumar (Poverty Stealer), Vidar Stealer, StealC).

Ladrón de Whitesnake roba galletas de Chrome 128

Fuente: @g0njxa

Al menos algunas de las afirmaciones parecen ser ciertas, ya que g0njxa confirmó a BleepingComputer que la última variante de Lumma Stealer puede eludir las funciones de cifrado en Chrome 129, la última versión actual del navegador.

Cookies extraídas de Chrome 129 con la última versión de Lumma

Fuente: @g0njxa

Los investigadores probaron el malware en sistemas Windows 10 Pro en un entorno sandbox.

En términos de calendario, Meduza y WhiteSnake implementaron mecanismos de derivación hace más de dos semanas, Lumma los implementó la semana pasada y Vidar y StealC esta semana.

Inicialmente, Lumar abordó el cifrado vinculado a aplicaciones implementando una solución temporal que requería que el malware se iniciara con privilegios administrativos, pero luego introdujo un mecanismo de derivación que operaba con los privilegios del usuario que había iniciado sesión.

Los desarrolladores de Lumma Stealer aseguraron a los clientes que no es necesario ejecutar el malware con privilegios de administrador para realizar el robo de cookies.

“Hemos agregado una nueva forma de recopilar cookies de Chrome. El nuevo método no requiere privilegios de administrador ni reinicios, y simplifica las compilaciones de cifrado, lo que reduce la posibilidad de detección y mejora las tasas de eliminación – Desarrollador de Lumma Stealer”.

No está claro cómo se evita el cifrado vinculado a la aplicación, pero el autor del malware Rhadamanthys comentó que tomó 10 minutos romper el cifrado.

BleepingComputer se ha puesto en contacto con el gigante tecnológico para comentar sobre la respuesta de los desarrolladores de malware al App-Bound Encryption de Chrome, pero todavía está esperando una respuesta.

[ad_2]

https://www.bleepingcomputer.com/news/security/infostealer-malware-bypasses-chromes-new-cookie-theft-defenses/