Una nueva amenaza con motivación financiera y financieramente, el ransomware de nitrógeno está emergiendo rápidamente dirigido al sector financiero y más allá.

Este ransomware motivado financieramente se remonta a julio de 2023, pero los expertos en seguridad rastrearán principalmente campañas organizadas desde septiembre de 2024.

El nitrógeno está dirigido principalmente a organizaciones de construcción, servicios financieros, fabricación y tecnología en los Estados Unidos, Canadá y el Reino Unido.

Una de las víctimas conocidas fue la SRP Federal Credit Union en Carolina del Sur, que fue presa del negocio el 5 de diciembre de 2024, afectando a más de 195,000 clientes.

Los vectores de ataque generalmente incluyen anuncios maliciosos de motores de búsqueda que redirigen a las víctimas a sitios web fraudulentos que proporcionan descargas de software falsas.

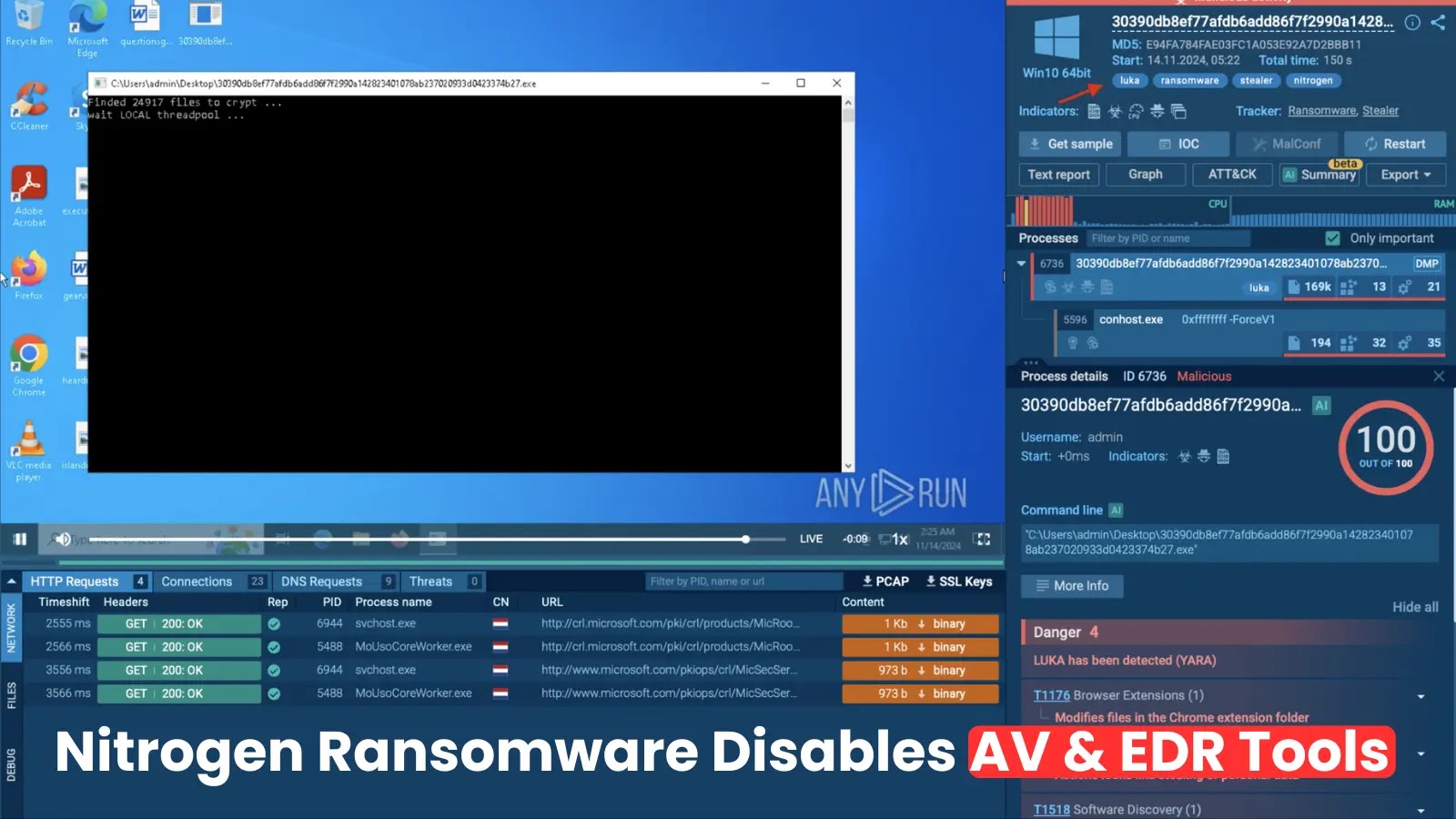

Una vez ejecutado, el ransomware inicia rutinas de cifrado y emplea métodos antianalíticos avanzados, incluida la detección de depuradores, la detección de máquinas virtuales y las técnicas de obfusión de código.

Ransomware de nitrógeno: cifrado de archivos y fugas de datos

Según cualquier informe. Después de la infección, el nitrógeno encripta los archivos y los agrega con la extensión “.nba”.

Una nota de rescate llamada “ReadMe.txt” se elimina en el escritorio y solicitará el pago y amenazará con publicar datos robados a menos que contacte al atacante a través del servicio de mensajería QTOX.

Reunir inteligencia de amenazas con las búsquedas de TI para mejorar la seguridad de su empresa: obtenga 50 solicitudes gratuitas

Los investigadores de seguridad utilizaron el hash SHA-256 “55F3725EBE01EA19CA144D747A6975F9A6064CA71345219A14C47C18C88BE” para identificar el archivo ejecutable malicioso asociado con esta operación.

Nitrógeno utiliza el controlador legal de RogueKiller Antirootkit, “Truesight.sys”, para terminar el proceso de seguridad y evitar el sistema de descubrimiento y respuesta del punto final (EDR).

Se necesita un enfoque sofisticado para explotar la visión de la trues.

Los conductores se catalogan en la colección LoldDrivers (que viven fuera de los conductores de tierras). Estos conductores son especialmente valiosos para los atacantes.

Están firmados legalmente y, por lo tanto, el sistema operativo confía. No activan las defensas de seguridad estándar porque no son de naturaleza maliciosa.

El ransomware utiliza bcdedit.exe para realizar operaciones del sistema y deshabilitar Windows Safe Boot con un comando similar al siguiente:

Estos comandos evitan que el sistema se recupere después de la infección.

Los investigadores están prestando atención a la similitud entre el nitrógeno y otra cepa de ransomware llamada Lukalocker, basada en TTP que incluye la misma extensión de archivo (.nba) para archivos cifrados y plantillas de notas de rescate similares.

Ambos usan tácticas avanzadas de doble terreno que no solo encriptan archivos, sino que también eliminan datos confidenciales y amenazan con exponerlo si no se cumple la solicitud de rescate.

El equipo de investigación de amenazas de Sonicwall Capture Labs confirmó que el grupo “Demonio Volcánico” distribuye la variante de Lukalocker y mata muchos procesos antes de comenzar el cifrado.

Los expertos en seguridad recomiendan que las organizaciones implementen soluciones integrales de protección de punto final, mantengan copias de seguridad fuera de línea, mantengan actualizaciones del sistema, implementen autenticación multifactor y brinden capacitación regular de seguridad de seguridad a sus empleados.

Las organizaciones también deben monitorear el uso sospechoso de PowerShell, WMI e intentar aprovechar los conductores legítimos.

Con el sector financiero refinado, los ataques cibernéticos continúan evolucionando, y la inteligencia agresiva de amenazas y las medidas de seguridad sólidas siguen siendo importantes para proteger los datos financieros y las operaciones confidenciales de las amenazas emergentes como el ransomware de nitrógeno.

Pruebe cualquier.