El equipo de TRAC Labs descubrió recientemente una sofisticada campaña de phishing llamada “Gabagool” dirigida a empresas y funcionarios públicos.

Esta campaña explota el servicio de almacenamiento R2 de Cloudflare para alojar contenido malicioso y aprovecha la reputación confiable de Cloudflare para evadir los filtros de seguridad.

El ataque comienza con un buzón de correo comprometido que envía correos electrónicos de phishing a otros empleados. Estos correos electrónicos contienen imágenes disfrazadas de documentos con enlaces de acortamiento de URL maliciosos incrustados.

Una vez que se hace clic, los usuarios son redirigidos a través de una serie de plataformas para compartir archivos antes de llegar a la página del depósito de Cloudflare R2.

Los investigadores del equipo de TRAC Labs descubrieron que la página de inicio de phishing estaba alojada en un depósito de Cloudflare R2 con el formato de URL: pub-{32 dígitos hexadecimales}.r2.dev/{html_filename}.html.

Esta configuración permite a los atacantes aprovechar la infraestructura confiable de Cloudflare para eludir las medidas de seguridad.

Maximizar el retorno de la inversión en ciberseguridad: consejos de expertos para líderes de PYME y MSP: asista al seminario web gratuito

análisis técnico

Gabagool emplea una variedad de métodos para detectar y evitar la actividad de los bots.

Comprobación del controlador web Detección del movimiento del ratón Prueba de cookies Detección rápida de interacción

Si se sospecha actividad de bot, los usuarios son redirigidos a un dominio legítimo. De lo contrario, la página de phishing se cargará después de un retraso de 2 segundos.

Cadena de infección (Fuente – Medio)

Las páginas de phishing utilizan cifrado AES para proteger las direcciones de los servidores. Obtiene las credenciales del usuario y las envía al servidor del atacante (o365.alnassers.net) para su recopilación.

Gabagool puede manejar una variedad de métodos de autenticación multifactor (MFA), que incluyen:

Notificación de aplicación de teléfono Aplicación de teléfono OTP SMS unidireccional Voz bidireccional Voz bidireccional móvil Oficina

Esta característica podría permitir a un atacante eludir la protección MFA.

Para detectar ataques de Gabagool, los equipos de seguridad deben:

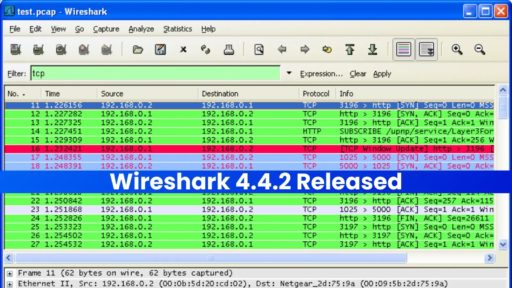

Supervise conexiones anómalas a su depósito de Cloudflare R2 Supervise el tráfico a servidores maliciosos conocidos como o365.alnassers.net Revise los datos de tráfico de red enviados a servidores sospechosos Aproveche las consultas públicas de URLScan para detectar posibles amenazas de identificación

Además de esto, los investigadores argumentaron que las organizaciones deben permanecer alerta y adaptar sus medidas de seguridad para protegerse contra campañas avanzadas como Gabagool.

¿Es miembro del equipo SOC/DFIR? Analice archivos y enlaces de malware con ANY.RUN -> Pruébelo gratis