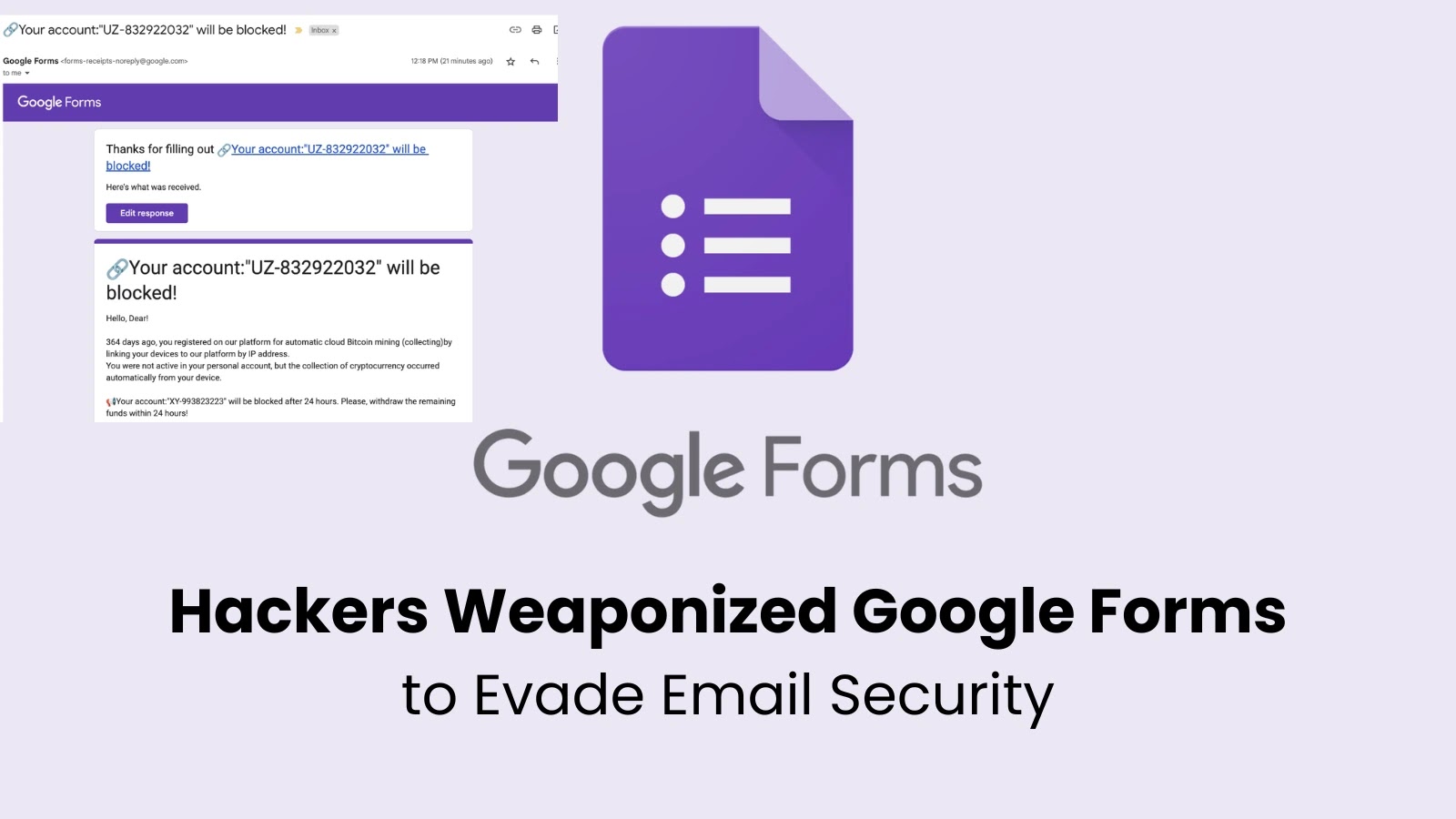

La herramienta de investigación ampliamente utilizada de Tech Giant, Google Forms, se ha convertido en el arma preferida en el arsenal cibernético. Evitar filtros de seguridad de correo electrónico sofisticados y credenciales confidenciales de cosecha.

Los investigadores de seguridad han identificado un aumento en los ataques que utilizan esta plataforma confiable para crear campañas de phishing convincentes que aprovechan la confianza única de los usuarios en los servicios de Google.

Los cibercriminales utilizan cada vez más los formularios de Google debido a varios beneficios tácticos.

Los atacantes usan formularios de Google

La reputación de la plataforma como un servicio legítimo de Google significa que los enlaces a estos formularios frecuentemente evitan los controles de seguridad de correo electrónico que marcan las URL sospechosas comunes.

Debido a que Google Forms funciona con el dominio *.google.com y emplea el cifrado HTTPS, las soluciones de seguridad a menudo clasifican este tráfico como confiable.

Los investigadores de ESET dijeron que los ataques generalmente comienzan con correos electrónicos de phishing que contienen mensajes de emergencia sobre la verificación de la cuenta, los reinicios de contraseña o las alertas de seguridad.

Estos correos electrónicos contienen enlaces a formularios de Google diseñados para imitar portales de inicio de sesión legales para servicios como Microsoft 365, sitios web bancarios y VPN corporativas.

La forma maliciosa emplea varias técnicas que se ven reales. Al implementar un estilo personalizado y elementos familiares de marca, las víctimas a menudo no se dan cuenta de que están enviando sus credenciales a una forma maliciosa en lugar de una página de inicio de sesión legítima.

La seguridad de correo electrónico tradicional depende en gran medida de la reputación de la URL y la lista negra del dominio. Los exploits de Google Forms son difíciles porque usan dominios legítimos (docs.google.com/forms/) que no pueden bloquearse aproximadamente sin interrumpir las operaciones comerciales.

Además, los atacantes aprovechan las técnicas de ofuscación de URL y los acortadores de URL para enmascarar más destinos.

Los investigadores de seguridad han observado que en sus formularios, utilizando métodos de publicación HTTP para enviar credenciales robadas a un servidor externo a través de la función Webhook, lo que hace que la detección sea particularmente difícil para los equipos de seguridad.

Las instituciones financieras han reportado un aumento del 63% en los ataques de phishing basados en Google en forma dirigidos a clientes, identificando más de 2,300 intentos de robo de credenciales en un mes.

Las instituciones educativas son particularmente vulnerables, con varias universidades que informan extensas campañas de recolección de calificación dirigidas a profesores y estudiantes.

Medidas de protección

Las organizaciones deben implementar las siguientes salvaguardas:

Despliegue de seguridad de seguridad de correo electrónico avanzada con capacidades de inspección de contenido profundo realiza una capacitación regular de conciencia de seguridad centrada en el reconocimiento legítimo de Formularios de Google Implementación de la autenticación multifactorial en todos los sistemas establecidos de estrictos protocolos SPF, DKIM y DMARC

Los usuarios deben verificar cuidadosamente todas las URL de formulario antes de enviar sus credenciales y recordar que los servicios legítimos no requieren verificación de contraseña a través de los formularios de Google.

A medida que los atacantes continúan armando plataformas confiables, mantener la vigilancia contra estas tecnologías de ingeniería social cada vez más sofisticadas sigue siendo esencial para las personas y las organizaciones.

Informe de tendencia de malware 15,000 incidentes del equipo SOC, trimestre de 2025! -> Obtenga una copia gratis