Durante una investigación de ciberseguridad en abril de 2025, se revelaron sofisticados puertas traseras dirigidas a una amplia gama de grandes organizaciones en los sectores del gobierno, financiero e industrial.

El malware que pretende ser una actualización legítima del software de redes seguros de VIPNET permite a los atacantes robar datos confidenciales e implementar componentes maliciosos adicionales en el sistema comprometido.

Paisaje de amenaza avanzada

La puerta trasera se dirige especialmente a las computadoras conectadas a Vipnet Networks, un conjunto de software popular utilizado para crear redes seguras en Rusia.

Los expertos en ciberseguridad han determinado que el malware se distribuirá dentro de un archivo LZH configurado para imitar actualizaciones legales de vipletos que contienen combinaciones de archivos legales y maliciosos.

“Este ataque muestra un aumento en la sofisticación de los actores de amenazas que aprovechan los mecanismos de actualización de software confiable”, dice un analista senior de ciberseguridad que está bien versado en la investigación.

Los archivos maliciosos contienen varios componentes, incluido el archivo de texto Action.Inf, el ejecutable legítimo de Lumpdiag.exe, Malicioso MSINFO32.Exe ejecutable y archivos de carga útil cifrados con varios nombres en diferentes archivos.

Los ataques utilizan técnicas alternativas de pase. Cuando el servicio de actualización de VIPNET procesa un archivo, utiliza ciertos parámetros para ejecutar un archivo legítimo y desencadena la ejecución del archivo malicioso de msinfo32.exe.

Cuando está activo, la puerta trasera establece una conexión entre el comando y el servidor de control (C2) a través del protocolo TCP, lo que permite a un atacante eliminar archivos de la computadora infectada y ejecutar componentes maliciosos adicionales.

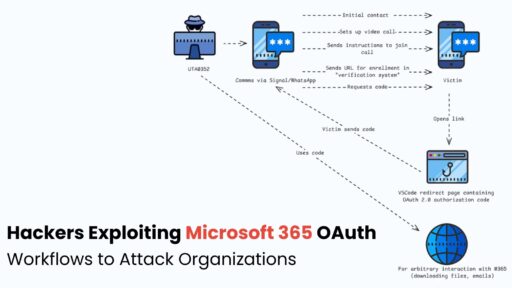

Este descubrimiento surge en medio de un aumento en el espionaje cibernético. Informes recientes han identificado nuevos grupos avanzados de amenaza persistente (APT) que están dirigidos activamente a las agencias gubernamentales que utilizan tecnologías sofisticadas que aprovechan los servicios en la nube y las plataformas públicas como infraestructura de comando y control.

Se han observado patrones similares de piratería patrocinada por el estado en otros lugares, con ataques cibernéticos vinculados a una campaña más amplia contra las instituciones clave.

Los desarrolladores de Vipnet han revisado los ataques específicos contra los usuarios y han emitido actualizaciones y recomendaciones de seguridad para mitigar las amenazas.

Los expertos en ciberseguridad enfatizan que a medida que las tácticas de Apt Group se vuelven cada vez más complicadas, las organizaciones necesitan implementar estrategias de defensa de múltiples capas.

Las organizaciones que utilizan soluciones de red VIPNET son muy recomendables:

Verifique la confiabilidad de la actualización antes de la instalación. Implementa un control de acceso estricto. Monitoree el tráfico de la red periódicamente para actividades sospechosas. Las soluciones de seguridad detectan amenazas como Heur: Trojan.win32.loader.gen.

Los investigadores de seguridad creen que compartir estos hallazgos preliminares ayudará a las organizaciones en riesgo a tomar salvaguardas rápidas contra esta amenaza emergente que aprovecha los mecanismos de actualización confiables para penetrar en las redes seguras.

Indicadores de compromiso

Sha256 hash

018ad336474b9e54e1bd0e9528ca4db5

28AC759E6662A4B4BE3E5BA7CFB62204

77DA0829858178CCFC2C0A5313E327C1

A5B31B22E41100EB9D0B9A27B9B2D8EF

E6db606fa2b7e9d58340df14f6564b8

Informe de tendencia de malware 15,000 incidentes del equipo SOC, trimestre de 2025! -> Obtenga una copia gratis