Una nueva campaña de actores de amenaza rusos. Estos actores aprovechan los flujos de trabajo de autenticación legítimos de Microsoft OAuth 2.0 para comprometerse en las organizaciones objetivo.

Desde principios de marzo de 2025, estos ataques sofisticados se han centrado principalmente en individuos y organizaciones con lazos con las iniciativas de Ucrania y de Derechos Humanos.

Campaña de ingeniería social

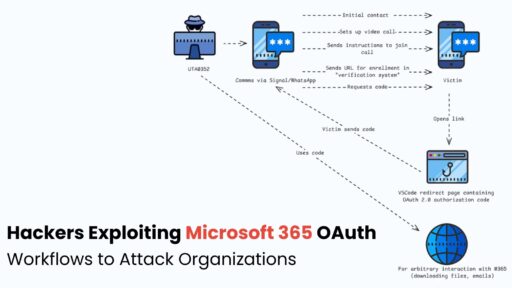

Los atacantes rastreados como UTA0352 y UTA0355 demuestran su capacidad para llevar a cabo operaciones de ingeniería social altamente específicas destinadas a obtener acceso no autorizado a cuentas de Microsoft 365.

A diferencia de los intentos de phishing anteriores, estos ataques utilizan infraestructura legítima de Microsoft, lo que dificulta mucho la detección.

“Estas campañas recientes se benefician de todas las interacciones de los usuarios que tienen lugar en la infraestructura oficial de Microsoft. No hay atacantes e infraestructura alojada utilizada en estos ataques”, dijeron los investigadores de Volexity en un análisis publicado el martes.

Las principales víctimas incluyen organizaciones no gubernamentales que apoyan los derechos humanos, los think tanks y las organizaciones que brindan asistencia humanitaria a Ucrania.

Los expertos en seguridad creen que estos grupos están atacados, ya que se están volviendo más vulnerables a las sofisticadas tácticas de ingeniería social debido a la reducción de la personal y las limitaciones presupuestarias.

Método de ataque: abuso de confianza en Microsoft Services

El atacante comienza a contactarlos a través de aplicaciones seguras de mensajería como Signal and WhatsApp, y se hace pasar por funcionarios de varios países europeos, incluidos Ucrania, Bulgaria, Rumania, Polonia y más.

En una preocupación particular, aprovecharon las cuentas del gobierno ucranianas comprometidas para establecer la credibilidad temprana con los objetivos.

Las víctimas recibirán una invitación para asistir a videos y reuniones personales con funcionarios políticos europeos para discutir temas relacionados con Ucrania. Cuando está involucrado, el objetivo le enviará una URL de inicio de sesión de Microsoft maliciosa y generará un código de autenticación OAuth al hacer clic.

“Si la víctima comparte el código OAuth, el atacante puede generar un token de acceso para que pueda acceder a la cuenta M365 de la víctima”, explica Volexity.

Cadena de ataque

Lo que hace que estos ataques sean particularmente efectivos es la explotación de flujos de trabajo legítimos de autenticación de Microsoft. Cuando una víctima hace clic en los enlaces proporcionados, se dirige a la página oficial de Microsoft, no al sitio de phishing prominente.

En algunos casos, el atacante utilizará el código de autenticación robado de OAuth para registrar permanentemente el nuevo dispositivo con la ID de Microsoft Entra de la víctima (anteriormente Azure AD) y establecer acceso permanente a la cuenta comprometida.

Los investigadores de volcidad observaron a los atacantes descargar el correo electrónico de la víctima y acceder a otros datos de cuenta confidencial después de violar con éxito su cuenta.

Los atacantes enrutan las actividades cuidadosamente a través de las redes proxy geolocadas a la ubicación de la víctima, lo que complica aún más los esfuerzos de detección.

Los expertos en seguridad recomiendan que las organizaciones capaciten a los usuarios para que sean atentos a los contactos no solicitados a través de aplicaciones de mensajería seguras, particularmente aquellas que requieren compartir código o información de URL.

La implementación de una política de acceso condicional que restringe el acceso a dispositivos autorizados solo también puede ayudar a mitigar estos ataques.

Volecity atribuye estas campañas a los actores de amenaza rusos con “confianza moderada” y señala que todos los mensajes tenían el tema en torno a Ucrania, atacando a las personas interesadas en los informes de inteligencia rusos.

“Esta última serie de ataques es la segunda vez desde enero de 2025 que los actores de amenaza rusos han utilizado tecnología menos conocida para obtener acceso a los recursos M365”, concluyeron los investigadores.

Informe de tendencia de malware 15,000 incidentes del equipo SOC, trimestre de 2025! -> Obtenga una copia gratis