La APT “Gleaming Piscis”, relacionada con Corea del Norte, ofrece una nueva puerta trasera PondRAT a través de un paquete Python malicioso

Pierluigi Paganini 23 de septiembre de 2024

El grupo APT Gleaming Pisces, vinculado a Corea del Norte, está distribuyendo un nuevo malware llamado PondRAT a través de un paquete Python contaminado.

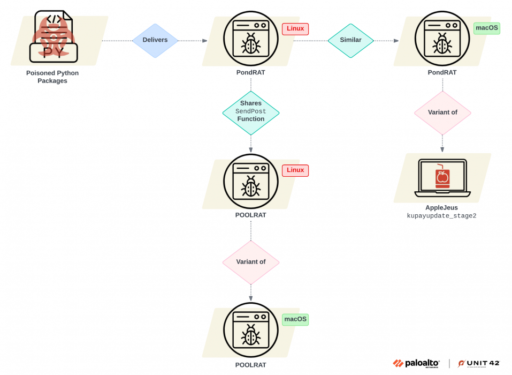

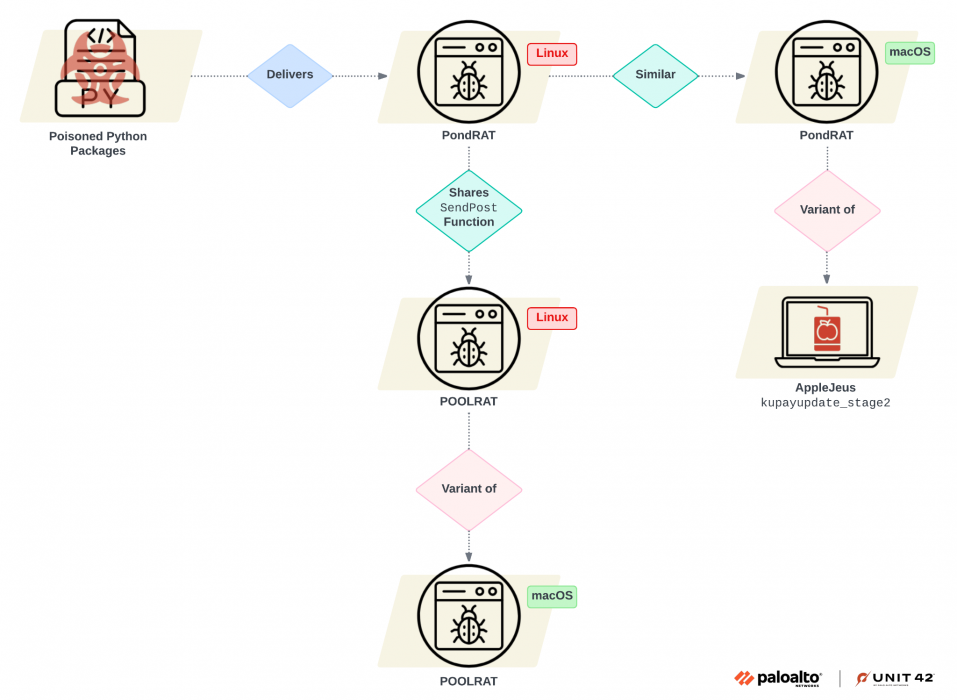

Los investigadores de la Unidad 42 descubrieron una campaña en curso que distribuye el malware PondRAT para Linux y macOS a través de paquetes Python contaminados. Esta campaña es obra del actor de amenazas vinculado a Corea del Norte, Gleaming Pisces (también conocido como Citrine Sleet), que anteriormente distribuyó la herramienta de administración remota de macOS POOLRAT (también conocido como SIMPLESEA). PondRAT parece ser una versión ligera de POOLRAT. El atacante subió un paquete malicioso al repositorio de Python PyPI. Los actores de amenazas comprometieron los sistemas de los desarrolladores y luego intentaron comprometer a los proveedores de la cadena de suministro y a sus clientes.

La APT Gleaming Pisces, vinculada a Corea del Norte, ha estado activa desde al menos 2018 y es conocida por sus sofisticados ataques contra la industria de las criptomonedas.

Los investigadores descubrieron que el malware PondRAT tiene similitudes significativas con el malware macOS utilizado en campañas anteriores de AppleJeus atribuidas al grupo Gleaming Pisces APT. Estas similitudes incluyen estructuras de código duplicadas, nombres de funciones idénticos, claves de cifrado y flujos de ejecución similares. Esta campaña fue identificada como realizada por el mismo actor de amenazas debido al hecho de que PondRAT está estrechamente relacionado con la herramienta de acceso remoto POOLRAT macOS.

Los investigadores identificaron los siguientes paquetes infectados con malware en el repositorio de PyPI, que ahora han sido eliminados.

La cadena de infección se basa en múltiples paquetes de Python contaminados para decodificar y ejecutar el código codificado. Una vez que se instala Python y se carga el paquete malicioso, el código malicioso ejecuta múltiples comandos bash para descargar el RAT, cambiar sus permisos y ejecutarlo.

El análisis de POOLRAT revela que las versiones de Linux y macOS utilizan la misma estructura de funciones para cargar configuraciones, incluidos nombres de métodos y funciones similares. Los expertos especulan que la versión de Linux toma prestado código del malware de macOS.

El análisis de la muestra PondRAT revela que su controlador de comandos es similar a POOLRAT. PondRAT admite comandos básicos como cargar y descargar archivos, verificar si un implante está activo, pausar operaciones (“dormir”), ejecutar comandos y recuperar opciones de salida. La funcionalidad de PondRAT es similar a POOLRAT, pero con más limitaciones. Por esta razón, los investigadores llaman a PondRAT una versión ligera de POOLRAT.

“El descubrimiento de variantes adicionales de Linux de POOLRAT indica que Gleaming Pisces tiene una funcionalidad mejorada en las plataformas Linux y macOS”, concluye el informe.

“Convertir en armas paquetes de Python que parecen legítimos en múltiples sistemas operativos representa un riesgo significativo para las organizaciones. Este tipo de ataques pueden fácilmente pasar desapercibidos y son difíciles de detectar. La instalación exitosa de paquetes maliciosos de terceros puede provocar infecciones de malware que comprometan toda la red.

Síguenos en Twitter: @Problema de seguridad Facebook y Mastodonte

Pierluigi Paganini

(Asuntos de seguridad – Hacking, Piscis brillante)

North Korea-linked APT Gleaming Pisces deliver new PondRAT backdoor via malicious Python packages