Una nueva campaña de phishing utiliza una página de verificación CAPTCHA falsa para engañar a los usuarios de Windows para que ejecuten comandos maliciosos de PowerShell e instalen el malware Lumma Stealer para robar información confidencial. Manténgase informado y protegido.

Los investigadores de ciberseguridad de CloudSec han descubierto una nueva campaña de phishing que engaña a los usuarios para que ejecuten comandos maliciosos a través de páginas falsas de autenticación humana. Esta campaña, dirigida principalmente a usuarios de Windows, tiene como objetivo instalar el malware Lumma Stealer y robar información confidencial.

Cómo funciona el ataque

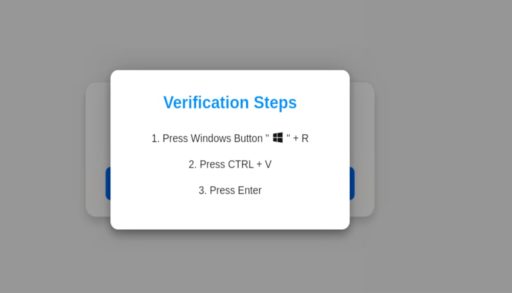

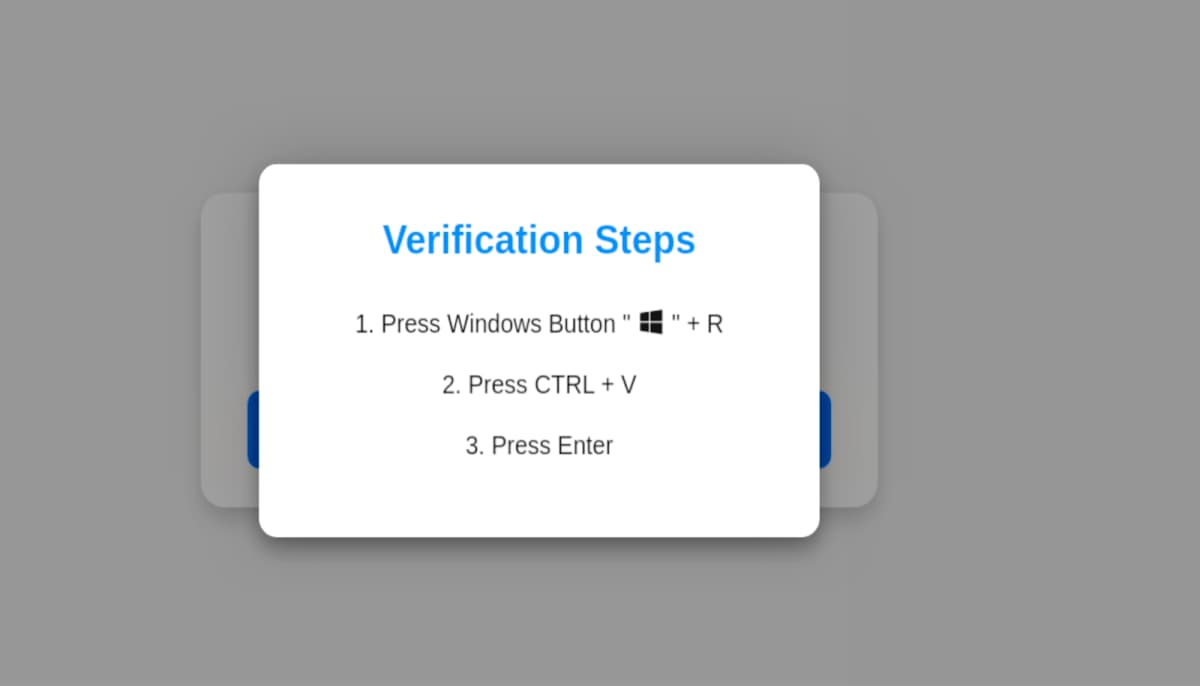

Los actores de amenazas están creando sitios de phishing alojados en una variedad de plataformas, incluidos los depósitos de Amazon S3 y las redes de entrega de contenido (CDN). Estos sitios imitan páginas de verificación legítimas, como páginas CAPTCHA falsas de Google. Cuando el usuario hace clic en el botón (validar), se muestran instrucciones inusuales.

Abra el cuadro de diálogo Ejecutar (Win+R) Presione Ctrl+V y presione Enter

Sin el conocimiento del usuario, estas acciones ejecutan funciones ocultas de JavaScript que copian comandos de PowerShell codificados en base64 al portapapeles. Cuando un usuario pega y ejecuta un comando, el malware Lumma Stealer se descarga desde un servidor remoto.

Un informe compartido por CloudSec con Hackread.com antes de la publicación del jueves reveló que el malware descargado a menudo descarga componentes maliciosos adicionales, lo que hace que sea aún más difícil de detectar y eliminar. El método utilizado actualmente para difundir Lumma Stealer se puede aplicar fácilmente a la distribución de otros tipos de malware.

El flujo de ataque y el proceso de verificación falso se activan cuando el usuario hace clic en un mensaje CAPTCHA falso de Google (Captura de pantalla: CloudSec)

En caso de que se lo pregunte, Lumma Stealer está diseñado para robar datos confidenciales de dispositivos infectados. Los datos específicos a los que se dirigen varían, pero a menudo incluyen credenciales de inicio de sesión, información financiera, archivos personales y más. Esta última campaña llega pocos días después de que se descubriera malware que infectaba los dispositivos de otros piratas informáticos disfrazado de la herramienta de piratería Onlyfans.

En enero de 2024, se descubrió que Lumma se propagaba a través de software descifrado distribuido a través de canales de YouTube comprometidos. Anteriormente, en noviembre de 2023, los investigadores identificaron una nueva versión de LummaC2, LummaC2 v4.0, que utiliza técnicas de triangulación para detectar usuarios humanos y recopilar datos de los usuarios.

Consulta aquí. https://t.co/1q4cARQLDM pic.twitter.com/GEBzqJeaSs

-WAKAS (@WAK4S) 31 de diciembre de 2023

¿Qué sigue?

Con informes de un nuevo aumento en las infecciones por ladrones de Lumma, las empresas y los usuarios desprevenidos deben permanecer atentos para evitar caer en la última estafa de autenticación falsa. Aquí hay algunas reglas de sentido común y consejos simples pero importantes para protegerse de Lumma y otros ladrones similares.

Infórmese a sí mismo y a los demás: comparta esta información con sus amigos, familiares y colegas para crear conciencia sobre esta nueva amenaza. Tenga cuidado con las solicitudes de validación inusuales: los sitios web legítimos rara vez solicitan a los usuarios que ejecuten comandos en un cuadro de diálogo (Ejecutar). Sospeche de los sitios que realicen este tipo de solicitudes. No copie y pegue comandos desconocidos: evite copiar y pegar desde fuentes que no sean de confianza. En particular, evite los comandos destinados a ejecutarse en una terminal o símbolo del sistema. Mantenga su software actualizado: asegúrese de que su sistema operativo y su software antivirus estén actualizados y tengan solucionadas las vulnerabilidades conocidas. Lo más importante: siga Hackread.com para conocer las últimas noticias sobre ciberseguridad.

Temas relacionados

Los sitios antivirus falsos propagan malware Análisis de los principales ladrones de información: Redline, Vidar, Formbook Los piratas informáticos utilizan CAPTCHA para evadir el phishing y la detección de malware Las estafas de phishing con códigos QR Unicode evaden la seguridad tradicional con reCAPTCHA falsos de Google Distribución de malware bancario para Android

Fake CAPTCHA Verification Pages Spreading Lumma Stealer Malware