Una vulnerabilidad crítica descubierta en la utilidad ASUS DriverHub permitió que un sitio web malicioso ejecutara código arbitrario utilizando privilegios administrativos en el sistema afectado con un solo clic.

Paul (conocido como “Mrbruh”), un investigador de seguridad de Nueva Zelanda, reveló los defectos que siguieron.

Este problema incluye dos defectos de seguridad graves rastreados como CVE-2025-3462 (puntaje CVSS 8.4) y CVE-2025-3463 (puntaje CVSS 9.4) y afecta el software ASUS Driver Hub.

Ejecutando como un proceso de fondo en el puerto 53000, esta herramienta está diseñada para detectar y obtener actualizaciones de controladores automáticamente en la placa base.

“DriverHub es un software de controlador interesante porque no tiene una GUI. En cambio, es solo un proceso de fondo que se comunica con el sitio web DriverHub.asus.com”, explica el investigador.

Cadena de exploit de ASUS DriverHub

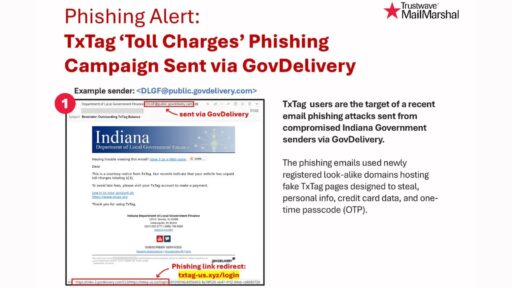

La causa raíz de la vulnerabilidad fue una verificación inapropiada del origen. DriverHub fue diseñado para aceptar solicitudes solo utilizando un encabezado de origen establecido en “DriverHub.asus.com”, pero los investigadores encontraron que los dominios que contenían esa cadena (como “DriverHub.asus.com.mrbruh.com”) también son aceptados.

Este defecto permitió a un atacante explotar el punto final “updataApp”. Esto le permite descargar y ejecutar archivos con privilegios de administrador.

La cadena de exploit funcionó de la siguiente manera:

Las víctimas visitarán sitios web maliciosos con subdominios que contienen “conductorhub.asus.com”. Este sitio realiza una solicitud de actualización para descargar cargas útiles maliciosas. A continuación, descargue el archivo asussetup.ini creado que contiene parámetros críticos: silentInstallRun = calc.exe. Finalmente, descargue el asussetup.exe con asus legítimo firmado. El ejecutable firmado se ejecuta con el indicador -s, leyendo el archivo INI malicioso y ejecutando la carga útil especificada con los derechos del administrador.

“Cuando ejecuta asussetup.exe, primero se lee desde asussetup.ini, que contiene metadatos sobre el controlador. Si ejecuta asussetup.exe con el indicador -s (el concentrador de controladores usa esto para hacer una instalación silenciosa), todo lo especificado en la instalación silenciosa se ejecutará”, explicaron los investigadores.

No hay evidencia de que la vulnerabilidad haya sido explotada en la naturaleza antes de parchear.

CSIVECTECTECTECTECTECTECTECTECTECTECTEXPLOIT PrerereRequisitecvss 3.1 Scorecve-2025-3462Asus DriverHub (solamente en la placa base) Los ejecutores de código remoto a través de errores de validación de origen deben acceder a un subdominio malicioso similar a DriverHub.asus.com. El atacante envía las solicitudes HTTP creadas 8.4CVE-2025-3463Asus DriverHub (solo placa base) Ejecución de código remoto a través de la verificación de certificados inapropiados como se indica anteriormente: Aprovecha el usuario del subdominio malicioso, el atacante creó las solicitudes HTTP 9.49.4

ASUS ha lanzado boletines de seguridad que alientan encarecidamente a los usuarios a actualizar las instalaciones de su centro de controladores de inmediato, para que se pueda acceder abriendo Asus DriverHub y haciendo clic en “Ahora ahora”.

Los usuarios que se sienten incómodos con este servicio de fondo pueden deshabilitar DriverHub desde su configuración de BIOS. Para aquellos que necesitan software, las actualizaciones inmediatas son importantes ya que las vulnerabilidades pueden permitir un compromiso completo del sistema a través de visitas simples del sitio web.

Este incidente destaca las preocupaciones de seguridad continuas sobre las utilidades de los proveedores instalados automáticamente y destaca la importancia de un parche rápido de vulnerabilidades críticas en el software de gestión de sistemas.

Cómo los piratas informáticos de simulación de ataque de vulnerabilidad sondean rápidamente sitios web de puntos de entrada: seminario web gratuito