El malware de varias etapas se refiere a estrategias sofisticadas de ciberataque que evolucionan en varias etapas. Los recientes avances en el malware de múltiples etapas ponen de relieve la creciente sofisticación de las ciberamenazas.

Los investigadores de SentinelOne descubrieron recientemente que los actores de amenazas están utilizando un nuevo malware de varias etapas para atacar a los usuarios de macOS.

Usuarios de macOS infectados con malware de varias etapas

De 2023 a 2024, los actores de amenazas relacionados con Corea del Norte implementarán una variedad de malware, incluido RustBucket (un malware de puerta trasera basado en Rust para macOS) y KandyKorn (destinado a ser utilizado contra ingenieros de blockchain). contra los negocios de criptomonedas.

Su última campaña es “Riesgo oculto”, que se descubrió en octubre de 2024. En esta campaña, los atacantes utilizan un método específico para enviar correos electrónicos fraudulentos que contienen hipervínculos a documentos PDF asociados con cualquier cosa relacionada con ETF de Bitcoin de “alto riesgo” y “DeFi”. '.

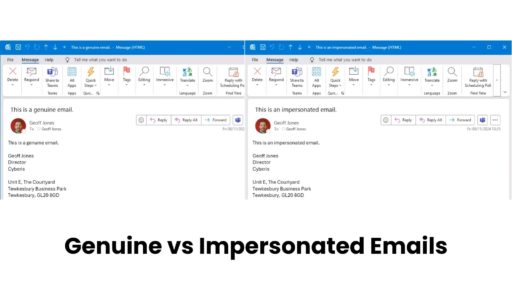

PDF falso mostrado en el documento de destino (izquierda) y de origen alojado en línea (derecha) (Fuente: SentinelOne)

Una vez que la víctima del ataque hace clic en el enlace, comienza un proceso de infección de dos pasos. Comienza con una aplicación cuentagotas basada en Swift firmada y certificada por notario (identificador de paquete: Education.LessonOne). La aplicación descarga un archivo PDF que actúa como señuelo, al mismo tiempo que recupera un binario x86-64 malicioso llamado “crecimiento” alojado en matuaner(.)com.

Desafíos que MDR puede ayudarle a resolver -> Obtenga la guía gratuita

Esta puerta trasera C++ de 5,1 MB infecta los hosts instalando la puerta trasera a través del archivo de configuración zshenv y utilizando el agente de usuario 'mozilla/4.0 (compatible, msie 8.0, windows nt 5.1, trident/4.0)'. Establezca una conexión C2 enviando un HTTP POST. pedido.

El sistema infectado se analiza en busca de varios detalles (ejecutando los comandos sw_vers ProductVersion y sysctl hw.model) y se emite un identificador único (UUID) que se guarda en la carpeta no válida /Users/Shared/ a través de la función SaveAndExec. Los comandos se pueden llamar externamente. . XXXXXX, todos los accesos a archivos 0x777 explotables.

El informe SentinelOne afirma que esto permite a los atacantes obtener un control total sobre los sistemas infectados mientras mantienen el sigilo a través de sofisticados mecanismos de persistencia.

Los atacantes ahora utilizan una técnica de ataque más sofisticada que incorpora archivos de configuración Zshenv en los sistemas Mac OS. Esta es una forma de evolución con respecto a los mecanismos de persistencia de los atacantes.

Este método adopta dos enfoques principales:

Los archivos de configuración a nivel de usuario se encuentran en su directorio de inicio en ~/.zshenv. La configuración global se encuentra en el directorio /etc/zshenv.

Para este malware, hemos pasado de utilizar un archivo ~/.zshrc a incrustar el malware dentro de un archivo Zshenv.

Es necesario resaltar la identidad central de Zshenv, que ayuda a explicar la motivación del ataque. Zshenv está atrapado y no es estratégico para un solo uso en sesiones únicamente. Zshenv está disponible en todas las sesiones de saludo de los usuarios y se ejecuta en todos los shells diseñados para zsh. Esto facilita su uso como mecanismo de persistencia para virus y gusanos.

Este proceso comienza cuando la función sym.install_char__char_ del malware busca un archivo táctil oculto (específicamente un archivo de cero bytes) llamado .zsh_init_success en el directorio /tmp/.

Si este archivo no está presente, el siguiente paso es crear un archivo táctil para ejecutar el binario de crecimiento del malware y permitir una instalación exitosa.

Lo que hace que esta técnica sea especialmente peligrosa es el hecho de que puede eludir las funciones de seguridad de macOS 13 Ventura, específicamente el sistema de notificación al usuario, que está diseñado para advertir a los usuarios sobre elementos de inicio de sesión en segundo plano.

Si bien los mecanismos de persistencia tradicionales, como LaunchAgents y LaunchDaemons, pueden emitir advertencias de seguridad cuando se activan, los exploits Vectored Zshenv operan silenciosamente bajo el radar de los controles de seguridad integrados de macOS y pueden usarse en máquinas infectadas y brindan un medio de persistencia confiable y silencioso.

Realice análisis privados de malware en tiempo real en máquinas virtuales Windows y Linux. ¡Obtén una prueba gratuita de 14 días en ANY.RUN!