Una sofisticada campaña de puerta trasera en la que los atacantes disfrazan hábilmente el malware de acceso remoto como servicios legítimos de Microsoft Edge.

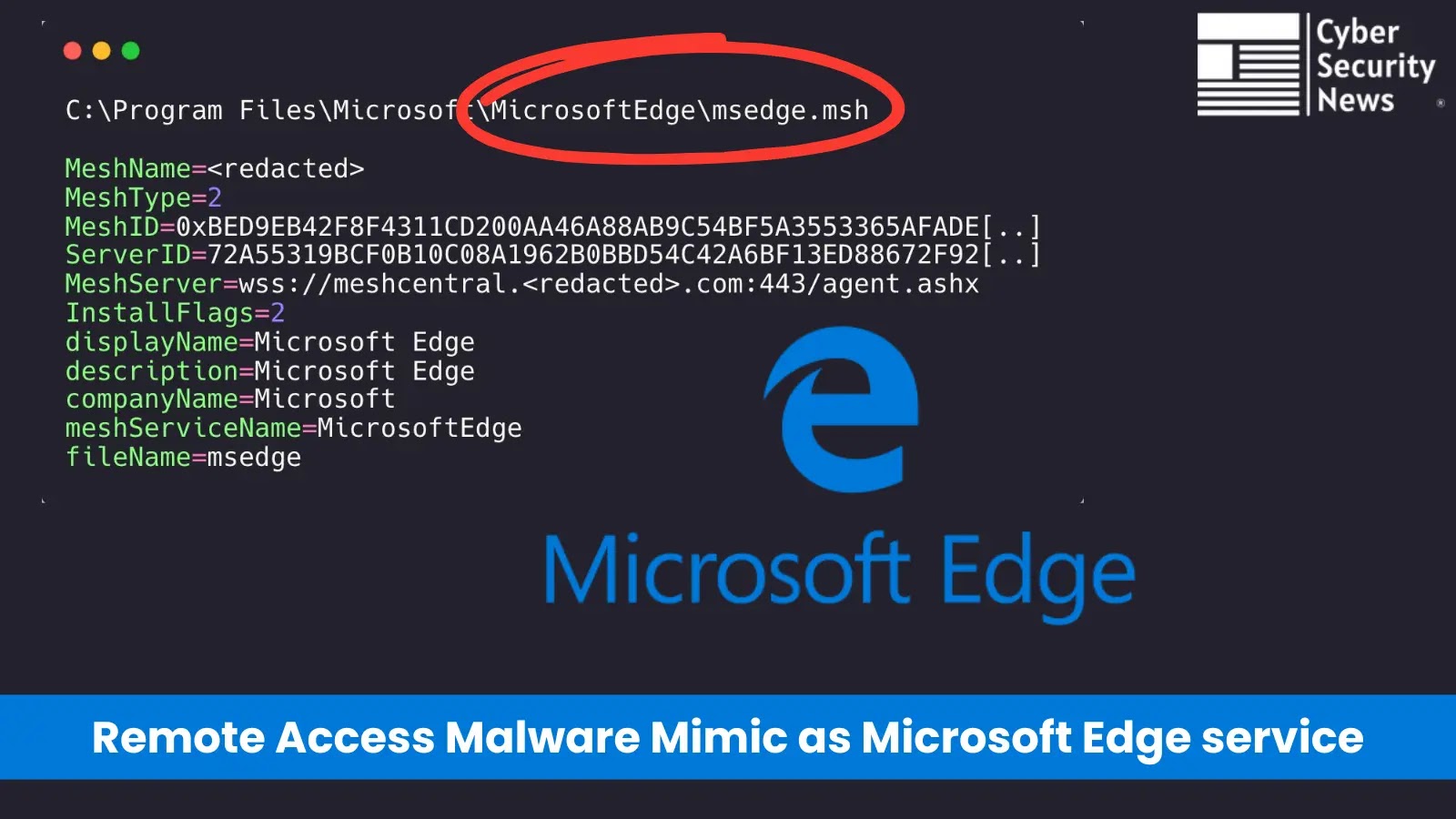

Descubrí que el agente de malla malicioso enmascarando en la ruta C: \ Archivos de programa \ Microsoft \ Microsoftedge \ Msedge.exe se ejecuta en múltiples computadoras y servidores a través de la red afectada.

Este hallazgo destaca las tácticas en evolución de los actores de amenazas y la importancia clave de la visibilidad integral en la defensa moderna de ciberseguridad.

Descubrimiento y análisis

La investigación de Stephen Berger comenzó con respuestas a algunas actividades sospechosas y encontró un servicio inusual en ejecución, que parece ser un directorio estándar de instalación de Microsoft Edge.

El nombre y la ruta del servicio están diseñados para combinarse sin problemas con los procesos legítimos de Windows, pero la inspección cuidadosa ha revelado que MeshServiceName = “Microsoftedge” es prominente.

La herramienta de gestión remota de código abierto, MeshCentral, es abusado con frecuencia por los atacantes debido a sus poderosas capacidades y facilidad de implementación.

Según Stephen Berger, Meshcentral no requiere la intervención del usuario y permite a los atacantes mantener el acceso persistente y no autorizado a los puntos finales comprometidos.

Esta herramienta puede ejecutar comandos, transferir archivos y controlar funciones del sistema. Sus operaciones generalmente se llevan a cabo bajo cuentas altamente privilegiadas, lo que dificulta la detección y reparación.

Código malicioso

El atacante utilizó las siguientes técnicas:

Disfrazado y persistencia: al instalar agentes de malla en carpetas e imitar a Microsoft Edge en nombres, el malware evitó el escrutinio casual del personal de TI o las herramientas de monitoreo automatizadas. Instalación única: cada instancia de agente de malla fue generada por su propia detección compleja se realizó utilizando herramientas de seguridad basadas en hash de archivos tradicionales. Comando y control: los agentes se comunican a través de puertos web estándar (80 y 443) para aumentar la probabilidad de omitir los firewalls y el monitoreo de la red. Modificación del registro: el malware puede establecer persistencia a través de múltiples claves de registro, reinicios de resistencia e incluso operar en modo seguro.

Este caso es un ejemplo de un libro de texto de por qué la visibilidad amplia y profunda es esencial en todo el entorno de TI durante la respuesta a los incidentes.

El primer descubrimiento fue solo el comienzo. A medida que el equipo forense desplegó agentes de descubrimiento en toda la red, continuaron encontrando nuevas instalaciones de traseros en sistemas adicionales.

Los activos integrales y la visibilidad de la red han llevado al equipo de respuesta:

Identifique rápidamente todos los puntos finales que comprometieron, no solo los primeros sospechosos. Seguimiento de los movimientos y métodos del atacante y revele el alcance total de la violación. Aislar los sistemas afectados y contener amenazas antes de que se produzcan más daños.

Este incidente refuerza varias lecciones importantes de la organización.

No puede asegurar lo que no puede ver: la visibilidad de los activos y la red es la base para la respuesta de incidentes efectiva y las operaciones de seguridad en curso. Los atacantes se están volviendo cada vez más hábiles para mezclarse. Incluso las herramientas famosas como Meshcentral se pueden armarse y ocultar frente a tus ojos. El monitoreo continuo es importante. La visibilidad automatizada en tiempo real en todos los puntos finales y segmentos de red es necesaria para detectar y responder a las amenazas de sigilo.

A medida que los atacantes continúan mejorando sus técnicas, las organizaciones deben priorizar la visibilidad, la vigilancia agresiva y la rápida respuesta de incidentes para mantenerse a la vanguardia de las amenazas en evolución.

Este caso sirve como un recordatorio claro de que incluso los servicios más inofensivos pueden ocultar riesgos y visibilidad importantes que no son negociables en el entorno actual de ciberseguridad.

Cómo los piratas informáticos de simulación de ataque de vulnerabilidad sondean rápidamente sitios web de puntos de entrada: seminario web gratuito