Microsoft Amenazing Intelligence ha identificado una sofisticada campaña cibernética dirigida a grupos militares kurdos en Irak. Desde abril de 2024, el actor de amenaza conocido como polvo de mármol ha estado aprovechando la vulnerabilidad del día cero del Messenger de salida para recopilar datos confidenciales de los usuarios e implementar cargas útiles maliciosas en la red de víctimas.

Output Messenger, un software de chat multiplataforma utilizado por las organizaciones para la comunicación interna, contiene una vulnerabilidad transversal del directorio (CVE-2025-27920) que permite a los usuarios autenticados cargar archivos maliciosos en el directorio de inicio del servidor.

Al descubrir esta vulnerabilidad, Microsoft notificó a SRIMAX, el desarrollador del Messenger de salida, quien lanzó rápidamente el parche para abordar este problema.

Según los investigadores de Microsoft, el polvo de mármol está dirigido específicamente a los usuarios asociados con las operaciones militares kurdas de Iraq. Esto está en línea con las prioridades de orientación histórica del grupo, ya que se centró previamente en entidades que representan el lado opuesto del gobierno turco.

Salida Messenger de 0 días Vulnerabilidad

“El uso exitoso de exploits de día cero sugiere un aumento en el refinamiento técnico, lo que puede indicar una escalada de dirigir el polvo de mármol de las prioridades de orientación o un objetivo operativo que se vuelve más urgente”, dijo Microsoft en un blog de seguridad reciente.

Microsoft cree que el polvo de mármol está haciendo reconocimiento para determinar si los objetivos potenciales usan mensajeros de salida antes de lanzar un ataque.

El método exacto para obtener credenciales de autenticación iniciales sigue siendo desconocido, pero los investigadores creen que los grupos aprovecharán el secuestro de DNS o los dominios tipográficos para interceptar y reutilizar las credenciales legítimas.

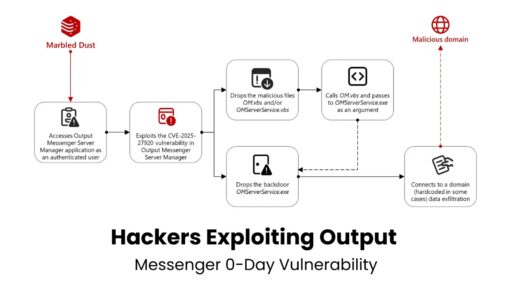

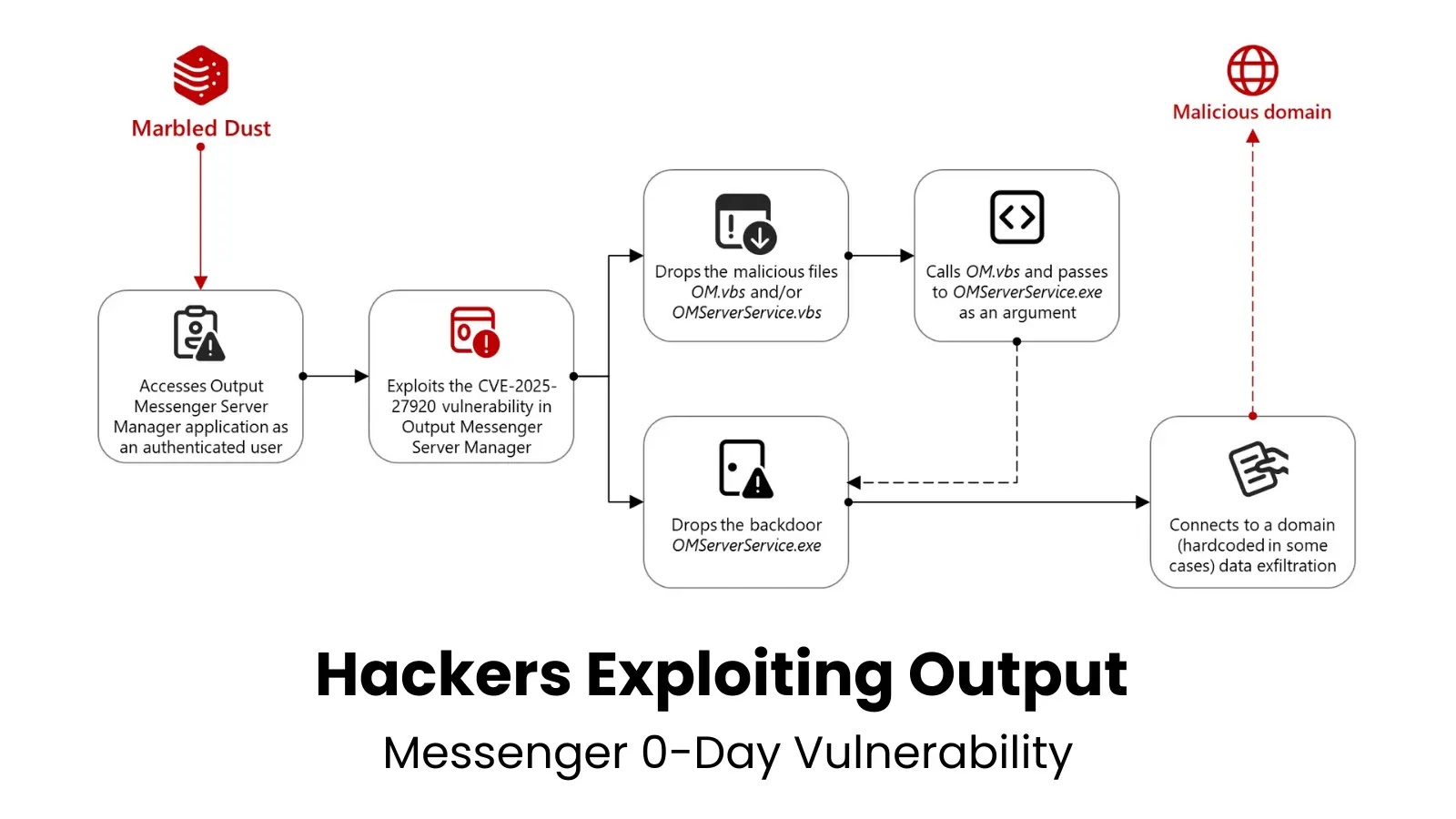

La cadena de ataque comienza cuando el polvo de mármol obtiene acceso autenticado al administrador de servidor de mensajería de salida. Aprovecha una vulnerabilidad transversal del directorio para cargar archivos maliciosos que contienen omserverservice.vbs y om.vbs a la carpeta de inicio del servidor y cargar omserverservice.exe al directorio de usuario/público/videocintor.

Estos archivos trabajan juntos para establecer una puerta trasera de Golang que se conecta al dominio de comando y control (API.WordInfos (.) Com) para establecer más instrucciones y eliminación de datos.

En la máquina del cliente, se instala otra puerta trasera llamada OMClientService.exe junto con la aplicación de mensajería de salida legítima. El malware se comunica con la misma infraestructura de comando y control, envía información de identidad sobre la víctima y ejecuta los comandos recibidos del atacante.

En al menos un caso observado, el atacante utilizó la versión de línea de comandos de Putty (PLINK) para eliminar los datos recopilados en el archivo RAR.

“Cuando el polvo de mármol gana acceso a un servidor de mensajería de salida, aprovecha la arquitectura del sistema para obtener acceso indiscriminado a las comunicaciones de todos los usuarios, robar datos confidenciales y hacer pasar a los usuarios”, explicó el investigador de seguridad de Microsoft.

Microsoft ha identificado el polvo de mármol como un grupo espía relacionado con Türkiye que se superpone con actividades que otros proveedores de seguridad rastrean como tortugas marinas y UNC1326.

El grupo se dirige principalmente a las entidades europeas y del Medio Oriente, con un enfoque en las agencias gubernamentales, las comunicaciones y los sectores de tecnología de la información.

Para mitigar la amenaza, Microsoft recomienda actualizar el Messenger de salida a la versión 2.0.63 de los clientes de Windows a la versión 2.0.62 del servidor.

Además, las organizaciones deben permitir la protección de entrega en la nube para los productos antivirus, implementar la autenticación de resistencia al phishing para aplicaciones críticas, implementar la gestión de vulnerabilidad de Microsoft Defender para identificar vulnerabilidades en todo su entorno.

Microsoft continúa monitoreando esta amenaza en evolución y ha publicado una guía detallada de detección para ayudar a los equipos de seguridad a identificar compromisos potenciales.

Cómo los piratas informáticos de simulación de ataque de vulnerabilidad sondean rápidamente sitios web de puntos de entrada: seminario web gratuito