Se ha descubierto una nueva y sofisticada campaña de phishing dirigida a agencias gubernamentales, empresas industriales y unidades militares en Ucrania y otros países.

El Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA) emitió una alerta el 22 de octubre de 2024, advirtiendo sobre la distribución masiva de correos electrónicos maliciosos que contienen archivos de configuración del Protocolo de escritorio remoto (RDP) armados.

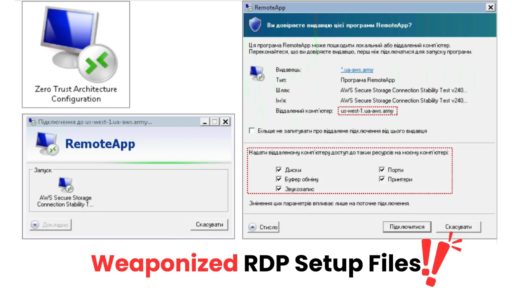

El correo electrónico de phishing pretende ser una comunicación sobre la integración de los servicios de Amazon y Microsoft y la implementación de Zero Trust Architecture (ZTA), con un archivo .rdp adjunto.

Al abrir estos archivos se establece una conexión RDP saliente al servidor del atacante, lo que permite un amplio acceso a los recursos informáticos de la víctima.

Seminario web gratuito sobre cómo proteger su sitio web y API de ciberataques -> Únase aquí

Según CERT-UA, una conexión RDP maliciosa no solo puede proporcionar acceso a discos locales, recursos de red, impresoras y otros dispositivos, sino que también puede crear condiciones para ejecutar programas y scripts maliciosos en un sistema comprometido.

Este nivel de acceso plantea importantes riesgos de seguridad para las organizaciones afectadas.

Archivo de configuración RDP armado por correo electrónico

El alcance de esta campaña parece extenderse más allá de Ucrania, y los servicios de seguridad de otros países informan de actividades similares.

El análisis de los nombres de dominio relevantes indica que los preparativos para estos ciberataques comenzaron ya en agosto de 2024, lo que indica una operación bien planificada y potencialmente a largo plazo.

Para mitigar esta amenaza, CERT-UA recomienda varias medidas técnicas.

Bloquear archivos .rdp en puertas de enlace de correo electrónico Impedir que los usuarios ejecuten archivos .rdp (con las excepciones necesarias) Configurar un firewall para restringir las conexiones RDP iniciadas por mstsc.exe a recursos de Internet Habilitar la redirección de recursos a través de RDP Implementar una política de grupo que prohíba

Se recomienda a los equipos de seguridad que revisen los registros de red para detectar interacciones con direcciones IP y nombres de dominio identificados en esta campaña.

Además, CERT-UA propone analizar todas las conexiones de red salientes en el puerto 3389/TCP este mes para identificar posibles compromisos.

Este ataque pone de relieve los riesgos actuales asociados con RDP, un protocolo que ha sido cada vez más explotado por los ciberdelincuentes, especialmente desde el auge del trabajo remoto.

Las organizaciones deben revisar sus políticas de acceso remoto e implementar medidas de seguridad sólidas para protegerse contra estos sofisticados ataques de phishing.

A medida que el panorama de amenazas continúa evolucionando, los expertos en ciberseguridad enfatizan la importancia de la educación de los usuarios, un filtrado sólido del correo electrónico y un monitoreo integral de la red para protegerse contra este tipo de ataques.

Seminario web gratuito sobre cómo proteger su pequeña empresa de las ciberamenazas avanzadas -> Mírelo aquí