[ad_1]

RansomHub emplea su esquema de afiliados y métodos para desactivar o deshabilitar la detección y respuesta de puntos finales (EDR) para evadir la detección y extender su presencia en dispositivos y redes pirateados.

Los expertos han descubierto que Ransomhub ha integrado un nuevo método de evasión, EDRKillShifter, en su cadena de ataque.

El objetivo de EDRKillShifter es socavar la eficacia de las soluciones EDR explotando controladores vulnerables y utilizando métodos para evadir la detección y frustrar los procedimientos de monitoreo de seguridad.

Trend Micro identificó al grupo como Water Bakunawa. Este grupo es el creador del ransomware RansomHub y utiliza una variedad de tácticas anti-EDR para jugar un peligroso juego de escondite con soluciones de seguridad.

Este RansomHub está asociado con ataques de ransomware contra sectores industriales y de infraestructura crítica, como agua y aguas residuales, TI, servicios e instalaciones comerciales y gubernamentales, atención médica, agricultura, servicios financieros, manufactura, transporte y comunicaciones.

Únase a un panel virtual para conocer a los CISO y obtener más información sobre el cumplimiento: unirse es gratis

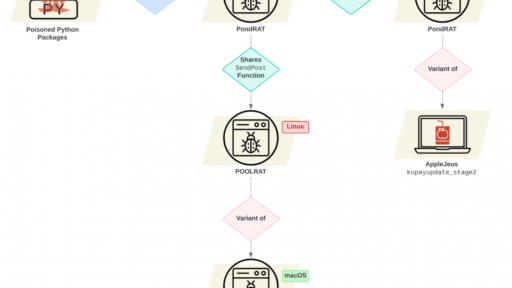

Cadena de infección de RansomHub usando EDRKillShifter

Según los expertos, EDRKillShifter evoluciona con respecto a las soluciones EDR estándar al interrumpir dinámicamente los procedimientos de seguridad en tiempo real y cambiar la tecnología a medida que mejoran las capacidades de detección.

Las capacidades de desactivación de EDR de EDRKillShifter se integran perfectamente en la cadena de ataque, aprovechando esta capacidad durante todas las fases de un ataque para mejorar la efectividad general.

Estos desarrollos hacen de EDRKillShifter un arma poderosa contra los sistemas tradicionales de seguridad de terminales, lo que obliga a las empresas a implementar medidas de seguridad más resistentes y flexibles.

Cadena de infección de RansomHub usando EDRKillShifter

“La herramienta EDRKillShifter actúa como un 'cargador' ejecutable y sirve como mecanismo de entrega de controladores legítimos que pueden explotarse para finalizar aplicaciones asociadas con soluciones antivirus”, dijeron los investigadores.

El ransomware RansomHub explota la vulnerabilidad Zerologon (CVE-2020-1472). Los investigadores dicen que si no se parchea, un atacante podría apoderarse de una red entera sin requerir autenticación.

En un ejemplo particular, RansomHub utilizó archivos de secuencias de comandos por lotes denominados “232.bat”, “tdsskiller.bat”, “killdeff.bat” y “LogDel.bat” como solución alternativa.

232.bat desactiva las capacidades de monitoreo en tiempo real de Windows Defender y utiliza un método de ataque de fuerza bruta conocido como pulverización de contraseñas.

Se utiliza un script por lotes llamado tdsskiller.bat para desactivar el software antivirus. Killdeff.bat utiliza métodos avanzados como expresiones en línea ofuscadas, lectura de variables de entorno y lógica condicional para ocultar notificaciones y habilitar o deshabilitar funciones de Windows Defender.

Deshabilitar el software antivirus

LogDel.bat modifica los archivos y la configuración del sistema de formas inusuales y puede modificar la configuración del Protocolo de escritorio remoto (RDP) para permitir el acceso remoto no autorizado.

Ransomhub utiliza el Administrador de tareas para utilizar la memoria del Servicio del subsistema de la autoridad de seguridad local (LSASS) para volcar las credenciales y escalar el ataque.

Con este método, el ransomware puede obtener información de inicio de sesión personal, lo que lleva a ataques más amplios y destructivos.

El atacante utilizó el método de transferencia lateral de herramientas para transferir de forma encubierta una herramienta maliciosa entre sistemas. AnyDesk, una herramienta de acceso remoto, sirvió como sistema de comando y control (C&C).

Recomendaciones

Fortalezca sus sistemas de protección de endpoints. Implemente protección a nivel de controlador y a nivel de kernel. Fortalecer las credenciales y la seguridad de autenticación. Habilite el monitoreo de comportamiento y la detección de anomalías. Reforzar las configuraciones de seguridad de los endpoints.

¿Es usted parte de un equipo SOC/DFIR? – Pruebe el análisis avanzado de malware y phishing con ANY.RUN – Prueba gratuita de 14 días

[ad_2]

RansomHub Ransomware Using Multiple Techniques To Disable EDR And Antivirus