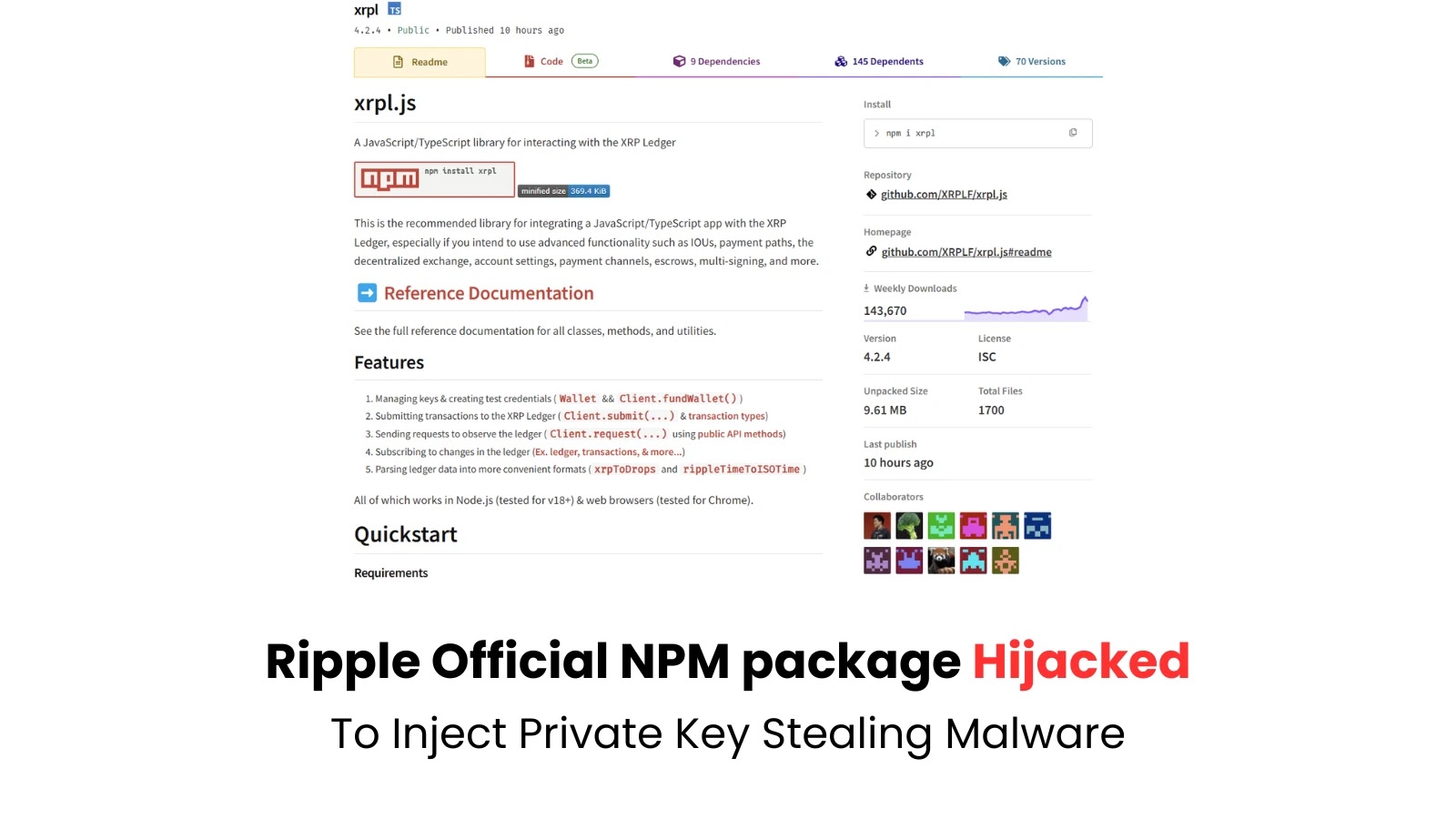

Un ataque crítico de la cadena de suministro dirigida a usuarios de criptomonedas. El paquete oficial de NPM XRPL (Ripple), que actúa como el SDK de JavaScript para el libro mayor XRP, se ve comprometido con un código malicioso diseñado para robar claves privadas en criptomonedas, lo que puede afectar a cientos de miles de aplicaciones.

El 21 de abril de 2025, a las 20:53 GMT, el sistema de vigilancia de seguridad de Aikido Intel detectó cinco nuevas versiones de paquetes inusuales de la biblioteca XRPL, que promedió más de 140,000 descargas por semana.

Investigaciones adicionales han confirmado que estas versiones contienen códigos de puerta trasera que pueden robar claves de criptomonedas privadas y obtener acceso no autorizado a las billeteras digitales de los usuarios.

“Este paquete es utilizado por cientos de miles de aplicaciones y sitios web, lo que lo convierte en un ataque de cadena de suministro potencialmente catastrófico contra el ecosistema de criptomonedas”, advirtió Charlie Eriksen, investigador de malware de Aikido Security.

El equipo de seguridad identificó rápidamente a un usuario llamado “Mukulljangid” que lanzó una versión de paquete sospechoso. Se cree que esta cuenta pertenece a un empleado de dominio con calificaciones deterioradas.

Las versiones maliciosas (4.2.1, 4.2.2, 4.2.3, 4.2.4 y 2.14.2) no eran compatibles con la liberación oficial del repositorio de GitHub para el proyecto que rápidamente elevó la bandera roja.

El análisis técnico reveló la función sospechosa CheckValiditySitEdSeed incrustada en el paquete. Esta función fue diseñada para enviar información de clave secreta a dominios externos registrados solo en 0x9c (.) XYZ a partir de enero de 2025.

El código malicioso se activa cuando un usuario crea una nueva billetera o interactúa con una billetera existente, enviando información criptográfica confidencial a un atacante.

“Los atacantes estaban intentando activamente diferentes formas de insertar la puta de fondo mientras permanecían lo más oculto posible”, explicó Eriksen. “Insertaré manualmente la puerta trasera e iré al código JavaScript construido, lo pondré en el código TypeScript y luego lo compilará a la versión construida”.

La Fundación Ledger XRP ha confirmado que la vulnerabilidad afecta solo a la biblioteca XRPL.JS y afecta la base de código del libro mayor XRP o el repositorio de GitHub.

En respuesta al descubrimiento, las versiones limpias (4.2.5 y 2.14.3) se lanzaron pronto para reemplazar los paquetes comprometidos.

Los expertos en seguridad estiman que la versión del paquete malicioso se descargó unas 450 veces antes de ser detectada y eliminada.

Se recomienda a los usuarios que pueden haber instalado cualquiera de los paquetes comprometidos entre el 21 y el 22 de abril que inspeccionen los registros de red de las conexiones salientes a dominios sospechosos.

El incidente destaca la creciente amenaza de los ataques de la cadena de suministro de software dirigido a la infraestructura de criptomonedas. Se han producido incidentes similares en el pasado, afectando los paquetes con millones de descargas semanales, incluido el compromiso de 2021 Uaparser.js.

Se recomienda a las organizaciones y desarrolladores que trabajan con XRP que se actualicen de inmediato a la última versión del paquete y asumen que la semilla o clave privada procesada por la versión comprometida es pública.

Las instituciones financieras y los proveedores de servicios de criptomonedas deben llevar a cabo una auditoría de seguridad exhaustiva de sus dependencias para garantizar que no se vean afectados por este o similar ataque de cadena de suministro.

Informe de tendencia de malware 15,000 incidentes del equipo SOC, trimestre de 2025! -> Obtenga una copia gratis