El malware ladrón es un tipo de software malicioso diseñado para infiltrarse en su computadora y extraer información confidencial.

Una vez instalado, se comunica con servidores de comando y control operados por actores de amenazas y puede robar datos como contraseñas guardadas y cookies del navegador.

Los expertos en seguridad de CheckPoint advirtieron recientemente sobre reclamos falsos de derechos de autor que distribuyen el malware ladrón Rhadamanthys.

Una campaña de phishing a gran escala conocida como “CopyRh(ight)adamantys” utiliza activamente spam y malware armado conocido como “Rhadamanthys Stealer” que puede robar datos confidenciales de las computadoras de las víctimas.

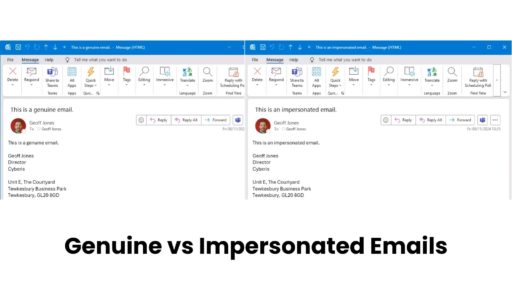

Los actores de amenazas detrás de esta campaña han cambiado su estrategia, incluida la suplantación de múltiples empresas legítimas y acusaciones falsas de infracción de derechos de autor en plataformas de redes sociales personales como Facebook.

Para llevar a cabo este plan, los atacantes crearon cuentas de Gmail supuestamente propiedad de los abogados de la empresa fantasma, y estos correos electrónicos se adaptaron específicamente a cada objetivo.

Estos correos electrónicos afirman que el destinatario ha hecho un mal uso de la marca de la empresa y solicitan que se eliminen determinadas imágenes o vídeos.

Desafíos que MDR puede ayudarle a resolver -> Obtenga la guía gratuita

Estos correos electrónicos contienen un archivo con instrucciones para instalar una nueva versión del software Rhino, que instala el malware ladrón Rhadamanthys en el sistema infectado.

Cadena de infección de campañas de derechos de autor (Fuente – CheckPoint)

Utilice funciones avanzadas como un motor impulsado por inteligencia artificial. Aún así, otras fuentes no han encontrado ningún sistema impulsado por IA dentro del malware, afirmando que utiliza algunas técnicas clásicas de aprendizaje automático comúnmente implementadas en las aplicaciones de software OCR.

Además de esto, los atacantes en esta campaña probablemente estén usando inteligencia artificial para generar una gran cantidad de cuentas de Gmail para enviar correos electrónicos de phishing potencialmente caseros dirigidos a hablantes de inglés o idiomas locales específicos.

Sin embargo, contenía imprecisiones, como que un correo electrónico que intentaba apuntar a israelíes estaba escrito incorrectamente en coreano en lugar de hebreo, y todos los demás aspectos estaban localizados solo en el nombre de la víctima. También puede suceder.

Debido a la necesidad de un análisis detallado de esta campaña de phishing, Check Point Research tiene como objetivo crear conciencia y ayudar a las organizaciones a mitigar esta amenaza avanzada.

Esta amenaza busca explotar organizaciones e individuos de una variedad de geografías e industrias, con un enfoque particular en organizaciones que operan en las industrias de entretenimiento, medios, tecnología y software.

En esta campaña, el malware Rhadamanthys tuvo un alcance increíblemente amplio y afectó a las siguientes organizaciones:

Estados Unidos Europa Medio Oriente Oriente Asia América del Sur Mapa de países cubiertos por la telemetría de Check Point (Fuente – Check Point)

El análisis de los investigadores sugiere que esto es obra de un grupo de amenazas en lugar de un movimiento iniciado por un actor de un estado-nación, ya que el amplio alcance de la campaña y el uso de malware disponible en el mercado sugieren la actividad de un actor de amenazas. es probable. “Hay un motivo económico”.

Se ha informado que las empresas involucradas en actividades de derechos de autor y sus direcciones de correo electrónico se utilizan en numerosas estafas de phishing, y es muy probable que los atacantes se hagan pasar por estas empresas.

Si bien las observaciones actuales se refieren a objetivos dentro del nicho de clientes de CheckPoint, la gran cantidad de correos electrónicos supuestamente falsificados significa que esto es solo una parte de una operación más amplia que podría tener efectos devastadores.

Se anima a las empresas a implementar soluciones de seguridad integrales para protegerse contra este tipo de ataque de phishing en evolución, cubriendo exhaustivamente las tácticas de ataque y los tipos de archivos.

Realice análisis privados de malware en tiempo real en máquinas virtuales Windows y Linux. ¡Obtén una prueba gratuita de 14 días en ANY.RUN!