[ad_1]

Se ha expuesto una vulnerabilidad crítica en Zendesk, una herramienta de servicio al cliente ampliamente utilizada, que permite a los atacantes obtener acceso no autorizado a tickets de soporte confidenciales para numerosas empresas Fortune 500.

La vulnerabilidad, descubierta por un cazador de errores de 15 años llamado Daniel, aprovecha la falta de protección efectiva de Zendesk contra la suplantación de correo electrónico y permite que un atacante se infiltre en los sistemas internos y acceda a información confidencial.

Zendesk, una empresa de miles de millones de dólares en la que confían grandes nombres como Cloudflare, las empresas utilizan Zendesk para gestionar el correo electrónico entrante y crear tickets de soporte.

Sin embargo, la configuración común de reenviar todos los correos electrónicos del correo electrónico de soporte de una empresa a Zendesk creó una posible brecha de seguridad.

Si un atacante obtuviera acceso al sistema Zendesk, esta brecha podría explotarse y una configuración de inicio de sesión único (SSO) que utilice el mismo dominio podría potencialmente obtener acceso a los sistemas internos.

Analiza archivos sospechosos con ANY.RUN: Intergarte With You Security Team -> Pruébalo gratis

Vulnerabilidad de suplantación de correo electrónico de Zendesk

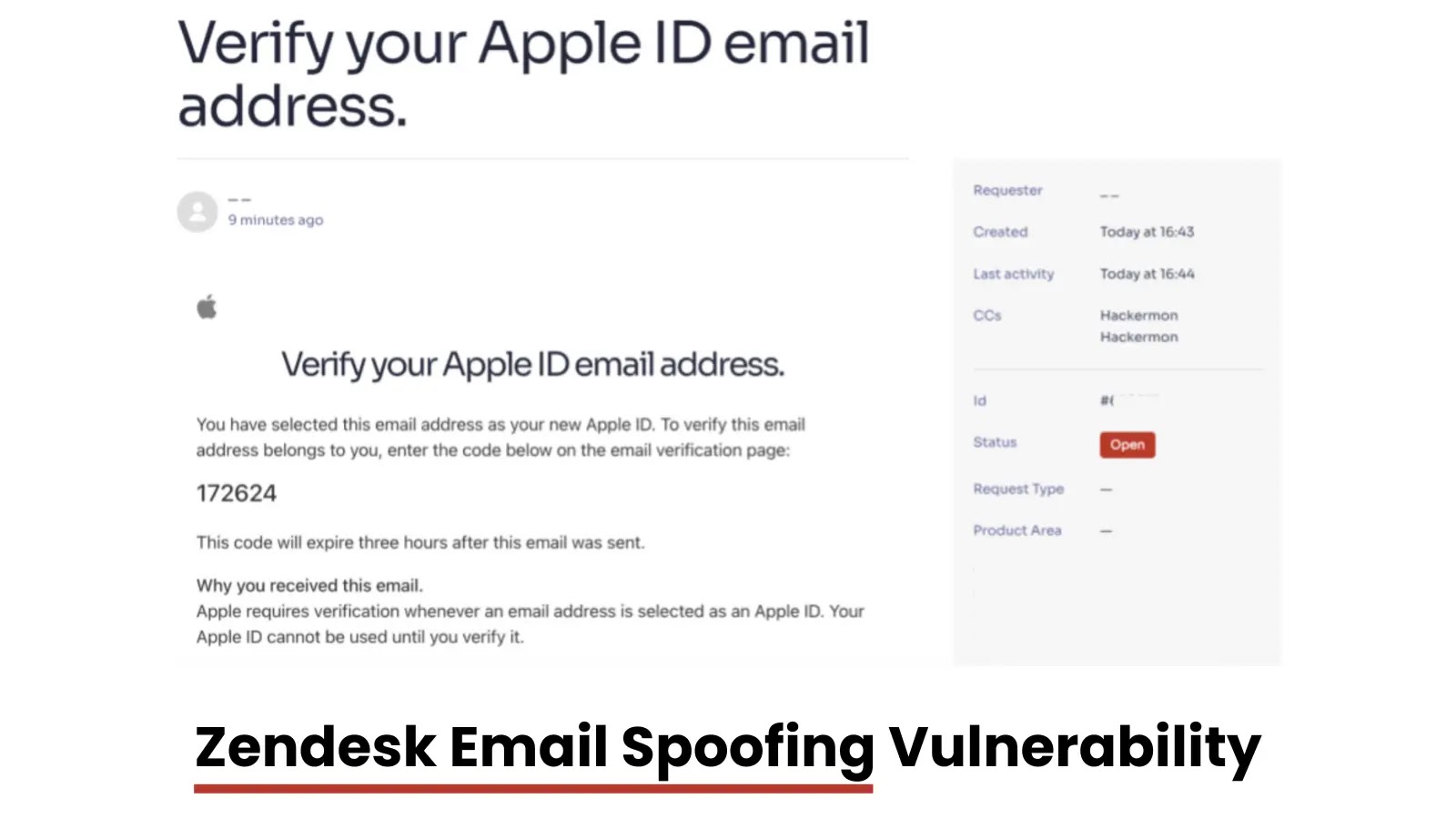

La vulnerabilidad era sorprendentemente simple. La función de colaboración por correo electrónico de Zendesk permitió a los atacantes agregarse a los tickets de soporte mediante el envío de correos electrónicos falsos.

Al conocer la dirección de correo electrónico de soporte y el ID del ticket, que a menudo se adivinan fácilmente a medida que se incrementa el ID, un atacante puede hacerse pasar por el remitente original y obtener acceso completo al historial del ticket.

Esto significaba que los atacantes podrían potencialmente participar en conversaciones de soporte en curso y leer información confidencial, ya que Zendesk no tenía salvaguardias adecuadas contra la suplantación de correo electrónico.

Daniel informó sobre la vulnerabilidad a través del programa de recompensas por errores de Zendesk y la respuesta fue inicialmente decepcionante.

Este informe fue rechazado porque se basaba en la suplantación de correo electrónico y se consideraba “fuera del alcance” del programa HackerOne.

respuesta de correo electrónico

“Durante mi informe, recibí más de 50.000 dólares en recompensas de empresas individuales en HackerOne y otras plataformas”, dijo Daniel.

A pesar de los riesgos de seguridad, Zendesk se negó a actuar sobre el informe, por lo que Daniel planteó la cuestión demostrando cómo se podría utilizar el error para piratear los espacios de trabajo privados de Slack de cientos de empresas.

El exploit implica utilizar el correo electrónico de soporte de una empresa para crear una cuenta de Apple, solicitar un código de verificación y aprovechar un error de suplantación de correo electrónico para acceder a los tickets creados automáticamente por Zendesk.

Esto le permitió a Daniel verificar su cuenta de Apple e iniciar sesión en Slack usando la función “Iniciar sesión con Apple”, lo que efectivamente le dio acceso a su canal privado de Slack.

Después de informar esta vulnerabilidad a empresas individuales, muchas tomaron medidas inmediatas para parchar sus instancias, mientras que otras afirmaron que se trataba de un problema de Zendesk.

La presión de las empresas afectadas finalmente obligó a Zendesk a abordar el problema, que tardó más de dos meses en resolverse.

Daniel recibió más de $50 000 en recompensas de empresas individuales por violar las pautas de divulgación de HackerOne al compartir vulnerabilidades con las empresas afectadas, pero no recibió ningún reconocimiento ni incentivo de Zendesk.

Zendesk eventualmente abordará este problema el 2 de julio de 2024 implementando filtros que pausan automáticamente ciertas clases de correos electrónicos, como los correos electrónicos de verificación de usuario enviados por Apple y los correos electrónicos no transaccionales de Google. He confirmado que solucioné el problema.

La compañía también planea mejorar sus capacidades de autenticación del remitente y brindar a los clientes controles de seguridad más avanzados.

Esta falla crítica resalta la importancia de medidas de seguridad sólidas en las herramientas de terceros utilizadas por las grandes empresas.

El camino para solucionar la vulnerabilidad fue una combinación frustrante de denegaciones y tiempos de respuesta lentos, pero destacó el papel fundamental de los cazadores de errores a la hora de identificar y abordar los riesgos de seguridad.

Cómo elegir la solución SIEM gestionada definitiva para su equipo de seguridad -> Descargue la guía gratuita (PDF)

[ad_2]

Zendesk Email Spoofing Flaw Let Attackers Gain Access To Support Tickets